Compartilhe

- Gerar link

- X

- Outros aplicativos

O lado negro da inteligência de código aberto

O lado negro da inteligência de código aberto: como os invasores armam o OSINT para reconhecimento e exploração

O cenário da inteligência de código aberto (OSINT) é um mercado movimentado de informações — um tesouro para pesquisadores de segurança, jornalistas investigativos e, infelizmente, para invasores que espreitam nas sombras. Já faço OSINT há algum tempo; é parte integrante de muitos projetos que realizo para clientes, seja coleta de inteligência geral ou, mais recentemente, coleta de inteligência na dark web para combater ataques antes que eles aconteçam. Nas mãos de atores mal-intencionados, as ferramentas OSINT prontamente disponíveis transformam-se de coletores de dados em armas de reconhecimento, mapeando meticulosamente os cenários-alvo e identificando vulnerabilidades a serem exploradas. Este artigo investiga o ponto fraco da OSINT armada, explorando como os invasores aproveitam essas ferramentas de código aberto para orquestrar ataques direcionados e destacando as medidas defensivas que organizações e indivíduos podem implementar para se manterem à frente dos predadores digitais.

Reconhecimento: Mapeando o Playground do Atacante

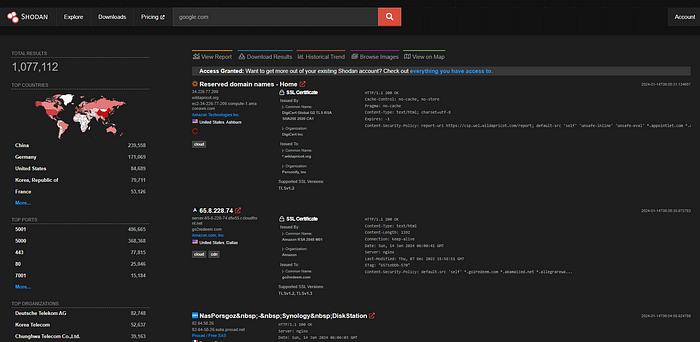

Antes de lançar um ataque, o reconhecimento detalhado e paciente é fundamental. OSINT se torna o Google Maps virtual do invasor, fornecendo uma visão topográfica clara do alvo. Plataformas de mídia social como LinkedIn, Twitter e Facebook oferecem vislumbres das funções, responsabilidades, atribuições de trabalho, locais de trabalho e, às vezes, até horários dos funcionários, expondo potenciais pontos de apoio da engenharia social. Repositórios de código público no GitHub e GitLab revelam tecnologias usadas, configurações internas e trechos de código potencialmente confidenciais, revelando a anatomia digital do alvo. Também não é incomum que chaves secretas sejam acidentalmente carregadas nesses repositórios e, você adivinhou, muitas ferramentas de automação estão disponíveis para os invasores pesquisarem esse tesouro de informações. Registros Whois, ferramentas passivas de análise de DNS como Censys ou Shodan e bancos de dados de vulnerabilidade de código aberto como o National Vulnerability Database (NVD) pintam um quadro assustador da infraestrutura de rede do alvo e possíveis pontos fracos, como software não corrigido ou roteadores mal configurados.

Algumas capturas de tela

Estudo de caso: Violação nas redes sociais expõe dados da folha de pagamento

Março de 2023 viu um ataque cibernético se desenrolar através do caminho familiar do OSINT armado. As credenciais roubadas do LinkedIn forneceram o ponto de entrada inicial, ignorando a autenticação multifatorial e abrindo um backdoor para os canais internos do Slack da empresa-alvo. Os invasores identificaram um funcionário responsável por lidar com a folha de pagamento e os números da previdência social por meio de pesquisas direcionadas nas redes sociais. Estas informações, combinadas com o acesso privilegiado obtido através da conta comprometida do Slack, culminaram numa violação de dados que impactou vários funcionários. Este incidente sublinha a importância de proteger as contas nas redes sociais e educar os funcionários sobre higiene.

Além da raspagem: a automação amplifica a ameaça

Os invasores modernos não examinam apenas manualmente montanhas de dados. Aproveitando o poder da automação, os adversários empregam ferramentas de código aberto que ampliam exponencialmente suas capacidades de direcionamento.

Maltego atua como um cartógrafo digital, mapeando automaticamente relacionamentos entre entidades como indivíduos, organizações, endereços IP e domínios, tecendo uma intrincada rede de vulnerabilidades potenciais.

Ferramentas como

Pé de Aranha

e

Reconhecimento

rastrear o ponto fraco digital, extraindo informações de diversas fontes e apresentando uma imagem abrangente do ambiente alvo com o mínimo de esforço humano.

Da inteligência ao impacto: explorando vulnerabilidades e elaborando explorações

A inteligência reunida é uma arma tão potente quanto a sua capacidade de infligir danos. Atacantes avançados utilizam scanners de vulnerabilidade de código aberto, como Nmap e OpenVAS, para identificar softwares não corrigidos e configurações incorretas. Ferramentas como Metasploit Framework e Exploit Pack fornecem um vasto arsenal de explorações e módulos ofensivos adaptados para vulnerabilidades específicas descobertas por meio do OSINT. Isso permite que os invasores criem ataques direcionados, contornando as defesas de segurança tradicionais e obtendo acesso não autorizado.

Estudo de caso: Vulnerabilidade Log4j — Um alerta global

A infame vulnerabilidade Log4j, divulgada publicamente em dezembro de 2021, serve como um lembrete assustador do potencial de armamento do OSINT. Meses antes de os invasores começarem a explorar a vulnerabilidade, seus detalhes estavam prontamente disponíveis on-line, acessíveis a qualquer pessoa com conhecimentos básicos de OSINT. Em março de 2023, esta informação prontamente disponível permitiu aos atacantes atingir inúmeras organizações, incluindo fornecedores de infraestruturas críticas, destacando a necessidade crucial de uma gestão proativa de vulnerabilidades e de correções atempadas.

Mitigando a ameaça OSINT: construindo defesas resilientes

Embora a ascensão da OSINT armada represente um desafio significativo, medidas proativas podem minimizar significativamente o seu impacto:

- Fortificação de mídias sociais: Proteja contas de mídias sociais restringindo o compartilhamento de informações confidenciais, praticando um bom gerenciamento de senhas e implementando autenticação multifatorial. Incentive os funcionários a adotarem práticas semelhantes e realizem treinamentos de conscientização sobre higiene nas redes sociais.

- Monitoramento contínuo: aproveite feeds de inteligência contra ameaças e soluções SIEM para monitorar atividades maliciosas direcionadas à sua organização ou aos seus funcionários. O monitoramento proativo permite a detecção precoce e a mitigação de possíveis ataques antes que eles causem danos significativos.

- Gerenciamento de vulnerabilidades: implemente um programa robusto de gerenciamento de vulnerabilidades que verifique regularmente sua infraestrutura e aplicativos em busca de pontos fracos. Priorize a correção imediata de vulnerabilidades críticas e resolva as menos críticas dentro dos prazos estabelecidos. Utilize ferramentas automatizadas de gerenciamento de vulnerabilidades para agilizar o processo e garantir uma cobertura abrangente.

- Treinamento de conscientização sobre segurança: eduque os funcionários sobre os perigos do OSINT e como os invasores o utilizam para obter acesso. Treine-os nas melhores práticas para lidar com informações confidenciais on-line e reconhecer tentativas de engenharia social. Promova uma cultura de conscientização de segurança em que os funcionários relatem atividades suspeitas e priorizem práticas de segurança cibernética.

- Red Teaming e testes de penetração: realize exercícios regulares de red teaming e testes de penetração para simular o comportamento do invasor e identificar vulnerabilidades em suas defesas. Esses exercícios fornecem informações valiosas sobre sua postura de segurança e destacam áreas que precisam ser melhoradas. Alterna entre equipes de testes de penetração internas e externas para garantir diversas perspectivas e descoberta abrangente de vulnerabilidades.

- Controle de acesso com privilégios mínimos: Implemente o princípio do privilégio mínimo, concedendo aos usuários apenas o nível mínimo de acesso necessário para executar suas funções de trabalho. Isso minimiza os possíveis danos causados por contas comprometidas e torna mais difícil para os invasores aumentarem os privilégios na sua rede.

- Integração de inteligência de ameaças: integre feeds de inteligência de ameaças à sua infraestrutura de segurança para se manter informado sobre as mais recentes técnicas de hacking e vulnerabilidades exploradas pelos invasores. Isso permite que você adapte proativamente suas defesas e priorize os esforços de correção com base nas ameaças atuais.

Além da tecnologia: construindo uma cultura de segurança

Embora a tecnologia seja crucial para mitigar a ameaça OSINT, conforme mencionado acima, construir uma cultura de segurança sólida é igualmente importante. Promover uma mentalidade proativa e preocupada com a segurança em sua organização pode melhorar significativamente suas defesas. Incentive a comunicação aberta sobre questões de segurança, capacite os funcionários para relatar atividades suspeitas e comemore os sucessos de segurança para manter uma postura de segurança vigilante.

É um facto que a sua defesa de segurança cibernética mais valiosa são os seus utilizadores, se estes estiverem bem treinados e conscientes dos riscos e das últimas tendências. Escrevi um pequeno artigo sobre por que qualquer organização precisa de um programa de conscientização sobre segurança cibernética; você pode acompanhar isso aqui:

Abraçando a Vigilância na Era OSINT

O cenário de inteligência de código aberto oferece insights valiosos tanto para defensores quanto para invasores. Reconhecer o poder da OSINT armada e implementar medidas proativas é fundamental para navegar neste terreno complexo. Organizações e indivíduos podem mitigar efetivamente os riscos associados ao OSINT armado e construir defesas resilientes contra o cenário de ameaças em constante evolução, priorizando o gerenciamento de vulnerabilidades, o monitoramento contínuo, o treinamento de funcionários e práticas de segurança agressivas. Lembre-se, na batalha pela segurança digital, a consciência é o seu escudo, a vigilância é a sua arma e uma abordagem proativa é a sua salvaguarda final.

Agora, para encerrar, vejamos mais alguns exemplos:

Ataques de ransomware direcionados contra prestadores de serviços de saúde:

- Estudo de caso: O grupo de ransomware BlackMatter teve como alvo um dispositivo de segurança de rede usado por diversas organizações de saúde, incluindo a gigante de saúde MedStar.

- Técnicas OSINT: Relatórios públicos de vulnerabilidade, pesquisas Shodan e análise de nomes de domínio do dispositivo identificaram seu uso generalizado na área da saúde.

- Impacto: BlackMatter criptografou dados de pacientes, interrompeu operações hospitalares e exigiu milhões em resgate.

Campanhas de phishing disfarçadas de defesa dos funcionários:

- Estudo de caso: Os invasores comprometeram contas do LinkedIn e usaram informações extraídas para lançar e-mails de phishing personalizados, fazendo-se passar por colegas e superiores.

- Técnicas OSINT: Raspagem de mídias sociais, identificação de endereços de e-mail e análise de estrutura organizacional interna por meio de perfis do LinkedIn.

- Impacto: os funcionários divulgaram informações confidenciais ou baixaram malware, comprometendo potencialmente sistemas e dados internos.

Ataque à cadeia de suprimentos explorando dependências de código aberto:

- Estudo de caso: Vulnerabilidade CVE-2023–26385 na biblioteca Apache Log4j 2 explorada por invasores para implantar código malicioso e obter acesso não autorizado.

- Técnicas OSINT: bancos de dados de vulnerabilidades públicas, repositórios de código-fonte aberto e análise de árvores de dependência de aplicativos.

- Impacto: Atores maliciosos infectaram aplicativos que dependiam da biblioteca vulnerável, levando a possíveis violações de dados e controle não autorizado.

Recursos adicionais:

- Estrutura MITRE ATT&CK: https://attack.mitre.org/ :

- Fundação de segurança de código aberto: https://openssf.org/ : https://openssf.org/

- Blog da equipe de pesquisa do Microsoft 365 Defender: https://www.microsoft.com/en-us/research/group/m365-defender-research/

- Artigo Cybrary: https://academy.youngplatform.com/en/easy-economics/what-is-social-engineering-how-avoid-it/

- Banco de dados nacional de vulnerabilidades (NVD): https://nvd.nist.gov/vuln/search/results?form_type=Basic&results_type=overview&query=log4j&search_type=all&isCpeNameSearch=false

- Fundação de Software Apache: https://logging.apache.org/log4j/1.x/

- Alerta CISA: https://www.cisa.gov/news-events/news/cisa-issues-emergency-directive-requiring-federal-agencies-mitigate-apache-log4j

Com um total de 30 anos na indústria de TI, concentrei-me em segurança cibernética (serviços) e habilidades relacionadas nos últimos 15 anos,

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário