Compartilhe

- Gerar link

- X

- Outros aplicativos

OSINT Corporativo para Engenharia Social: Segurança Física

OSINT Corporativo para Engenharia Social: Segurança Física

Há muitos motivos pelos quais um agente de ameaça pode querer acessar as instalações de uma organização. Na maioria das vezes, eles se resumem à instalação de dispositivos de vigilância, spyware (por exemplo, keyloggers), malware, roubo de informações confidenciais ou estabelecimento de uma base para obter controle remoto sobre sistemas internos. Embora a imaginação seja o limite para o que um mau ator pode fazer, sabemos que as intenções são tudo menos boas.

Simulações de ataques de engenharia social física e avaliações de vulnerabilidade ajudam a identificar e implementar proativamente medidas de segurança realistas. Eles avaliam a eficácia de uma organização na prevenção do acesso não autorizado às suas instalações. Eles avaliam efetivamente o nível de dificuldade que um indivíduo não autorizado encontraria para entrar secretamente nas instalações da organização ou “falar para entrar”, convencendo indivíduos autorizados a fornecer acesso não autorizado a um estranho sob um pretexto – um esquema de engenharia social.

As avaliações de vulnerabilidade examinam e/ou testam uma série de vulnerabilidades potenciais encontradas em um sistema (física, digital, humana ou outra). O seu objetivo é informar a estratégia de segurança da organização e fornecer recomendações práticas.

Os testes de penetração/intrusão física tendem a examinar e/ou testar uma série de vulnerabilidades potenciais, mas depois se concentram em um número menor delas, criam um cenário de simulação de ataque em torno delas e colocam essas vulnerabilidades à prova. O objetivo final é fornecer evidências de sucesso ou fracasso em um cenário de ataque simulado.

RECONHECIMENTO

A maioria dos ataques de engenharia social que envolvem um componente de intrusão física começa com o reconhecimento do alvo. Isso significa coletar informações sobre o perímetro físico da organização-alvo e de seu pessoal. Um ator de ameaça (simulado) procurará detalhes sobre as instalações da organização e seus arredores (desde informações geográficas até a infraestrutura civil, o tráfego e as estradas ao redor da instalação, etc.), até as medidas de segurança que estão em vigor (crachás, tipos de portas e outros sistemas) para obter informações sobre as plantas baixas e os procedimentos de entrada do edifício. A lista é longa, mas quanto mais você souber sobre uma instalação e suas “regras do terreno”, mais capaz você será de se misturar ou criar uma estratégia de intrusão que funcione.

Como profissionais de segurança, podemos seguir proativamente o mesmo processo que um agente de ameaça faria (por meio de um teste de penetração física ou avaliação de vulnerabilidade) para identificar informações que expõem vulnerabilidades potenciais no perímetro físico da nossa organização.

Existem duas maneiras principais de coletar essas informações durante a fase de planejamento e preparação:

- Vigilância secreta . Envolve a presença física de um indivíduo nas proximidades das instalações de uma organização-alvo.

- Coleta de inteligência de código aberto (OSINT) por meio de fontes digitais. Pode ser realizado remotamente e a qualquer momento.

Conheço alguns testadores de penetração que simplesmente decidem aparecer em uma instalação, tentar um cenário padronizado e ver se funciona. Às vezes, eles realizam algum reconhecimento secreto de antemão. Então eles aparecem com uma mentalidade de “eu vim - eu vi - eu conquistei”. Isso finaliza o trabalho. No entanto, o sucesso (e a utilidade) desta abordagem depende muito do estágio de maturidade de segurança da organização.

Além disso, como tendo a ter uma personalidade um tanto analítica, essa abordagem não sacia meu moral profissional. Preciso fortemente me aprofundar e realizar uma revisão mais completa das vulnerabilidades que estão à vista — sempre dependendo das necessidades e exigências do cliente. No final de cada trabalho, considero necessário fornecer um relatório holístico das vulnerabilidades encontradas – juntamente com recomendações de mitigação de riscos. No geral, prefiro oferecer mais insights do que um simples: “Bem, passei pela entrada do pessoal de serviço e vocês não trancam as portas, então estou aqui agora”. Minha convicção profissional é que, se quisermos que um teste de penetração física seja valioso e esclarecedor, precisamos de uma abordagem mais completa do que apenas tentar ter sorte.

Mas não vamos desviar.

Por mais útil que a vigilância secreta possa ser na identificação de pequenas nuances sobre a organização-alvo (o fluxo de funcionários dentro e fora de um edifício, a capacidade de atenção ou capacidades perceptivas de um guarda de segurança e outros detalhes organizacionais), ela não fornece alguns detalhes essenciais. Informação. Informações que podem ser encontradas online.

Recursos e técnicas de inteligência de código aberto

Neste blog, concentro-me em algumas das técnicas e recursos OSINT que podem ser usados na avaliação de vulnerabilidade do perímetro físico de uma organização.

Em alguns casos, as técnicas de pesquisa são bastante diretas, mas exigem que sejam vistas com uma mentalidade adversária para serem úteis. Especialmente no caso da engenharia social, muitas vezes não se trata de empregar a ferramenta OSINT mais extraordinária, mas de sermos capazes de analisar as informações que encontramos com a mentalidade certa.

Exterior

Normalmente começo analisando o panorama geral de nossa instalação-alvo.

Serviços de mapeamento on-line

Muitos de vocês provavelmente não ficarão chocados com isso. Utilizar o Google Maps e o Google Earth é um dos primeiros passos que dou quando observo o perímetro físico de um local.

O processo é o seguinte:

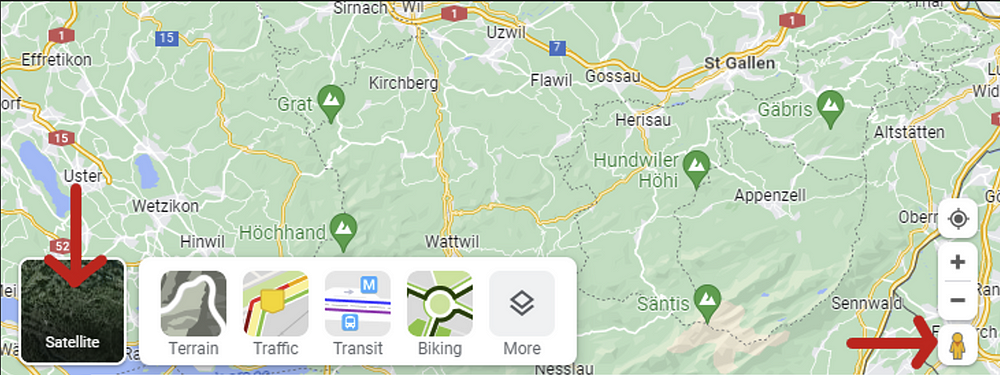

1. Entre no Google Maps e digite o endereço da instalação alvo.

2. Aplique a visualização da camada de satélite.

3. Realize uma primeira investigação visual (detalhes abaixo).

4. Se disponível, entre no modo Street View (pequeno ícone humano amarelo no canto inferior direito da interface do mapa) para obter uma visão mais detalhada do ambiente.

Um processo semelhante é aplicado ao usar o Google Earth. A diferença do Google Earth é que a visualização da rua geralmente é mais detalhada, oferece uma opção de visualização de mapa 3D e pode ter uma visualização mais recente do local.

Observação: sempre verifique o ano e o mês dos dados do mapa que você está visualizando! Essas informações geralmente são encontradas em um banner na parte inferior do mapa. Se as imagens que você está vendo têm de 1 a 2 anos, você deve considerar que pode ter havido mudanças significativas nesse meio tempo.

Durante esta inspeção visual inicial, geralmente procuro:

· A localização da entrada principal e sua construção geral

· O caminho/arredores que levam à entrada principal

· Entradas ocultas, especialmente nas traseiras do edifício e na envolvente. Existem portas que parecem ser usadas apenas pelo pessoal de serviço?

· Áreas externas onde os funcionários parecem estar

· A presença de uma cerca e o tipo de cerca

· Potenciais postos de segurança/guarda

· Estacionamentos e como eles se conectam ao edifício principal

· Instalações adjacentes (por exemplo, refeitório ou restaurante da empresa)

· Colocação de equipamentos de vigilância (às vezes estes são muito visíveis)

Notas de campo

Por que isso é útil? Num caso, toda a fachada (parte frontal) de um edifício em que estávamos a trabalhar tinha diversas medidas de segurança: Postos de guarda, duas portas de segurança que dão acesso ao edifício principal e câmaras. Mas, após uma inspeção mais detalhada através de serviços de mapeamento, notamos também uma entrada menor e escondida na parte de trás do edifício que não estava protegida por nenhuma cerca e, em última análise, conduzia diretamente ao edifício principal. Essa entrada não só era de fácil acesso, mas também estava um tanto escondida, pois ficava bem ao lado de uma pequena floresta na região. Como soubemos mais tarde durante o briefing com o cliente, eles de alguma forma ignoraram e esqueceram aquela entrada, deixando-a “provavelmente destrancada a maior parte do tempo”, pois algum pessoal de serviço entrava e saía regularmente e não havia nenhuma câmera naquela área de o prédio e sem iluminação durante a noite. Literalmente, era uma entrada muito, muito ignorada (mas útil). Este seria um atalho fácil para as instalações de um agente de ameaça. Se eles decidissem se passar por um funcionário de serviço entrando por aquela porta, provavelmente isso não pareceria algo estranho aos transeuntes.

Num outro caso, descobrimos que, embora o edifício principal tivesse tecnologia e processos de segurança suficientes em torno das entradas principais, também tinha um café/restaurante adjacente a funcionar sob a tutela de um parceiro terceirizado e que atendia aos funcionários. Olhando mais de perto, pudemos perceber que a cafeteria era acessível pela rua. Tecnicamente, um engenheiro social pode facilmente ficar em um ambiente tão aberto para escutar conversas e iniciar uma conversa com qualquer pessoa sentada por perto, especialmente durante as movimentadas horas de almoço. Fazer amizades com esse grupo, fazendo-se passar por um novo contratado e acompanhando-o de volta ao prédio é uma metodologia historicamente bem-sucedida.

Mais tarde, ao descobrir dados públicos sobre as suas plantas baixas e uma visão interna através de alguns vídeos de marketing público, descobrimos também que a cafetaria adjacente tinha uma porta de ligação ao edifício principal sem medidas de segurança em vigor.

Existem inúmeros exemplos que demonstram o valor dos serviços de mapeamento. Ainda assim, a questão é que você pode reunir uma ampla gama de informações por meio de serviços simples e de código aberto como os acima para ajudá-lo a começar a descobrir possíveis pontos cegos na segurança física de uma instalação alvo. Idealmente, um profissional de segurança os encontrará antes de um agente de ameaça.

Você é uma das organizações que removeu/ocultou suas instalações dos serviços de mapeamento populares?

As apostas são altas. Sua organização provavelmente está realizando um trabalho delicado ou de alto valor, e você tem muitos motivos para tomar todas as medidas necessárias para ocultar suas instalações nos serviços de mapeamento populares. A segurança física é da mais alta prioridade.

Você ainda não está fora de perigo.

Mapillary e KartaView são duas plataformas populares que coletam imagens de nível de visualização de rua e dados de mapas e os disponibilizam em escala.

Um aspecto importante: como todas as imagens são de crowdsourcing, elas cobrem áreas que o Google Maps e o Street View nunca alcançariam. Verificamos esses sites em cada projeto para identificar detalhes importantes não editados.

Em certos casos, essas imagens capturaram pessoas que supostamente permaneceriam não identificadas, entrando num local que de outra forma seria “oculto”. Havia carros com placas claras que pertenciam aos funcionários que trabalhavam nessas instalações. Você nunca sabe o que acontecerá com um bypasser para capturar e fazer upload e, portanto, é uma boa ideia verificar este canto muito público, mas menos conhecido da Internet.

Espaços Interiores

Podemos reunir uma grande quantidade de informações sobre o perímetro externo de um local por meio de reconhecimento online e offline. Mas e quanto às suas áreas internas e layout?

Muitas informações podem ser encontradas com a mentalidade certa e as consultas de pesquisa/idiotas apropriados. Usarei o Google Dorks como exemplo. No entanto, o mecanismo de pesquisa que você usará dependerá do país em que a instalação de seu interesse está localizada, juntamente com alguns outros parâmetros.

Plantas baixas e plantas

Diferentes profissionais e empresas devem trabalhar juntos para dar vida a um edifício. No nível mais fundamental, um arquiteto e uma empresa de construção estarão envolvidos na construção de uma instalação e, em muitos casos, também um designer de interiores. Esses empreiteiros são empresas que também precisam desenvolver seus próprios portfólios de projetos e comercializar seus serviços. Eles fazem isso apresentando trabalhos anteriores por meio de referências ou estudos de caso em seus sites. Esses portfólios geralmente incluem imagens detalhadas do interior de um edifício, plantas e plantas baixas.

Um agente de ameaça pode usar esses detalhes para mapear como se mover dentro de um edifício, quaisquer possíveis áreas de esconderijo ou saídas de emergência e para se familiarizar com o interior da instalação. Como profissionais de segurança, não queremos oferecer essa comodidade.

Verifique se esses recursos estão disponíveis por meio de consultas de pesquisa como:

“Nome da empresa” E “localização” E “arquiteto”

“Nome da empresa” AND (construção OU construtores)

“Endereço da empresa” E “design de interiores”

…e assim por diante. Deixe sua imaginação correr solta com a combinação de palavras-chave.

Não se esqueça de traduzir as palavras-chave no idioma do país onde a instalação está localizada. Na Europa, raramente faz sentido realizar essas pesquisas em inglês.

Às vezes, artigos de notícias discutem os arquitetos/designers de interiores por trás de “grandes” projetos específicos. Nesses casos, você tende a coletar prontamente os nomes dos empreiteiros envolvidos no projeto e realizar pesquisas com termos mais específicos.

Gravação em vídeo

O YouTube também é um mecanismo de busca e é particularmente útil quando se procura imagens recentes dos espaços internos de uma empresa-alvo. Não é raro que empresas ou agências de recrutamento carreguem entrevistas com funcionários atuais, visitas aos escritórios e demonstrem o belo trabalho de design do edifício e as comodidades oferecidas para atrair talentos. Esses vídeos também podem ser encontrados na página de recrutamento da empresa. Outras vezes, eles são encontrados em sites de agências de recrutamento parceiras. Você pode encontrá-los em todos os casos, criando consultas de pesquisa relevantes que os trarão à tona. Você pode aplicar essas consultas de pesquisa diretamente na barra de pesquisa do YouTube ou na barra de pesquisa do seu mecanismo de pesquisa preferido. De preferência ambos.

Palavras-chave são importantes. Aqui estão algumas combinações que você pode experimentar:

“Nome da Empresa” E:

· "trabalhando em"

· "um dia na vida"

· "vlog"

· "entrevista com"

· "bem-vindo ao"

· "cultura da empresa"

· “conhecer o”… (geralmente refere-se a vários cargos ou pessoas na empresa)

· “tour pelo escritório”

Quando assisto a esses vídeos, geralmente me concentro em criar um contexto mais visual para o projeto/planta baixa que possa ter reunido anteriormente. Também procuro detalhes que possam ser úteis em um noivado.

Por exemplo:

· Os tipos de portas e fechaduras dentro do edifício

· Os tipos de armários de armazenamento de documentos e suas localizações

· Onde estão localizadas as escadas e saídas

· Se os escritórios possuem paredes ou portas de vidro

· A recepção/processo de entrada

O último ponto é particularmente útil. Muitos vídeos irão, em algum momento, mostrar o protagonista saindo do lado de fora e entrando no prédio. Durante esses poucos segundos, muitas vezes você pode seguir claramente o procedimento necessário para entrar. Isso pode incluir crachá para entrar (e o tipo de crachá), se há um processo de recepção, o corredor, as medidas de segurança em vigor, etc. Se você estiver preparando uma intrusão física, essas informações provavelmente serão incluídas no planejamento de um ataque.

Meus 2 centavos de conselho: se sua empresa decidir filmar uma entrevista dentro das instalações, aconselhe-a a desfocar o fundo e evitar caminhar por áreas que forneçam informações a atores mal-intencionados. Alternativamente, recomenda-se ignorar todo o procedimento de entrada ou configurar a gravação em áreas de menor risco do edifício. Ainda assim, isso nem sempre é possível. Outra opção poderia ser instalar medidas de segurança mais invisíveis em torno das entradas ou onde for apropriado.

OSINT é uma história sem fim…

Inicialmente, eu queria incluir muito mais recursos e áreas de pesquisa OSINT, mas este blog já é muito longo e não quero que fique assustador. Espero que as dicas acima sejam um bom começo. Você também pode ler meu artigo anterior para obter mais recursos sobre como conduzir OSINT para compromissos de Engenharia Social.

Se você é responsável pela segurança física de sua organização, um testador de penetração ou um engenheiro social, verifique as áreas acima e inclua-as em seu relatório. O relatório por si só pode fornecer muitos insights bons, mesmo se uma simulação de ataque falhar.

Espero que você tenha aprendido algumas boas dicas e que as utilize para fortalecer a postura de segurança da sua organização!

Você precisa de ajuda adicional ou de uma abordagem mais aprofundada para conduzir uma avaliação de vulnerabilidade de segurança física? Sinta-se à vontade para se conectar comigo no LinkedIn ou X/Twitter e me avisar!

Praticando e interligando minhas grandes paixões: Engenharia Social, Psicologia, HUMINT e OSINT, em prol de uma melhor segurança cibernética e para ajudar a manter os outros seguros.

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

💔 Suspeita de traição?

- Gerar link

- X

- Outros aplicativos

A COGNIÇÃO INVESTIGATIVA

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário