Verificando contatos: OSINT e outros métodos

Verificando contatos: OSINT e outros métodos

Olá a todos! Hoje temos um grande artigo de revisão sobre várias maneiras de verificar contatos. Vamos examinar brevemente todos os diferentes métodos de coleta de informações, fazer uma lista dos serviços que são úteis em cada caso e abordar as limitações de um método ou de outro. Vamos começar com o básico para entusiastas iniciantes do OSINT e chegar às opções não óbvias para verificar contatos em potencial. Para mais detalhes, bem-vindo ao gato!

AVISO LEGAL: Este artigo foi escrito para fins informativos e não é um guia para ações ilegais ou material de treinamento para ocultar ofensas.

Assim, informações de contato são informações que permitem estabelecer contato com uma pessoa ou organização específica. Isso inclui vários métodos de contato, como número de telefone e endereço de e-mail. Como parte da OSINT, podemos obter informações sobre os proprietários de números de telefone e endereços de e-mail utilizando recursos como redes sociais, bancos de dados públicos, diretórios online e outros recursos públicos. Vamos começar com o mais básico.

Composição de um número de telefone

O número de telefone inclui as seguintes informações:

Código do país que indica o país em que o número está registrado. Por exemplo, o código do país dos Estados Unidos da América é +1 e o código do país da Rússia é +7.

Um código de área que indica uma região ou cidade específica dentro de um país. Por exemplo, o código da região de Moscou é 495 ou 499. Bem como o prefixo da operadora de telecomunicações, indicando a operadora de telecomunicações específica que presta serviços para este número. Por exemplo, o prefixo da operadora MTS na Rússia é 901 ou 904.

Um identificador de número exclusivo que identifica um número de telefone específico dentro de uma rede de operadora específica.

Endereço de email

Por sua vez, o endereço de e-mail consiste nas seguintes partes:

A parte local que vem antes do símbolo @. Ele pode conter uma variedade de caracteres, incluindo letras, números, pontos, sublinhados e hífens. Na maioria das vezes, está correlacionado com o apelido do usuário (apelido).

O símbolo @ (cachorro), que separa a parte local e a parte de domínio de um endereço de e-mail.

A parte do domínio localizada após o símbolo @ indica o domínio do site ou servidor de e-mail para onde a carta é enviada. A parte do domínio consiste no nome do domínio e na extensão do domínio (por exemplo, .com, .net, .ru e assim por diante).

Caso haja correspondência com o endereço de e-mail sob investigação, poderá haver informações sobre a foto (avatar) do usuário, bem como seu nome.

Agora vamos ver os diferentes métodos que podemos usar para verificar um número de telefone ou e-mail.

Obtendo dados do plano de numeração de telefone

As autoridades reguladoras, de acordo com os regulamentos gerais de comunicações e telecomunicações de cada país, geralmente determinam padrões e regras para numeração telefónica. Em nosso país, este é o Ministério do Desenvolvimento Digital, Comunicações e Comunicações de Massa da Federação Russa. O cadastro correspondente está localizado no site do Ministério do Desenvolvimento Digital:

[ https://opendata.digital.gov.ru/registry/numeric/ ]

Como alternativa, podemos recomendar o serviço localizado em:

[ https://htmlweb.ru/geo/telcod.php ]

Recebemos dados sobre transições entre operadoras de telecomunicações

O registro correspondente do banco de dados de números de assinantes transferidos na Rússia é mantido pela Empresa Unitária do Estado Federal "Instituto Central de Pesquisa Científica de Comunicações", subordinado ao Ministério de Desenvolvimento Digital, Comunicações e Comunicações de Massa da Federação Russa. Está localizado em:

Como substituição, você pode usar o seguinte serviço:

[ https://htmlweb.ru/sendsms/mnp.php ]

Procuramos correspondências da parte local (apelido)

Para encontrar correspondências de um apelido (pseudônimo), você pode precisar de vários métodos e ferramentas, como pesquisa em redes sociais, blogs, fóruns, fóruns, mensagens instantâneas e outros serviços online. Lembre-se de que alguns usuários podem usar variações ou formas alteradas de seus apelidos, por isso é importante testar grafias diferentes e usar ferramentas diferentes para maximizar a precisão da pesquisa. Aqui precisaremos de:

Bot Maigret OSINT [ https://t.me/osint_maigret_bot ]

WhatsMyName [ https://whatsmyname.app/ ]

Pesquisa instantânea de nome de usuário [ https://instantusername.com/ ]

Também nesta categoria você pode incluir operadores de pesquisa avançada (idiotas), que permitem realizar permutação (seleção) de apelidos semelhantes. Exemplos de consultas de pesquisa avançada:

“apelido site:vk.com” - para pesquisa na rede social Vkontakte

“nickname site:instagram.com” - para pesquisa na rede social Instagram.

Obtendo dados whois

Este é um protocolo de rede da camada de aplicação baseado no protocolo TCP. Sua principal aplicação é obter dados cadastrais de proprietários de nomes de domínio, endereços IP e sistemas autônomos. O serviço é especialmente útil para verificar endereços de e-mail registados em domínios corporativos, pois permite obter dados de instalação e registo da entidade empresarial associada. Vale a pena mencionar aqui os seguintes serviços:

WHOIS [ https://whois.domaintools.com/ ]

Iana [ https://www.iana.org/whois ]

ICANN [ https://lookup.icann.org/ ]

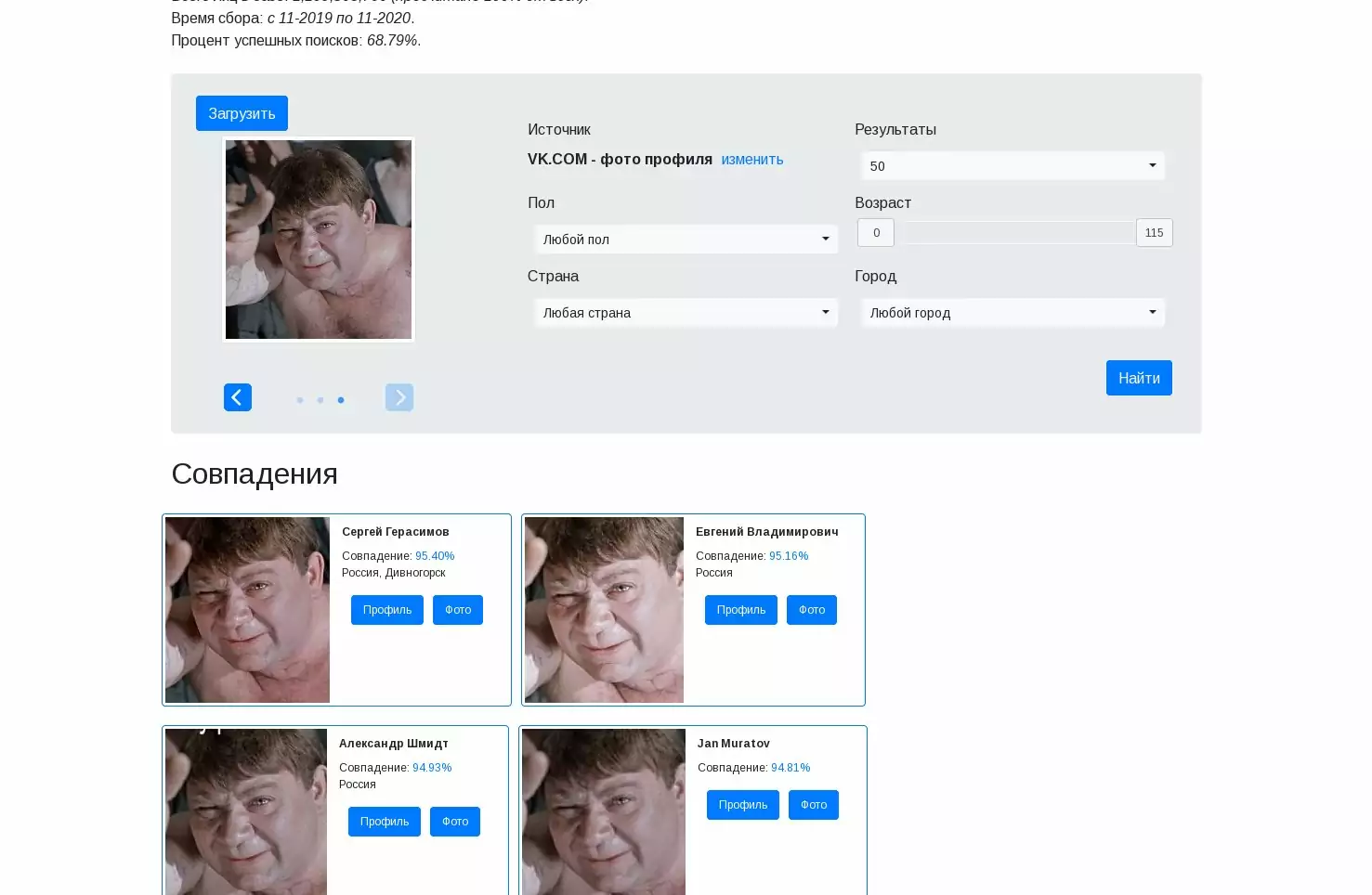

Procurando correspondências por foto e nome

Para encontrar essas correspondências, você deve fazer uma pesquisa em diversos serviços sociais (redes sociais, blogs, fóruns, mensageiros instantâneos, outros serviços online e bancos de dados). Esses serviços incluem:

Encontrarclone [ https://findclone.ru/ ]

Search4Faces [ https://search4faces.com/ ]

Pesquisador social [ https://www.social-searcher.com/ ]

Montagem do mecanismo de pesquisa Google [ https://shorturl.at/tzGZ1 ]

Verificando a atividade de um número de telefone ou endereço de e-mail

HLR (Home Location Register) e PING (Packet Internet Groper) são dois tipos diferentes de solicitações que podem ser usadas para verificar a disponibilidade e o status de um número de telefone. No caso do e-mail, uma solicitação SMTP (Simple Mail Transfer Protocol) é usada para fins semelhantes.

A solicitação HLR (Home Location Register) é uma solicitação ao banco de dados da operadora celular, que contém informações sobre o status e localização do assinante. A solicitação HLR permite saber se um determinado número está ativo, se está cadastrado na rede, se pertence a uma operadora específica e outras informações como tipo de assinatura e status de bloqueio. Uma solicitação HLR permite que você entenda se um número de telefone pertence a uma determinada operadora de celular e região. Esses serviços incluem:

[ https://smspilot.ru/test.php ]

A solicitação PING (Packet Internet Groper) é um utilitário de rede que verifica a disponibilidade de um host ou dispositivo na rede. No contexto da verificação de um número de telefone, uma solicitação PING pode ser usada para verificar a disponibilidade do endereço IP ou servidor associado ao número de telefone (como um servidor VoIP ou dispositivo semelhante). Os dois serviços acima também são adequados para tais solicitações.

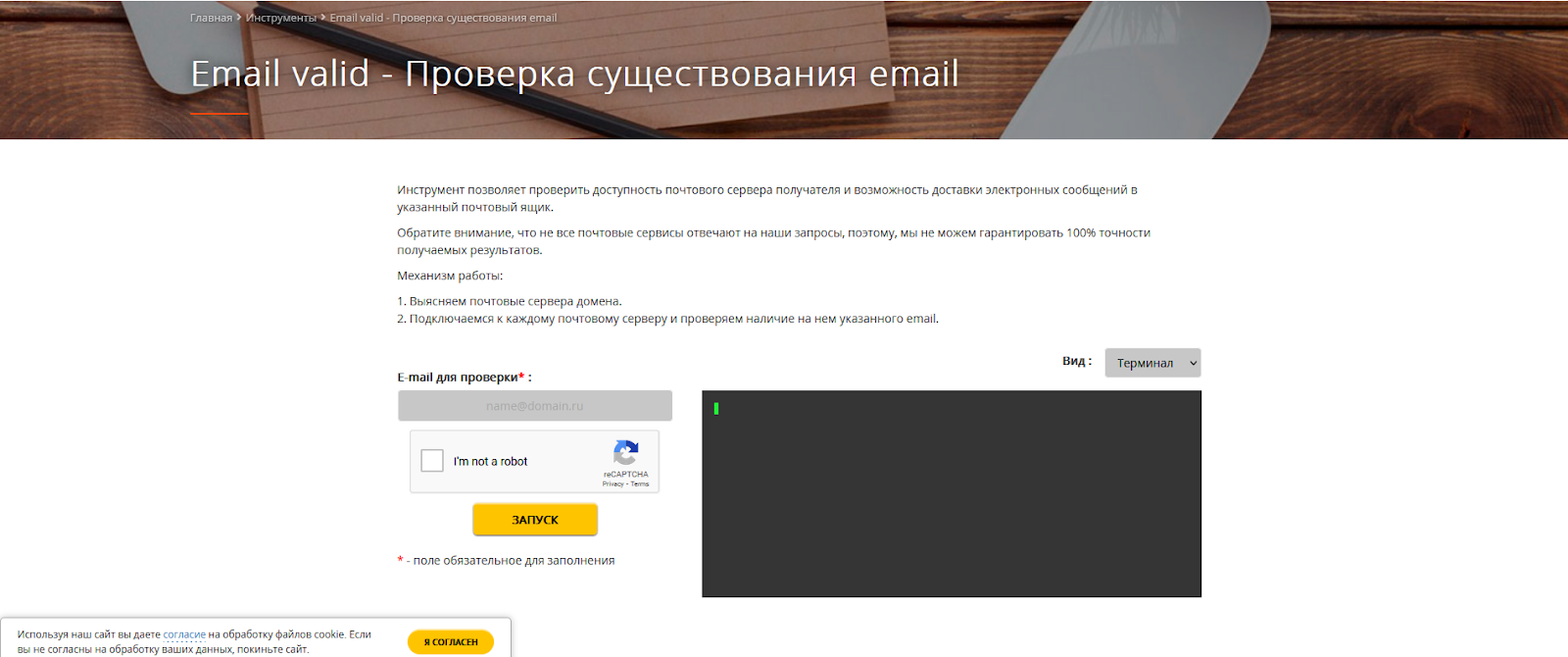

SMTP (Simple Mail Transfer Protocol) é um protocolo de rede amplamente utilizado, projetado para transmitir e-mail em redes TCP/IP. Através de um pedido SMTP invisível para o proprietário de um endereço de email, podemos estabelecer a sua atividade, bem como obter outras informações técnicas. Para processar essas solicitações, podemos usar:

[ https://ivit.pro/services/email-valid/ ]

[ https://htmlweb.ru/service/email_verification.php ]

Estamos procurando informações em fontes abertas

Além disso, você sempre pode usar mecanismos de pesquisa como Google ou Yandex para encontrar informações adicionais sobre um número de telefone ou endereço de e-mail específico. Basta inserir um número de telefone ou endereço de e-mail na barra de pesquisa e a pesquisa o levará por todas as fontes abertas disponíveis. Em alguns casos, o contato precisará ser destacado entre aspas para fazer uma consulta de pesquisa mais precisa.

Utilizamos sistemas de recuperação de acesso

Um endereço de e-mail e um número de celular são um dos métodos mais populares de verificação adicional e recuperação de senha na maioria dos serviços online. Pesquisar um endereço de e-mail e número de telefone em sistemas de recuperação de senha de redes e serviços sociais populares permitirá que você estabeleça o fato de que seu verdadeiro proprietário se registrou neles.

Redes sociais (VKontakte, Odnoklassniki, Facebook, LinkedIn, Twitter e Instagram).

Sistemas operacionais (Microsoft, Google, Apple).

Mecanismos de busca (Yandex, Google, Mail.ru, Rambler).

Serviços de e-mail e mensageiros instantâneos (Yandex, Google, Mail.ru, ICQ, Skype, Telegram, etc.).

Quadros de avisos e sites de currículos (Avito, Yula, HeadHunter, SuperJob).

Portais de prestação de serviços públicos (Serviços do Estado, Receita Federal, Rodoanel).

Porém, identificar o fato do cadastro em um serviço online com determinado e-mail ou telefone é metade do problema. Na maioria das vezes, esses serviços não fornecem um link para os perfis dos proprietários finais. Para obter links para perfis sociais específicos e dados associados, você deve usar agregadores especializados e vazamentos de dados cadastrais.

Usamos serviços OSINT especializados

Esses serviços permitem não apenas receber informações de um grande número de fontes simultaneamente, mas também compará-las entre si. Assim, com a ajuda deles, é possível realizar verificações adicionais de dados de contatos ou fotografias identificadas, o que aumenta a eficácia do trabalho de pesquisa de informações de contato.

Os serviços de shareware estrangeiros incluem:

Episódios [ https://epieos.com/ ]

Indústrias OSINT [ https://osint.industries/ ]

Defastra [ https://defastra.com/ ]

Castrick [ https://castrickclues.com/ ]

Pipl [ https://pipl.com/ ]

Infotracer [ https://infotracer.com/ ]

Spokeo [ https://www.spokeo.com/ ]

Dentre os serviços de shareware nacionais podemos citar:

Infosfera [ https://i-sphere.ru/ ]

UniversalSearchRobot [ https://t.me/UniversalSearchRobot ]

Usamos bancos de dados

É importante notar aqui que a disponibilidade e a precisão das informações nas bases de dados podem variar e nem sempre é possível garantir 100% de precisão na verificação. Além disso, ao utilizar tais bases de dados, é necessário cumprir regras e regulamentos de confidencialidade para não violar a legislação vigente. Os bancos de dados adequados para verificar informações de contato incluem:

Bancos de dados condicionalmente públicos (SPARK, Kontur-Focus, NBKI, Avito, Yula, HeadHunter, SuperJob, Yandex Audience)

Listas telefônicas na nuvem (GetContact, NumBuster, Truecaller, SYNK, Who Calls, Don't Answer e outros)

Aplicativos e serviços de bancos russos (Tinkoff, Sber, Alfa e outros)

Vazamentos de dados pessoais (Cronos, Octopus, Solaris, Eye of God e suas cópias, Archangel, OSINTInfoRobot, arquivos de banco de dados próprios e outros)

Verificamos endereços de e-mail usando diferentes métodos

A verificação de endereços de e-mail pode ter vários vetores adicionais, incluindo a análise do cabeçalho de um e-mail, o estabelecimento de uma lista de senhas relacionadas, a busca por senhas correspondentes em outras contas de e-mail ou serviços online, a busca por endereços de e-mail adicionais combinando a chave de criptografia PGP (Bonito Boa privacidade).

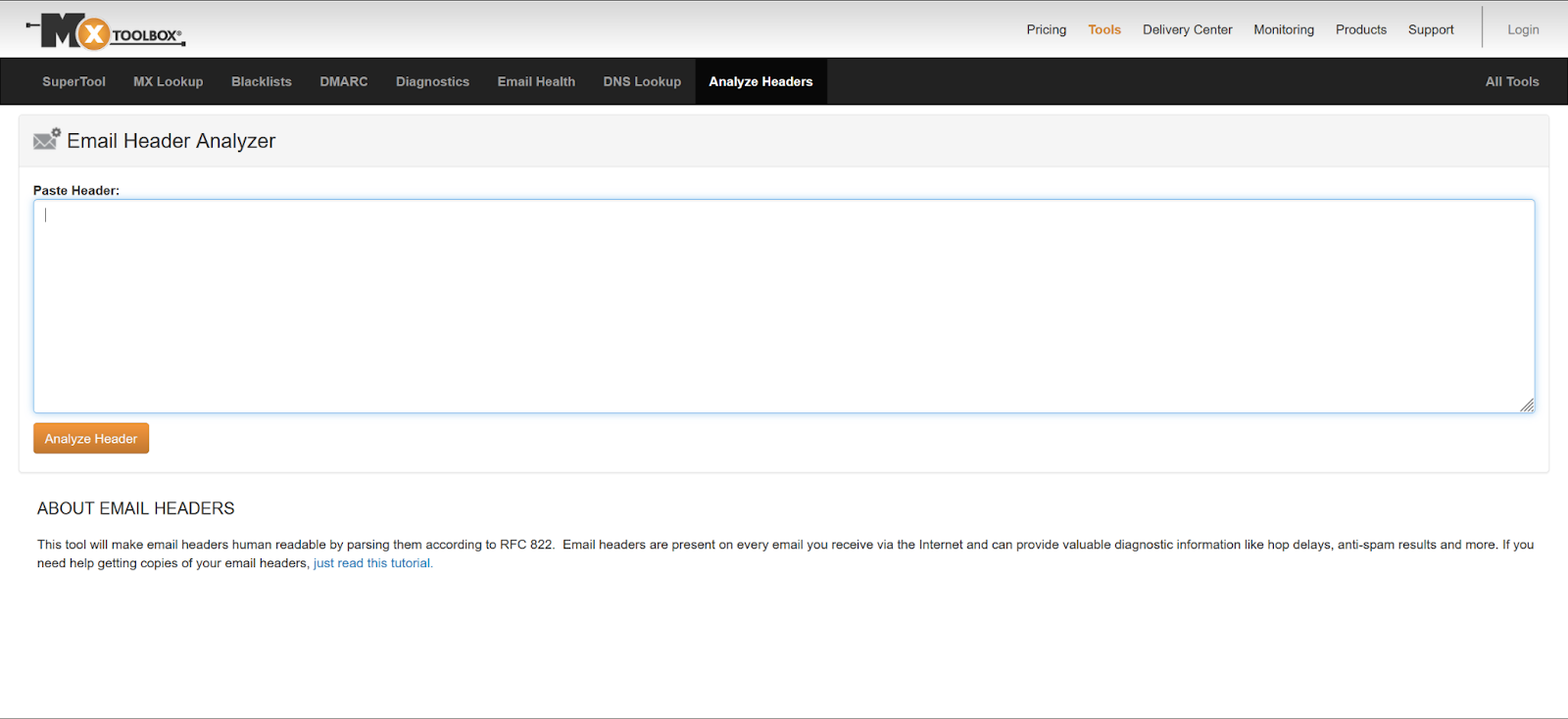

Os cabeçalhos de email contêm metadados associados ao próprio email. Eles fornecem informações sobre o roteamento, entrega, remetente e destinatário da carta. Você pode obter o cabeçalho do serviço ou arquivo de e-mail (EML) nas configurações de e-mail (MORE ou ***). Você pode examinar um cabeçalho de serviço ou arquivo EML usando os seguintes serviços disponíveis publicamente:

[ https://toolbox.googleapps.com/apps/messageheader/analyzeheader ]

[ https://mxtoolbox.com/EmailHeaders.aspx ]

[ https://products.aspose.app/email/viewer/eml ]

[ https://products.conholdate.app/viewer/eml ]

Por sua vez, a busca por senhas vazadas em caixas de correio eletrônico é possível nos seguintes recursos:

Pesquisa de vazamento [ https://leak-lookup.com/ ]

Leakpeek [ https://leakpeek.com/ ]

Verificação de vazamento [ https://leakcheck.io/ ]

Olho de Deus [ https://eye.telegram.cc/ ] e seus análogos

A maioria desses recursos também permite fazer pesquisas reversas, ou seja, pesquisar apelidos e endereços de e-mail associados usando senhas vazadas. Você também pode usar suas próprias coleções de bancos de dados indexados para pesquisa.

Finalmente, para extrair um endereço de e-mail de uma chave PGP, você pode usar dois comandos integrados do Linux, curl e gpg, para baixar e extrair a chave de interesse. Curl é integrado por padrão no Linux e Mac OS. Para Windows, existe o GPG4Win , que permitirá baixar e importar chaves PGP. Em seguida, extraímos a chave pública PGP completa e lemos seus dados (incluindo nome de usuário e email).

Recebemos dados de geolocalização de um número de telefone ou endereço de e-mail

Podemos localizar geograficamente o usuário desejado utilizando as seguintes tecnologias que estão hoje presentes em qualquer sistema operacional, aplicativo móvel ou navegador:

1. GPS (Global Positioning System) é um sistema global de navegação por satélite desenvolvido e mantido pelo governo dos EUA. Consiste em uma rede de satélites que orbitam a Terra e receptores GPS que são usados para receber sinais de satélite e determinar a localização. Em média, um receptor GPS padrão fornece precisão de 5 a 10 metros. No entanto, os receptores modernos, especialmente aqueles que utilizam sistemas de posicionamento adicionais, como GLONASS ou Galileo, podem atingir precisões de vários metros ou mesmo níveis submétricos.

2. LBS (Location-Based Services) é um conjunto de serviços e aplicações que utilizam informações sobre a localização do usuário para fornecer conteúdo ou funcionalidade relacionada à sua localização atual. A precisão do LBS depende da tecnologia de localização utilizada, como GPS, Wi-Fi, sinais de celular ou uma combinação destes. A precisão do geoposicionamento da torre celular pode variar dependendo de vários fatores. Em condições ideais, quando há um número suficiente de torres de celular e um sinal forte, a precisão pode chegar a várias dezenas de metros. Nos piores casos - até vários quilômetros.

3. Wi-Fi é uma tecnologia de dados sem fio que utiliza ondas de rádio para estabelecer conexões entre dispositivos. A precisão do geoposicionamento via Wi-Fi depende diretamente da disponibilidade de dados sobre a localização dos pontos de acesso. Como regra, os pontos de acesso público estão localizados em um edifício específico; os roteadores móveis 4G possuem módulos de geolocalização GPS/LBS integrados, o que possibilita o uso eficaz da tecnologia Wi-Fi para geoposicionamento.

4. Um endereço IP pode fornecer informações de geolocalização sobre um país, região, cidade ou até mesmo a localização aproximada de um dispositivo. No entanto, a geolocalização por IP nem sempre é precisa e pode ter limitações ou imprecisões. Isso se deve à dinâmica dos endereços IP, ao uso de servidores proxy ou serviços VPN, bem como a outros fatores que afetam a precisão da determinação da localização.

5. O endereço MAC/BT de um dispositivo eletrónico também pode ser utilizado para detetar informações de geolocalização, mas sujeito à sua acumulação a longo prazo. Um exemplo é o uso da tecnologia ADINT (rastreamento de identificador de publicidade), bem como do aplicativo e serviço móvel WiGLE, recurso disponível publicamente para coleta de informações sobre diversos pontos de acesso sem fio em todo o mundo. A coleta de dados de IMEI (International Mobile Equipment Identity) pelas operadoras móveis ou por meio de armadilhas técnicas (IMSI, IMEI Catcher, femtocell) funciona de forma semelhante.

Usamos geologia

O uso de serviços geológicos é uma atividade OSINT ativa e permite rastrear a localização do dispositivo do usuário ao seguir hiperlinks em uma página web. Funciona da seguinte maneira. Inicialmente, o serviço de geologging cria um hiperlink especial contendo parâmetros adicionais para transmissão de informações sobre a localização do usuário. Assim que clica no hiperlink recebido, o navegador do usuário envia dados de localização (por exemplo, coordenadas GPS, LBS ou informações da rede Wi-Fi) para o servidor associado ao serviço de geologging. Geólogos populares incluem:

Buscador [ https://github.com/thewhiteh4t/seeker ]

Armadilha [ https://github.com/jofpin/trape ]

TrackUrl [ https://github.com/cryptomarauder/TrackUrl ]

Bigbro [ https://github.com/Bafomet666/Bigbro ]

R4ven [ https://github.com/spyboy-productions/r4ven ]

Ngrok [ https://ngrok.com/ ]

IPlogger [ https://iplogger.org/location-tracker/ ]

Apesar das vantagens óbvias e dos exemplos eficazes de geologia, as desvantagens ainda os superam. Assim, a utilização dos serviços geológicos deve ser realizada no âmbito da lei. Para nós, isso significa que o alvo da vigilância deve dar permissão no navegador do seu dispositivo para transmitir informações de geolocalização. E de nenhuma outra maneira... Se tal permissão não for obtida, sua localização será determinada apenas pelo seu endereço IP. Assim como antes da API HTML5 Geo. Na maioria dos casos, você terá que se contentar com dados sobre a localidade onde o usuário está localizado.

Usando a função “Encontrar meu telefone”

Este recurso em dispositivos Android e iOS permite aos usuários rastrear e localizar dispositivos perdidos ou roubados. Para que este recurso funcione, você deve ter o Find My Phone ativado e uma conta Google/iCloud ativada em seu dispositivo. O rastreamento está disponível através da interface web. Você pode fazer login na sua conta Google/iCloud usando qualquer computador ou outro dispositivo e acessar a guia Encontrar Meu Telefone localizada nos seguintes locais:

Para dispositivos iOS [ https://www.icloud.com/find ]

Para dispositivos Android [ https://myaccount.google.com/find-your-phone ]

Este recurso não requer nenhuma autenticação adicional para a conta do usuário além de um endereço de e-mail e senha atual. Isso é lógico, já que você não tem um dispositivo em mãos para passar 2FA. A senha atual da sua conta de e-mail pode ser encontrada em vários serviços de vazamento de dados, seja adivinhada ou obtida durante um ataque de phishing. A desvantagem deste método é que sem a senha correta, como no caso em que as configurações de privacidade do usuário bloquearam o acesso à pesquisa de geolocalização, não poderemos obter informações sobre a geolocalização do dispositivo.

Usamos falsificação de geolocalização no Telegram

Este método envolve alterar seus dados de localização para ativar o recurso Pessoas próximas do Telegram, que permite encontrar usuários do Telegram próximos. A API do Telegram permite que você faça coisas em um raio de 500 metros (anteriormente de 50 metros) a 10 km. usando soluções como:

Mapa de proximidade do telegrama [ https://github.com/tejado/telegram-nearby-map ]

Trilateração de telegrama [ https://github.com/jkctech/Telegram-Trilateration ]

Geogramint [ https://github.com/Alb-310/Geogramint ]

A principal desvantagem do método é que o usuário rastreado pode a qualquer momento negar ao mensageiro o acesso à geolocalização nas configurações do smartphone. Sem falar que a detecção de localização só funciona para usuários que usam o Telegram em seus dispositivos. Finalmente, existem restrições estritas ao mensageiro para receber dados. Isso inclui limitar o número de solicitações a cada 5 minutos e desativar raios de pesquisa de 50 e 100 metros.

Recebemos check-ins públicos

A análise das redes sociais da pessoa em estudo permite identificar conteúdos (postagens, fotografias e vídeos) que podem ter geotags incorporadas nos metadados do próprio arquivo ou indicadas diretamente na descrição da postagem. Além disso, as capacidades modernas do GeoINT permitem-nos identificar vários objetos numa fotografia, o que nos dá a oportunidade de analisar os locais onde um objeto aparece com base nas suas publicações em fontes abertas.

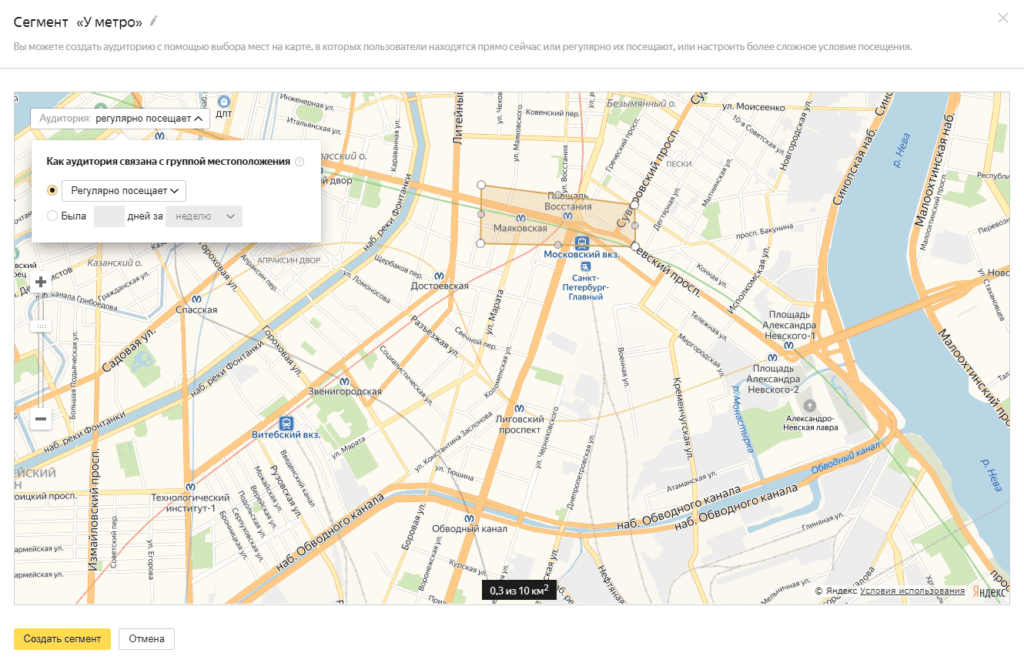

Usamos ADINT, também conhecido como Advertising Intelligence

Esta técnica para coletar informações de identificação sobre um usuário usando seu identificador de publicidade exclusivo foi desenvolvida na Universidade de Washington no final de 2017. O método utiliza como pesquisa os seguintes dados: número de celular, endereço de e-mail, endereço MAC do dispositivo, bem como códigos de dispositivos individuais do Google (GAID) e Apple (IDFA). Ao mesmo tempo, a relevância dos dados de entrada e a sua utilização real pela pessoa identificada no momento do estudo não é um factor significativo. Essa característica do ADINT se deve ao fato de que os agregadores de identificadores de publicidade atualizam constantemente as informações do usuário com novos dados.

Por exemplo, você usou o serviço de e-mail Yandex e depois o abandonou, mas se registrou no mesmo dispositivo no serviço Yandex Taxi. Nesse caso, o Yandex comparará e conectará dados sobre você de ambos os serviços. Mais um exemplo. Você usou o e-mail do GMail em diferentes dispositivos (smartphone, computadores domésticos e de escritório). Nesse caso, o Google também conectará seus dados com base na análise de sua atividade nos três dispositivos. Os serviços de publicidade adequados para ADINT incluem:

Yandex.Audience [ https://audience.yandex.ru/ ]

Google Ads [ https://ads.google.com/ ]

Meu alvo [ https://target.my.com/ ]

Na prática, podemos facilmente obter informações sobre os indicadores de sexo e idade do titular do identificador publicitário, a sua região de residência e interesses de pesquisa. A continuação da utilização da técnica ADINT envolve o lançamento de uma campanha publicitária geo-direcionada, que um utilizador identificado só poderá receber se o seu dispositivo estiver fisicamente localizado numa determinada área geográfica. O titular da campanha publicitária recebe notificações sobre a ativação de publicidade na conta pessoal do usuário, o que lhe permite controlar os movimentos de terceiros sem obter autorização judicial e acesso ao SORM. No segmento russo da Internet, você pode usar os recursos de publicidade dos serviços Yandex Direct e MyTarget para isso.

Deve-se levar em consideração que este método, assim como o spoofing no Telegram, não envolve o rastreamento direto do dispositivo do usuário, mas apenas o controle sobre seu possível aparecimento em determinados locais (com raio de 500 metros a 10 quilômetros). Ao mesmo tempo, ADINT não envolve “espionar” um dispositivo. As plataformas de publicidade permitem o carregamento de pelo menos 100 identificadores simultaneamente. No entanto, selecionar o que você precisa não é tão difícil. Você também terá que pagar à plataforma de publicidade pela segmentação geográfica na ADINT. Em qualquer caso, os sujeitos da atividade operacional podem solicitar dados do utilizador ao titular dos direitos de autor da plataforma publicitária ao identificarem o facto da presença de informação sobre o seu identificador publicitário.

Basicamente, os dados analisados no ADINT e coletados por empresas de TI como Yandex, VK Group, Sberbank podem ser classificados como uma espécie de sistema de contabilidade e identificação de usuários. Mas eles atuam no interesse da otimização dos processos de negócios, formação de funis de vendas, geração de leads, proteção contra fraudes e assim por diante.

Comentários

Postar um comentário