Modelos Mentais de Segurança da Informação

Modelos Mentais de Segurança da Informação

Há já algum tempo que defendo que a segurança da informação se encontra num estado crescente de crise cognitiva . Mesmo com um dilúvio de informação disponível gratuitamente, fazemos um mau trabalho ao identificar e ensinar as competências necessárias para ser um profissional competente em toda a variedade de especialidades disponíveis. A maioria dos novos profissionais depende demasiado da observação directa e do auto-estudo, enquanto as universidades não conseguem formar licenciados preparados para o trabalho.

Não somos a única profissão a resistir a esta tempestade. Medicina, direito, contabilidade e outras áreas bem estabelecidas estiveram aqui. Aprendendo com eles, podemos identificar os sinais que definem uma crise cognitiva:

A demanda por experiência supera em muito a oferta. Há um grande número de empregos não preenchidos, principalmente para profissionais experientes. Como muitas organizações necessitam de experiência, não conseguem investir adequadamente em empregos de nível inicial e dedicar o tempo necessário à formação interna. A escassez cria salários significativamente mais elevados para profissionais com competências oportunas, e ocorre hiperespecialização.

A maioria das informações não pode ser confiável ou validada. Existem poucas fontes confiáveis de conhecimento sobre componentes e procedimentos críticos. Os profissionais dependem fortemente da experiência em primeira mão e de observações de terceiros que não foram revisadas por pares ou validadas externamente. Isto torna difícil aprender novas informações de forma confiável e ainda mais difícil desenvolver melhores práticas e medir o sucesso.

Grandes questões sistémicas persistem sem capacidade para as resolver de uma forma ampla, mobilizada ou estratégica. A indústria é incapaz de organizar ou combater amplamente os maiores problemas que enfrenta. Podem tratar-se de pragas e crises de saúde pública para a medicina ou de desvios descontrolados em larga escala resultantes de “livros falsificados” para contabilidade. Para a segurança da informação, os worms da década de 2000 ainda são galopantes, ainda existem centenas de milhares de hosts na Internet expondo portas SMB continuamente vulneráveis e a propagação de ransomware não mostra sinais de diminuir. Muitos dos maiores problemas que enfrentamos há vinte anos ainda existem ou pioraram.

Dado que outros campos bem estabelecidos têm estado em crise cognitiva e saíram do outro lado mais formalizados e eficazes, também há esperança para a segurança da informação. Podemos aprender com estes outros campos e ter a nossa própria revolução cognitiva . Há três coisas que devem acontecer:

- Devemos compreender completamente os processos usados para tirar conclusões.

- Os especialistas devem desenvolver métodos e técnicas repetíveis e ensináveis.

- Os educadores devem construir e defender uma pedagogia que ensine os profissionais a pensar.

No centro de todos os três pilares da revolução cognitiva está o conceito de modelo mental.

Modelos mentais

Um modelo mental é simplesmente uma maneira de ver o mundo. Estamos rodeados de sistemas complexos, por isso criamos modelos para simplificar as coisas.

Você usa modelos mentais o tempo todo. Aqui estão alguns exemplos:

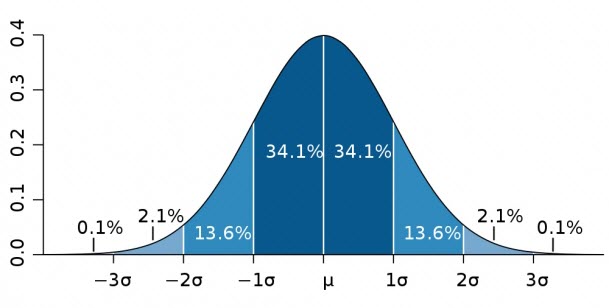

Distribuição e curva de sino . Em dados normalmente distribuídos, a maioria dos pontos de dados agrupa-se no meio. Portanto, a maioria das pessoas tem inteligência média, enquanto muito poucas têm inteligência extremamente baixa ou alta.

Condicionamento operante. Em muitos casos, a natureza de uma resposta determina a probabilidade de os animais exibirem um estímulo. Se um rato consegue comida sempre que pressiona uma alavanca, é mais provável que ele pressione a alavanca. Se você fica doente toda vez que come abacaxi, provavelmente não comerá abacaxi com muita frequência.

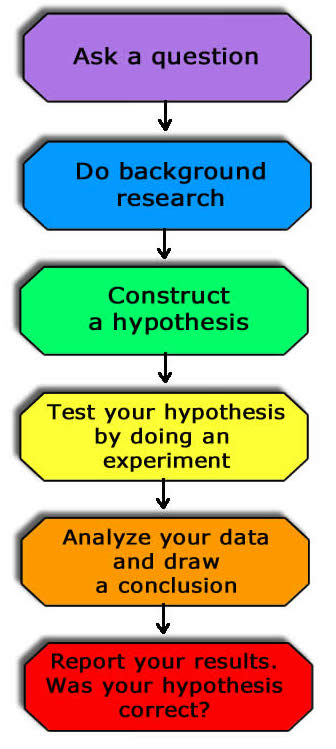

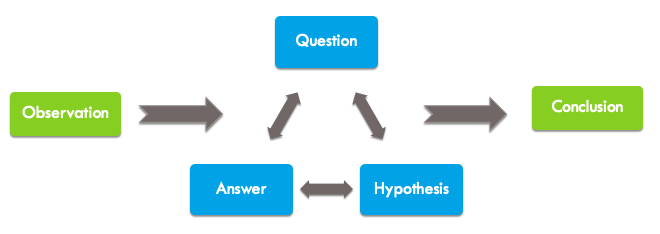

O método científico. A descoberta científica geralmente segue este processo: faça uma pergunta, forme uma hipótese, conduza um experimento para testar essa hipótese e relate as descobertas. Usamos isso não apenas para pesquisas individuais, mas também para validar a pesquisa de outros, avaliando a congruência entre questões-chave, hipóteses, procedimentos experimentais e conclusões.

Cada um destes modelos simplifica algo complexo de uma forma que é útil tanto para profissionais como para educadores. São mentalidades usadas para interpretar problemas e tomar decisões. Em outro sentido, os modelos são ferramentas utilizadas para resolver problemas. Quanto mais ferramentas você tiver, mais bem equipado você estará para resolver uma série de problemas.

Modelos Aplicados

Um campo profissional depende de modelos mentais para simplificar processos complexos de educação e prática. Estas são ferramentas especiais, aplicáveis a uma profissão individual. A medicina fez um excelente trabalho no desenvolvimento de modelos mentais nos últimos cem anos, à medida que passavam por sua revolução cognitiva. Mesmo com 60 mil diagnósticos possíveis e 4 mil procedimentos, os profissionais médicos criam modelos como:

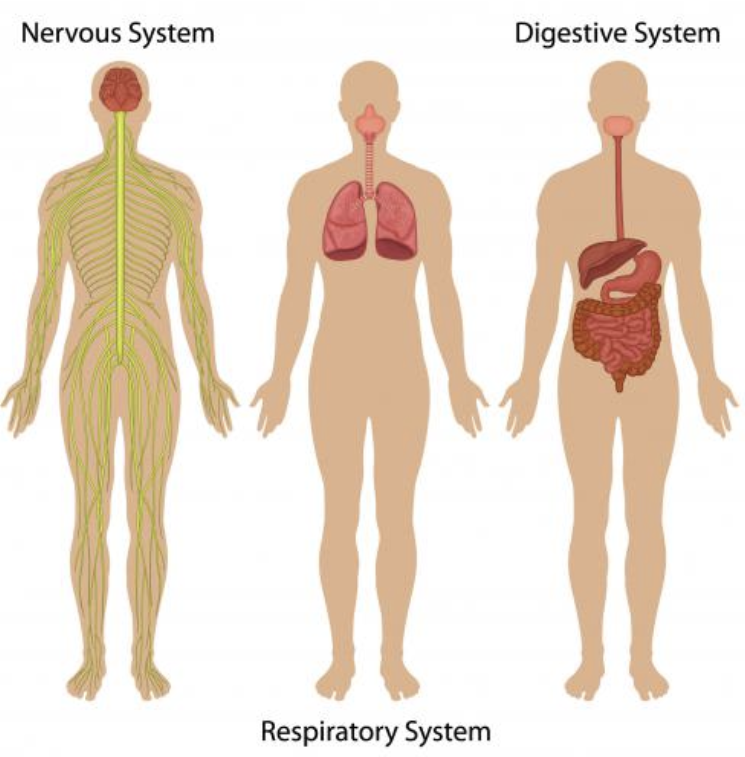

13 Sistemas de Órgãos . O corpo tem muitos componentes, mas eles podem ser organizados em sistemas discretos e, em sua maioria, independentes. Os especialistas geralmente se concentram em um desses sistemas para que possam limitar seu aprendizado profundo a esse sistema e suas “transferências” com outros sistemas. Isso torna o escopo do aprendizado mais gerenciável.

4 Sinais Vitais . A entropia do corpo humano é enorme. Existem quatro sinais vitais primários que são usados para detectar mudanças significativas: temperatura, frequência respiratória, pressão arterial e pulso. Os profissionais médicos de todos os níveis são adeptos da recolha contínua destas informações como um meio constante de avaliação diagnóstica preliminar.

Escala de dor de 10 pontos . A dor é uma medida diagnóstica importante porque pode fornecer informações sobre a eficácia do tratamento. Mas é difícil medir objetivamente a dor. Embora simples, a escala gráfica de dor ajuda os médicos a se comunicarem de forma eficaz com os pacientes para detectar a mudança relativa na dor, estabelecendo uma linha de base.

A computação também possui modelos mentais nos quais você confia muito, mesmo que você não os tenha chamado assim. Por exemplo,

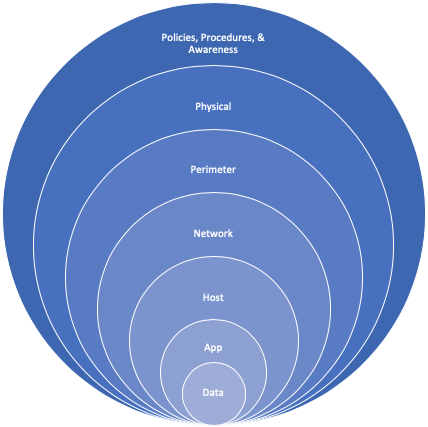

Defesa em profundidade . Uma abordagem à arquitetura de segurança onde categorias complementares de controles de segurança (detetive, proteção, reativo, etc.) são colocadas em camadas para fornecer uma postura de segurança abrangente.

O Modelo OSI . Uma classificação hierárquica de funções de comunicação de rede usada para projetar e analisar protocolos de comunicação e suas interações. Os desenvolvedores de sistemas operacionais e aplicativos usam isso para arquitetar funcionalidades e limites. Administradores e analistas usam isso para solucionar e investigar problemas e incidentes relacionados à rede.

O Processo de Investigação . A investigação de ameaças à segurança geralmente segue este processo: receber informações suspeitas, fazer perguntas investigativas, formar uma hipótese, buscar respostas e repetir até chegar a uma conclusão. Os analistas de segurança usam esse processo para criar cronogramas de eventos e decidir quais evidências analisar.

Você usa constantemente todos os tipos de modelos mentais ao longo do dia, mas eles não existem no vácuo. Cada um de nós experimenta o mundo através de nossas próprias lentes, que são o produto da biologia e de nossas experiências vividas. Embora a nossa perspectiva mude constantemente, ela não se baseia na rápida mudança entre lentes individuais que usamos uma de cada vez. Em vez disso, nossa lente consiste em uma treliça de muitos modelos dispostos em camadas.

Às vezes os modelos que formam a nossa lente são complementares. Por exemplo, a Navalha de Occam é um modelo em que confiamos e que sugere que a explicação mais simples é geralmente correta. Um médico pode utilizar este princípio juntamente com modelos mentais para raciocínio dedutivo e avaliação do estado mental para determinar que alguém que está perdendo peso rapidamente simplesmente não está comendo o suficiente, talvez devido à depressão. Isso parece simples em uma frase ou duas, mas chegar lá requer imensa consideração e consciência.

Outras vezes raciocinamos através de modelos concorrentes que se opõem. Isso geralmente ocorre quando construções maiores introduzem modelos mentais que estão em desacordo entre si, como religião e cidadania governamental. O Cristianismo dita “não matarás”, mas a democracia dita que os cidadãos devem ir à guerra para preservar as suas liberdades. Estes conflitos criam conflitos internos onde muitas vezes são feitos compromissos.

Cada vez que aprendemos uma nova forma de estruturar o nosso pensamento, incorporamos novos modelos mentais na rede que é a nossa lente. Tudo o que pensamos ou agimos é filtrado por essa rede e os modelos estão constantemente empurrando ou puxando uns aos outros.

Desespero modelo

Os profissionais de segurança da informação anseiam desesperadamente por novos modelos, o que realça ainda mais a crise cognitiva. Na verdade, muitas vezes pegamos bons modelos e os utilizamos excessivamente ou os estendemos além de sua finalidade prática.

A matriz MITRE ATT&CK é uma estrutura de táticas adversárias que basicamente apresenta uma lista categórica de técnicas comuns para descrever ataques a redes de computadores. É um ótimo modelo que é útil de várias maneiras e, honestamente, já faz algum tempo que precisávamos de algo assim.

No entanto, como temos tanta fome de modelos, comecei a me deparar com organizações que abandonaram outros princípios sólidos de segurança e iniciativas bem-sucedidas em andamento em busca de “riscar coisas da lista” que é a ATT&CK. Da mesma forma, tenho visto novas organizações de segurança centralizarem todas as suas estratégias de detecção e prevenção em torno da ATT&CK sem primeiro definir seu modelo de ameaça, compreender os ativos de alto valor e obter qualquer noção do risco que desejam mitigar. Essa é uma receita para o fracasso. Essas coisas não são culpa do MITRE, pois eles chegaram ao ponto de promover apresentações que discutem ativamente como o ATT&CK deve ou não ser usado, destacando as limitações do framework.

O problema é que temos fome de modelos e rapidamente usaremos e abusaremos de qualquer modelo razoável que se apresente. Em última análise, queremos bons modelos porque queremos uma caixa de ferramentas robusta. Mas nem tudo é trabalho para um martelo e não precisamos de quatorze serras circulares.

O que torna um bom modelo?

Já mencionei alguns modelos usados em computação que ajudam a simplificar a educação e a prática, mas precisamos de mais que sejam úteis e amplamente aceitos. O que torna um modelo mental bom?

Um bom modelo é simples . Existem modelos para superar o complexo. Se o modelo for mais complexo ou cheio de nuances do que aquilo que está ajudando faz sentido, ele se tornará menos útil. A maneira como alguém expressa o modelo também é significativamente importante. Um documento de 20 páginas que descreva o propósito e a aplicação de um modelo é útil, mas um gráfico simples que transmita seu uso geral ajudará significativamente na adoção e aceitação. Você pode representar um modelo com um gráfico, uma tabela ou até mesmo um simples conjunto de categorias.

Um bom modelo é útil . O modelo deve ser amplo o suficiente para se aplicar a um número suficiente de pessoas e situações para ser conhecido, mas deve ser específico o suficiente para que os indivíduos possam usá-lo para obter compreensão prática em cenários específicos. Pense em um modelo como uma rampa de acesso à rodovia. A entrada deve ser fácil de encontrar e aproximar-se em baixa velocidade. Uma vez lá, ele deve fornecer um mecanismo para acelerar rapidamente, para que você possa se mover em um ritmo favorável. Grandes modelos conectam as pessoas desde seu conhecimento existente até conceitos complexos.

Um bom modelo é imperfeito . A maioria dos modelos são generalizações criadas através do processo de raciocínio indutivo. Sempre há casos extremos, e essas exceções à regra são importantes porque fornecem um mecanismo para falsificar um modelo. Uma chave para compreender uma teoria ou sistema é a capacidade de saber quando ele não funciona . Como os modelos são imperfeitos, não podem ser aplicados a todas as situações. Um modelo deve ter critérios claros para sua utilização, para que não seja aplicado excessivamente em situações não apropriadas.

Criando Modelos

A maioria dos modelos é criada através de raciocínio indutivo. O raciocínio indutivo é o processo de formação de generalizações com base em experiências vividas, observações ou dados coletados. Se você investigar vários casos que envolvem o uso malicioso de scripts do PowerShell ofuscados, poderá começar a generalizar que os scripts PS ofuscados provavelmente serão maliciosos. Este conceito não representa um modelo, mas representa uma heurística (uma regra prática) que pode ser útil numa investigação. Poderia ser combinada com diversas outras heurísticas e organizada em um modelo para investigações, evidências ou qualquer outra coisa.

O raciocínio indutivo é tão forte quanto o número e a diversidade das observações nas quais as conclusões se baseiam. Certa vez, trabalhei com um analista que viu o servidor web Nginx ser usado algumas vezes como parte da infraestrutura do invasor. Eles nunca tinham visto esse servidor web ser usado legitimamente antes, então raciocinaram indutivamente que o Nginx geralmente era usado por malfeitores. É claro que o Nginx é usado por todos os tipos de entidades legítimas, portanto a heurística indutiva não foi baseada em uma amostra apropriada e levou essa pessoa a conclusões erradas e perda de tempo no caminho.

Ao criar um modelo, o padrão de evidência é ainda maior. O modelo deve ser baseado em um enorme número de observações em uma ampla gama de dimensões.

Acho que a maioria dos modelos começa fazendo o tipo certo de pergunta. Por exemplo, um cachorro-quente é um sanduíche?

Essa não é a pergunta certa. Mas isso pode levar à pergunta certa. Independentemente da sua opinião, mesmo uma breve discussão acabará por levá-lo a perguntar: “O que define um sanduíche?”

Essa é a pergunta certa. Para responder, você provavelmente enumerará as propriedades de um sanduíche e as relações entre essas propriedades.

Um sanduíche tem múltiplas camadas, a camada externa geralmente é à base de carboidratos, etc…

Você refinará essas propriedades destacando exemplos claros de sanduíches e não sanduíches, ao mesmo tempo que terá discussões diferenciadas de casos extremos.

Um herói italiano é claramente um sanduíche. Uma pizza claramente não é. Qual é a diferença? Como isso pode ser aplicado a um cachorro-quente?

Essas discussões devem ser ricas e diversificadas para obter uma perspectiva única. Isso trará mais casos extremos e identificará diferenças culturais nas quais você nem teria pensado.

Que tal um taco? Essa é a forma de sanduíche de uma cultura. Como isso se aplica?

A discussão cria valor. Aqueles que fazem e respondem às perguntas certas são aqueles que fizeram o trabalho braçal para chegar a um modelo útil.

A propósito, a regra do cubo fornece uma ideia se um cachorro-quente é um sanduíche. Só não atire no mensageiro.

Conclusão

Os modelos mentais nos ajudam a tomar melhores decisões e aprender mais rápido. Os modelos são ferramentas que nos ajudam a simplificar a complexidade e são fundamentais na prática de qualquer profissão. Para que a segurança da informação evolua para além da nossa crise cognitiva, devemos tornar-nos mais aptos a desenvolver, utilizar e ensinar bons modelos. Se você quiser saber mais sobre modelos específicos de segurança da informação, incluí alguns na lista de referências abaixo.

Referências

- Simon, HA (1957). Modelos de homem; sociais e racionais.

- Página, S. (2018). The Model Thinker: o que você precisa saber para fazer os dados funcionarem para você, Basic Books, NY

- A curva do sino: https://www.mathsisfun.com/data/standard-normal-distribution.html

- Condicionamento Operante: https://www.simplypsychology.org/operant-conditioning.html

- O Método Científico: https://sciencebob.com/science-fair-ideas/the-scientific-method/

- O modelo OSI: https://www.cloudflare.com/learning/ddos/glossary/open-systems-interconnection-model-osi/

- Sistemas de órgãos: https://biologydictionary.net/organ-system/

- Sinais vitais: https://www.hopkinsmedicine.org/health/conditions-and-diseases/vital-signs-body-temperature-pulse-rate-respiration-rate-blood- Pressure

- A escala de dor de 10 pontos: https://www.affirmhealth.com/blog/pain-scales-from-faces-to-numbers-and-everywhere-in-between

Vários modelos de segurança da informação

- O Processo de Investigação: https://chrissanders.org/2016/05/how-analysts-approach-investigations/

- Modelo Diamond de análise de intrusão: http://www.activeresponse.org/wp-content/uploads/2013/07/diamond.pdf

- MITRE ATT&CK: https://attack.mitre.org/

- Defesa em profundidade: https://www.us-cert.gov/bsi/articles/knowledge/principles/defense-in-profundidade

- Pirâmide da Dor: http://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

- Cadeia de Cyber Kill: https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

- Intenção de evidência: https://chrissanders.org/2018/10/the-role-of-evidence-intention/

- Processo de resposta a incidentes PICERL:https://www.sans.org/media/score/504-incident-response-cycle.pdf

Comentários

Postar um comentário