COMO EXTRAIR DADOS FORENSES DO SEU DISPOSITIVO MÓVEL ANDROID?

Neste artigo, vamos discutir o uso de programas que são usados no dia-a-dia computação forense e análise para a análise de dispositivos móveis que executam o sistema operacional Android com o teste ajuda especializada penetração.

INTRODUÇÃO

A maioria dos dispositivos móveis no mundo rodando o sistema operacional Android. Durante o exame de dispositivos móveis que executam o sistema operacional Android (a seguir, os dispositivos móveis) especialistas forenses enfrentam as seguintes dificuldades:

- Não há nenhum programa que suporta a extração computador dados forenses de todos os dispositivos móveis existentes no mundo.

- Há uma série de programas desenvolvidos para o sistema operacional Android, em que os dados podem ser potencialmente interessante para os pesquisadores testes de penetração . Até agora, não é nenhum forense programa de apoio e registros de dados de todos esses programas.

- Ao longo do tempo, já que os pesquisadores estavam interessados em dados de um livro de telefone, chamadas, mensagens SMS foram extraídos pelo perito testes de penetração, ele já passou. Agora também estão interessados na história de recursos de rede (navegador de dados), a história dos programas de troca de mensagens curtas, e apagou arquivos (arquivos gráficos, vídeos, bases de dados SQLite, etc.) Outras informações de acordo com um teste valioso penetração comercial levantamento criminologia.

- Os criminosos muitas vezes excluir arquivos da memória de seus dispositivos móveis, tentando esconder informações sobre o crime.

- Laboratórios de computação forense e subdivisões de teste de penetração exame não pode dar ao luxo de comprar pacotes de software especializado por causa do alto custo.

SOLUÇÃO PARA ESTE

EXTRAÇÃO DE DADOS FÍSICOS DE DISPOSITIVOS MÓVEIS

Dado o fato de que os pesquisadores também estão interessados na apagado encontrada na memória de arquivos de dispositivos móveis, computação forense especialistas têm para extrair dados a partir da memória física do dispositivo móvel. Isso significa que peritos forenses tem que obter uma cópia completa do dispositivo analisado. Um especialista forense pode fazer um despejo de memória física usando os seguintes métodos:

- Extração de dados diretamente dos chips de memória do dispositivo móvel usando o método de chip de-off. De acordo penetração empresa de testes, o método de extracção de dados mais difícil, mas às vezes é a única maneira de extrair dados a partir do dispositivo.

- extração de dados a partir de dispositivo de memória do telefone utilizando a interface JTAG depuração. Este método permite extrair dados a partir de dispositivos que têm danos negligenciável para hardware e software.

- Extração de dados através de programas especializados (por exemplo, oxigênio Suit Forense) e complexo de hardware e software (.XRY (Micro Systemation), UFED (CellebriteForensics), Secure View 3.

- Criando cópia da memória do dispositivo móvel manualmente.

especialistas métodos combinados dizer informática forense e testes de penetração.

EXTRAÇÃO DE DADOS LÓGICOS

2.1. Ter acesso aos dados encontrados em uma cópia de memória do celular

Não importa o método perito forense análise utilizado para copiar a memória do dispositivo móvel no final um perito forense receberá um arquivo (ou vários arquivos), que tem que ser examinado, de alguma forma e você precisa é para extrair os dados necessários.

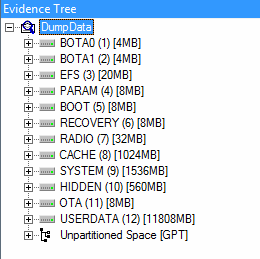

Neste caso, a tarefa de especialista em análise forense é a extração somente os dados lógicos encontrados na cópia da memória de um dispositivo móvel com o sistema operacional Android, você pode montar uma imagem recebida no FTK Imager ou UFS Explorador . De acordo com especialistas de testes de penetração, as cópias de memória de dispositivos móveis que executam o sistema operacional Android geralmente contêm um grande número de partições lógicas. Os dados do usuário de dispositivos móveis estão na partição lógica, que é nomeado USERDATA. Neste partição, você pode extrair dados, tais como bancos de dados, vídeos, arquivos gráficos, arquivos de áudio, etc.

SQLIT BANCO DE DADOS DE DECODIFICAÇÃO

Como regra geral, bancos de dados SQLite retirados de cópia de memória do dispositivo móvel são de grande interesse para os especialistas forenses. Em primeiro lugar, ele está ligado com o facto de a informação valiosa forense é armazenado neste formato. um livro de telefone, chamadas, mensagens SMS, mensagens MMS, dicionários, dados de navegadores de celular, o sistema registra o dispositivo móvel: De acordo com especialistas de testes de penetração em SQLite bases de dados seguintes dados são armazenados e etc.

| № | Tipo de dados | nome do arquivo |

| 1 | livro de telefone | \ Data \ data \ com.android.providers.contacts \ bases \ contacts2.db |

| 2 | SMS, mensagens MMS | \ Data \ data \ com.android.providers.telephony \ bases \ mmssms.db |

| 3 | calendário | \ Data \ com.android.providers.calendar \ bases \ calendar.db |

| 4 | log | \ Data \ com.sec.android.provider.logsprovider \ bases \ logs.db |

| 5 | dados do usuário | \ Data \ system \ users \ accounts.db |

| 6 | histórico da web-browser | \ Data \ data \ com.android.browser \ bases \ browser2.db |

| 7 | dicionário | \ Data \ user \ comc.android.providers.userdictionary \ bases \ user_dict.db |

Alguns pesquisadores propõem usar dois programas para decodificar arquivos de banco de dados SQLite: DCode v4.02a, 2.0b1 navegador banco de dados SQLite. Se isso usamos a combinação desses programas, há um problema na recuperação e análise dos arquivos excluídos ainda.

Uma das ferramentas que resolvem este problema Oxygen Visualizador SQLite Forense.

RECUPERAÇÃO DE DADOS E ARQUIVOS APAGADOS

A recuperação de dados e arquivos apagados a partir de dispositivos móveis é um processo complicado. Ele não é comum, mas a maioria dos programas de análise forense não são compatíveis com os arquivos YAFFS2 sistema. Então especialistas computação forense pode encontrar-se numa situação em que o seu programa não é capaz de recuperar algum do despejo de memória do dispositivo móvel durante o exame da cópia física de dispositivos móveis que executam o sistema operacional Android. Como a experiência mostra prática forense, que é difícil para recuperar vídeos apagados e arquivos grandes de seu backup.

UFS Explorer, R-Studio apresentou os melhores resultados na área de recuperação de dados apagados de dispositivos móveis que executam o sistema operacional Android.

Para recuperar dados e arquivos apagados em dispositivos móveis com os arquivos do sistema operacional Android que contêm YAFFS2, recomendamos a utilização dos seguintes programas: EnCase Forensic versão 7, O Kit Sleuth ou Centro de Evidência Belkasoft.

ANÁLISE DA BASE DE MINIATURAS

Como nos sistemas operacionais Microsoft Windows, os arquivos do sistema operacional Android que existem miniaturas bases e contendo miniaturas de gráficos e arquivos de vídeo criados pelo usuário (incluindo arquivos apagados). No sistema operacional Microsoft Windowss banco de dados miniaturas tem nomes: Thumbs.db ou thumbcache_xxx.db (onde XXX é o tamanho da miniatura na base). No sistema operacional Android não há nenhum nome unificado de tais bases como especialistas em testes de penetração. Além disso, é importante notar que essas bases podem ser encontradas como armazenamento interno como o cartão de memória instalado no dispositivo móvel. Para procurar base miniaturas usamos Thumbnail Perito Forense. Geralmente, esses arquivos permitem criminologia receber informações valiosas, se as principais evidências são arquivos gráficos (fotos) ou vídeos que foram tomadas pelo dispositivo móvel examinando.

CONCLUSÃO

A combinação de programas tradicionais para a análise de dispositivos móveis e programas tradicionais utilizados na cibernética forenses dá a melhor cópia de análise de resultados de dispositivos móveis que executam o sistema operacional Android.

Conhecimento pertence ao mundo

Comentários

Postar um comentário