Compartilhe

- Gerar link

- X

- Outros aplicativos

Hacking de Vibe com Nmap usando Android

Hacking de Vibe com Nmap usando Android

1276 visualizações no total

A fusão de IA e ferramentas tradicionais está abrindo novas possibilidades — e novas ameaças. Uma das mais curiosas é o vibe hacking , um termo que está ganhando força graças ao uso criativo de diversas ferramentas, como o Nmap e as interfaces de linha de comando baseadas em LLM . Nesta publicação, exploraremos o que é vibe hacking, como funciona usando um smartphone e como se proteger para não se tornar um alvo.

O que é Vibe Hacking?

O vibe hacking é um conceito em segurança cibernética que combina a intuição orientada por IA com técnicas tradicionais de hacking, permitindo que agentes autônomos — impulsionados por modelos de linguagem de grande porte (LLMs) — interpretem, se adaptem e atuem em ambientes digitais em tempo real. Conforme descrito na Wired , esses agentes de IA vão além da automação, raciocinando por meio de dados de reconhecimento, identificando vulnerabilidades e ajustando dinamicamente suas táticas como um hacker humano habilidoso. Atores mal-intencionados podem usar o vibe hacking para escalar ataques, evitar a detecção e criar exploits personalizados, enquanto hackers e defensores éticos podem utilizá-lo para aprimorar os testes de penetração, automatizar o red teaming e acelerar a detecção de ameaças. Essa nova teoria marca uma mudança de scripts estáticos para agentes cibernéticos inteligentes e sensíveis ao contexto — tornando tanto o ataque quanto a defesa mais poderosos e o cenário da segurança cibernética mais complexo do que nunca.

Scripting ou hacking de vibração?

Embora scripts com Bash ou Python funcionem bem para automatizar varreduras do Nmap, o vibe hacking com um LLM vai além, adicionando contexto e adaptabilidade. Em vez de apenas executar comandos, o LLM entende sua intenção, seleciona as ferramentas ou APIs certas, cria os comandos e interpreta os resultados — liberando você para se concentrar na análise em vez da sintaxe. Não se trata de substituir a expertise, mas sim de escaloná-la: imagine um agente que conhece 20 ferramentas, escolhe a correta, a executa e resume as descobertas — tudo a partir de um único prompt.

Nmap + LLM em um Smartphone

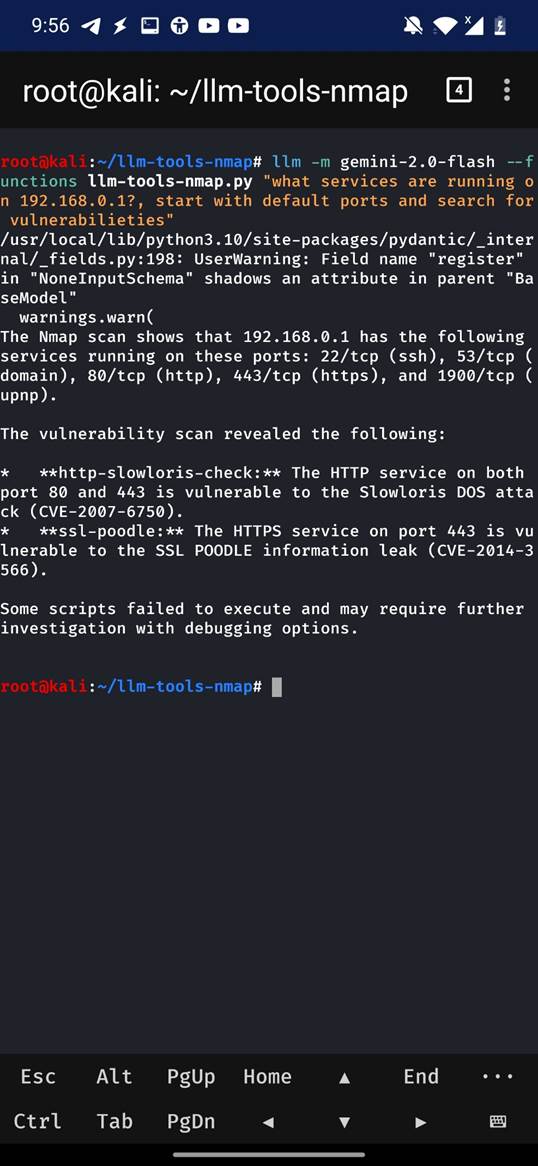

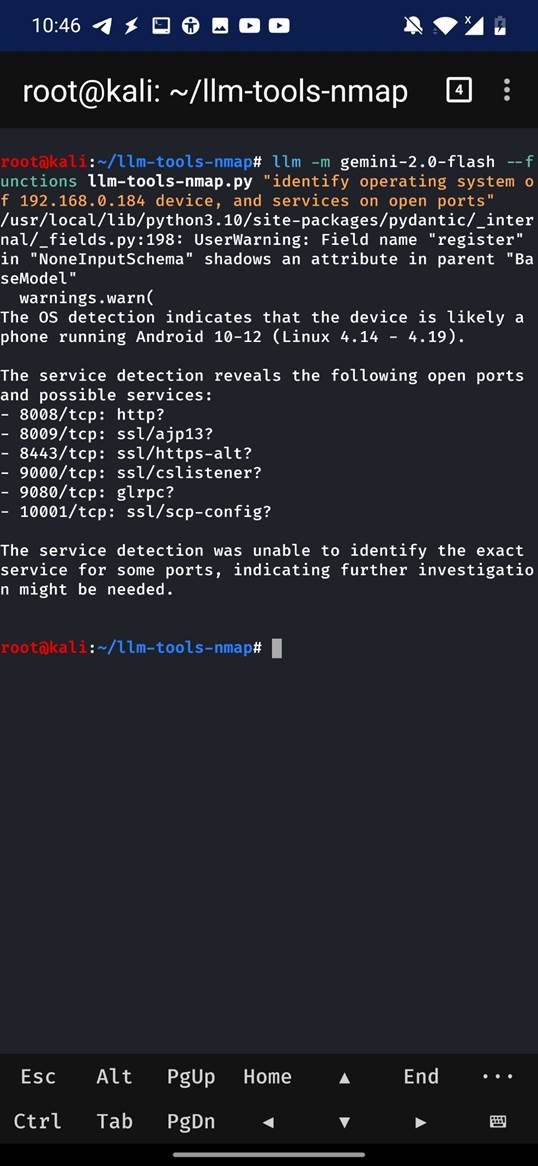

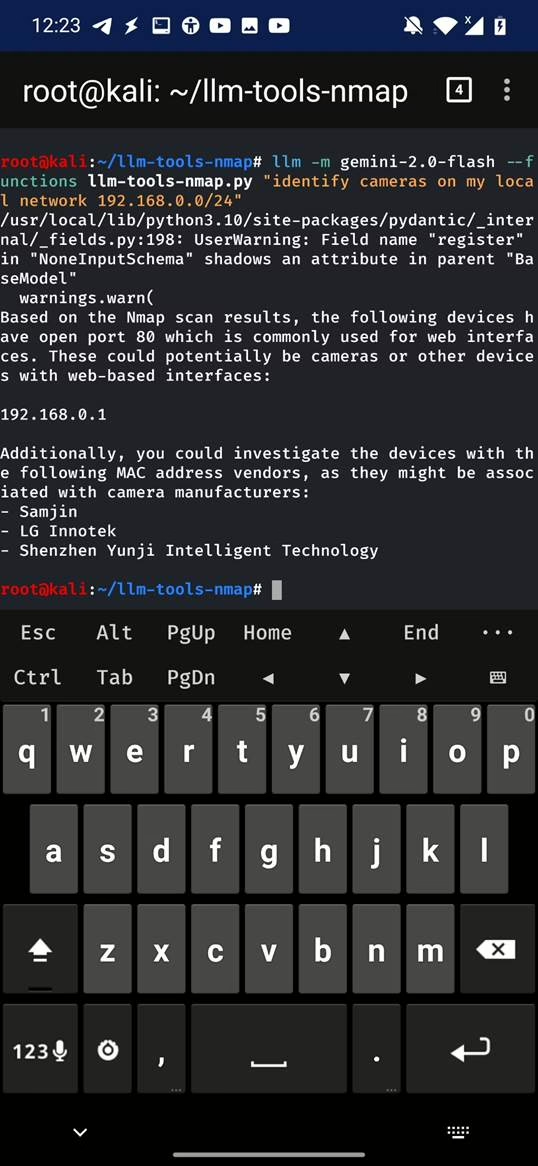

Graças ao projeto LLM Tools for Nmap, agora você pode combinar o poder do Nmap com Large Language Models (LLMs), até mesmo diretamente do seu smartphone. Veja como funciona:

Como funciona

- Instale o Termux no Android ou use o NetHunter. O Nmap funciona tanto em celulares com root quanto em celulares sem root. Em celulares sem root, você estará limitado às funções que são possíveis como usuário sem root (ou seja, sem impressão digital do sistema operacional, varredura SYN, etc.).

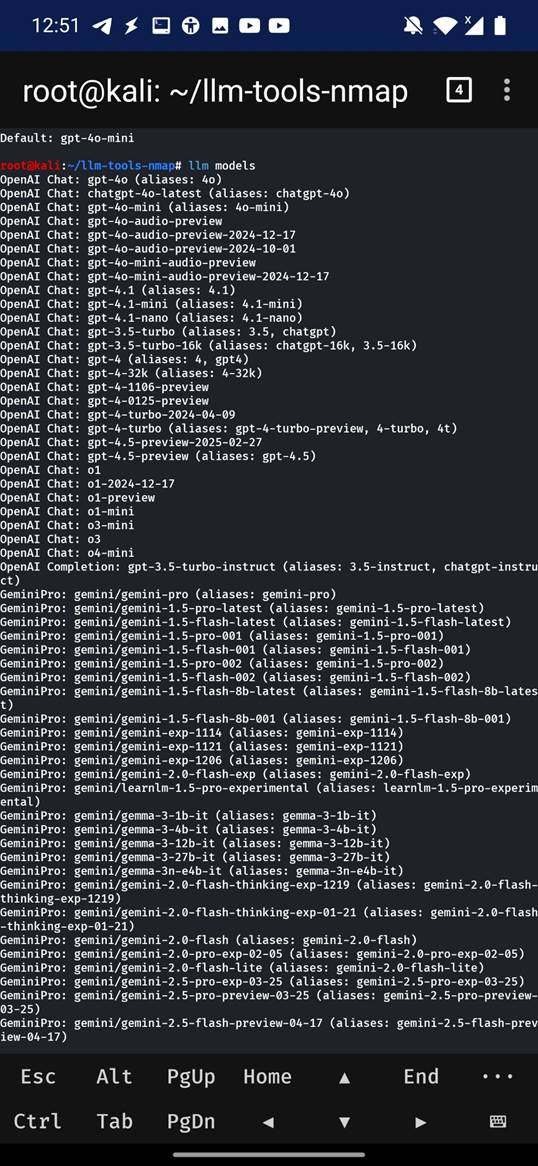

- Instale o Nmap e as ferramentas LLM do repositório do GitHub. O LLM fornece vários modelos, incluindo ollama local. Para modelos não locais, você precisa fornecer chaves de API.

- Use o comando llm-tools-nmap para:

- Executar varreduras (

nmap -sV, -O, etc.) - Interpretar resultados automaticamente usando um LLM

- Obtenha sugestões para verificações de acompanhamento ou caminhos de exploração

- Executar varreduras (

Caso de uso do mundo real: verificando sua rede em busca de dispositivos ocultos

Imagine fazer check-in em um Airbnb e conectar-se ao Wi-Fi local. Com llm-tool-nmapseu smartphone, você executa uma varredura rápida da rede. A ferramenta aprimorada por IA identifica todos os dispositivos conectados — smart TVs, roteadores, impressoras, câmeras IP desconhecidas — e sinaliza qualquer coisa incomum, como um dispositivo com um nome de host obscuro, lista serviços normalmente em execução em portas abertas ou porta RTSP aberta. Em vez de analisar os dados brutos da varredura, o LLM resume: "Este dispositivo parece ser uma câmera de rede com acesso remoto habilitado". Ele pode até sugerir ações de acompanhamento, como verificar as credenciais padrão ou isolar o dispositivo.

Dicas de prevenção: como evitar ser vítima de hack de vibração

Se você é um administrador de rede ou apenas um usuário, veja como se proteger:

- Segmente sua rede – Use VLANs ou redes de convidados para isolar dispositivos IoT e convidados da infraestrutura crítica.

- Use firewalls e IDS – bloqueie portas desnecessárias e monitore comportamentos de varredura incomuns.

- Mantenha o firmware e o software atualizados – Muitos hackers de vibração dependem de serviços desatualizados com vulnerabilidades conhecidas.

- Desabilite serviços não utilizados – Desative SSH, FTP ou Telnet se não estiver usando-os.

- Monitore a atividade de reconhecimento – Use ferramentas como o Suricata para detectar varreduras do Nmap e alertar sobre comportamento suspeito.

Para onde ir agora?

Este pequeno experimento com varredura de rede alimentada por IA mostra o potencial que existe quando ferramentas inteligentes atendem a tarefas simples de segurança cibernética. Em vez de perder tempo descobrindo comandos ou alternando entre aplicativos, você pode deixar um assistente de IA cuidar do trabalho pesado — escolhendo as ferramentas certas, executando varreduras e até mesmo explicando o significado dos resultados. Olhando para o futuro, esse tipo de tecnologia pode ajudar as equipes a trabalhar mais rápido, manter-se mais seguras e facilitar as tarefas para todos. Seja verificando sua rede doméstica, escaneando dispositivos em um imóvel alugado ou ajudando uma empresa a se antecipar a ameaças.

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário