Compartilhe

- Gerar link

- X

- Outros aplicativos

Criptografando e-mail com Mailvelope

Criptografando e-mail com Mailvelope

Este guia é uma revisão de um artigo anterior, intitulado "Criptografando e-mails com o Mailvelope: um guia para iniciantes".

Foto de gajman. CC BY 2.0

Índice

- O que é Mailvelope?

- Introdução ao Mailvelope

- Gerando chaves com Mailvelope

- Adicionar contatos ao seu chaveiro

- Enviando e recebendo e-mails criptografados com Mailvelope

- Recursos avançados no Mailvelope

- Melhores práticas do Mailvelope

Receba dicas e conselhos semanais

Inscreva-se para receber dicas fáceis e práticas que melhoram sua conscientização sobre segurança digital.

O que é Mailvelope?

Mailvelope é uma ferramenta que funciona no seu navegador da web para facilitar e-mails criptografados de ponta a ponta. Quando você envia um e-mail criptografado de ponta a ponta, isso significa que somente você e seu contato podem ler suas mensagens, e ninguém mais — nem seu provedor de e-mail, o provedor de e-mail do seu contato ou quaisquer bisbilhoteiros da rede.

O Mailvelope simplifica o envio e o recebimento de e-mails criptografados de ponta a ponta no seu computador: entre no seu serviço de e-mail existente no seu navegador da web, escreva uma mensagem criptografada na experiência de navegador integrada do Mailvelope e clique em “Enviar”.

Como qualquer outra ferramenta que criptografa o conteúdo do seu e-mail , o Mailvelope não protegerá os metadados das suas mensagens de outras partes. Alguns atores podem ter a capacidade de ver informações como quando você enviou uma mensagem, para quem ela foi endereçada, o endereço do Protocolo de Internet (IP) dos dispositivos envolvidos e muito mais.

Se você precisa usar e-mail para correspondência privada, no entanto, o Mailvelope é uma escolha apropriada para aqueles que estão apenas começando com criptografia de ponta a ponta em e-mail em seus computadores. O Mailvelope não funcionará em navegadores móveis, semelhante à maioria das ferramentas tradicionais de criptografia de e-mail.

Requisitos:

- Um navegador da web atualizado; Firefox, Chrome, Brave ou Edge

- Extensão do navegador Mailvelope da página inicial do Mailvelope

Introdução ao Mailvelope

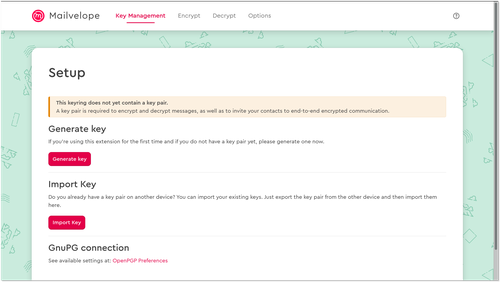

Depois de instalar a extensão do navegador Mailvelope , um ícone do Mailvelope aparecerá no topo do seu navegador, à direita da barra de endereços. Clique no ícone para abrir seu centro de controle do Mailvelope, onde você passará pela sua configuração inicial.

Antes de começar a enviar e-mails criptografados para seus contatos, você precisará configurar seu Mailvelope com dois arquivos que juntos formam um par de chaves . Seu par de chaves abre as portas do e-mail criptografado e consiste em uma chave pública que seus contatos podem usar para criptografar mensagens para você e uma chave privada que você usa para descriptografar mensagens endereçadas a você, para que você possa lê-las. Embora muitos de seus amigos possam ter uma cópia de sua chave pública, sua chave privada é apenas para você.

Se esta for a primeira vez que você usa e-mail criptografado, selecione a opção “Gerar chave”. Explicaremos todo o processo de geração de chaves na próxima seção.

Nota : Se você já usou criptografia de e-mail com outra ferramenta e deseja continuar usando o mesmo par de chaves, selecione a opção “Importar chave” em vez de gerar um par de chaves. Você então importará seu antigo par de chaves pública/privada como um arquivo ou bloco de texto. Após a importação, considere excluir com segurança quaisquer cópias desnecessárias do seu par de chaves e fazer um backup seguro em um dispositivo de armazenamento criptografado .

Gerando chaves com Mailvelope

Gerar um par de chaves no Mailvelope é simples. É apenas um passo necessário se for a primeira vez que você usa e-mail criptografado, ou se você já tentou e-mail criptografado antes, mas quer começar do zero com um novo par de chaves.

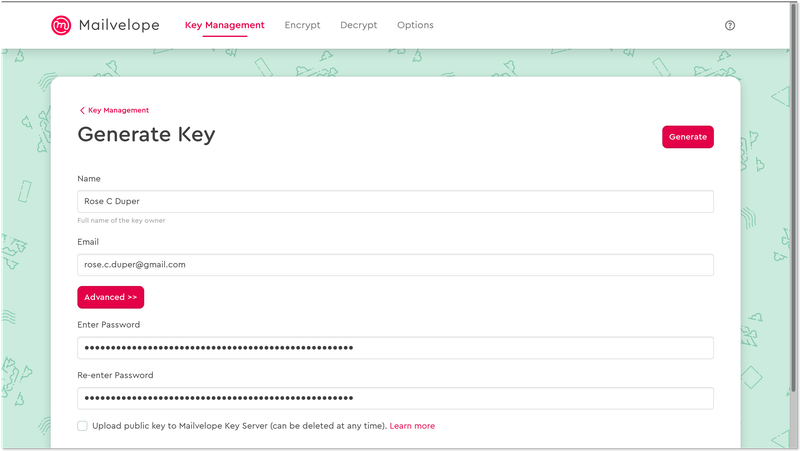

Durante sua configuração inicial, clique na opção “Gerar chave” para configurar seu novo par de chaves. Você também pode gerar um novo par de chaves a qualquer momento navegando até o menu “Gerenciamento de chaves” no seu centro de controle do Mailvelope e clicando em “Gerar chave”.

Nome e e-mail

Para começar, insira o “Nome” e o “E-mail” que você planeja usar como seu contato principal para criptografia de e-mail. Mais tarde, as pessoas com quem você se corresponde podem usar essas informações de contato para procurá-lo em diretórios públicos chamados servidores de chaves .

Avançado: Algoritmo, tamanho da chave e data de expiração da chave

Em seguida, o algoritmo padrão e as entradas de tamanho de chave em “Avançado” estão bons como estão — a criptografia RSA em 4096 bits é a opção mais forte disponível.

Definir uma data de expiração de chave não é obrigatório, mas mantém você responsável por uma manutenção de chave mais rigorosa. Provavelmente isso não afetará a maioria das pessoas, mas é tecnicamente possível para um ator sofisticado comprometer a chave de um usuário. Se isso for uma preocupação para você, considere definir uma data de expiração de 1 a 2 anos no futuro.

Senha

Finalmente, é hora de escolher uma senha. A frase-senha que você designar no campo “Senha” deve ser única, longa e gerada aleatoriamente . Por quê? A força da criptografia que protege sua chave privada está diretamente relacionada à força da frase-senha usada para protegê-la. Se um adversário obtiver uma cópia de sua chave privada, ele poderá descriptografar suas mensagens. Se você tiver uma frase-senha longa e aleatória, no entanto, pode ficar mais tranquilo. Uma frase-senha longa e única provavelmente requer um tempo impraticavelmente longo para um hacker adivinhar.

Enviando sua chave para o servidor de chaves do Mailvelope

Tenha cuidado com a próxima parte.

Antes de clicar no botão Gerar na parte inferior da janela, você notará uma caixa de seleção que lhe dá a opção de enviar sua chave pública para o servidor de chaves do Mailvelope.

Se você selecionar esta opção, as pessoas podem puxar sua chave pelo Mailvelope e começar a enviar e-mails criptografados para você em instantes de geração. Isso é um pouco como colocar uma listagem pública para sua chave, mas você quer ter certeza de que esta chave e o e-mail associado devem ser públicos, porque a listagem pública está permanentemente disponível para qualquer um .

Se você não escolher essa opção, não se preocupe. Você sempre pode enviar sua chave para o servidor de chaves do Mailvelope — ou qualquer outro servidor de chaves, nesse caso — mais tarde.

Se você enviar o upload da sua chave para o servidor de chaves do Mailvelope, você receberá um e-mail pedindo para verificar sua chave. Por quê? Você tem que interagir com o Mailvelope para provar que você realmente possui a conta de e-mail vinculada à chave que você está tentando enviar para seus servidores.

Adicionar contatos ao seu chaveiro

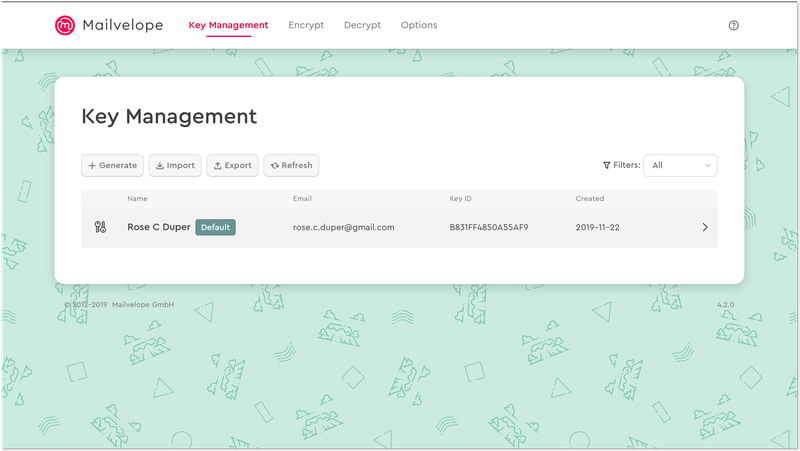

Na aba “Key Management” no seu centro de controle do Mailvelope, você encontrará seu keyring . Pense no seu keyring como sua lista de contatos de e-mail criptografados. Quando você importa a chave pública de um contato, ela aparecerá no seu keyring para que você possa criptografar facilmente mensagens para eles no futuro e atualizar suas informações de chave conforme necessário.

Quando você configurar o Mailvelope pela primeira vez, seu chaveiro parecerá bem vazio.

A imagem de duas chaves interligadas que você vê na extrema esquerda dos seus pontos de entrada para o seu par de chaves pública/privada. Mais tarde, as chaves do seu contato aparecerão com um único ícone de chave ao lado das informações da chave pública.

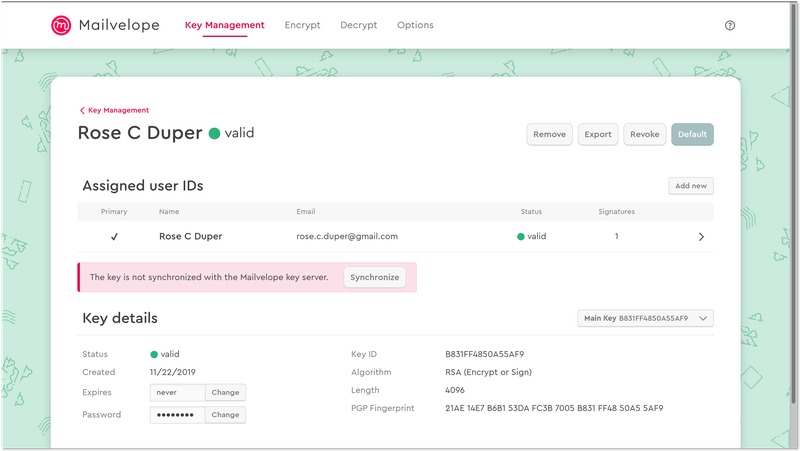

Ao clicar na entrada da sua chave no seu chaveiro, você verá mais detalhes sobre ela. Mais notavelmente, você encontrará a impressão digital PGP da sua chave, bem como seu ID de chave.

Uma impressão digital PGP é um identificador de 40 caracteres atribuído a uma única chave pública, enquanto um ID de chave é uma versão abreviada da impressão digital — no Mailvelope, apresentando os 16 caracteres finais da impressão digital completa. Cada chave tem um ID e impressão digital exclusivos e, além do nome e do e-mail, são usados para pesquisar em diretórios de chaves públicas chamados servidores de chaves.

Agora que você configurou sua própria chave no Mailvelope, você vai querer adicionar as chaves públicas de indivíduos com quem você gostaria de se comunicar por e-mail criptografado. Observe que você só pode enviar e-mails criptografados para amigos que passaram pelas etapas para configurar seu próprio par de chaves, então sua milhagem pode variar.

Adicionar contatos em servidores principais

Se seus correspondentes já começaram a enviar e-mails criptografados, é provável que eles tenham carregado sua chave pública para um servidor de chaves. Depois que você enviar sua chave pública para um servidor de chaves, qualquer um pode pesquisar sua chave no servidor de chaves, importá-la para seu chaveiro e enviar mensagens criptografadas para você.

Vamos tentar isso por meio do recurso de pesquisa de servidores principais do Mailvelope.

Em “Key Management”, clique no botão “Import” e selecione “Search”. Neste exemplo, estamos tentando encontrar uma chave pública para que possamos criptografar uma mensagem para securedrop@freedom.press . Antes de pesquisar, mudaremos o servidor de chaves para o servidor de chaves do Ubuntu no canto inferior esquerdo da tela.

Clique em “Pesquisar” e o Mailvelope guiará você pelo resto do processo.

Existem dezenas de servidores de chaves (por exemplo, pgp.mit.edu , keys.openpgp.org ), muitos dos quais compartilham dados, atualizando coletivamente uns aos outros com novas chaves. Nem todos os servidores de chaves se comunicam entre si, então você pode ter que pesquisar em alguns servidores de chaves diferentes antes de encontrar a chave pública do seu contato. Embora seja costume fazer upload de uma chave para que outros possam encontrá-lo, muitas pessoas não fazem upload para vários servidores de chaves, e seus contatos podem optar por não participar completamente.

Se você não conseguir encontrar as informações-chave do seu contato em nenhum dos servidores de chaves disponíveis por meio do recurso de busca de chaves do Mailvelope, não se preocupe, há outros métodos de obter as informações deles no seu chaveiro. Veja suas opções na próxima seção.

Adicionar contatos com um arquivo público ou bloco de texto

Além de pesquisar servidores de chaves, você pode adicionar a chave pública do seu contato ao seu chaveiro carregando manualmente uma cópia dela. Alguns contatos enviarão a você a chave pública deles como um arquivo anexado em um e-mail, enquanto outros podem postar a chave pública deles como um cadeado de texto em um site pessoal.

Em “Key Management” e “Import”, você pode importar diretamente a chave pública do seu contato. Se você tiver uma chave pública de contato salva como um arquivo no seu computador, selecione o arquivo no seu computador e clique em “Confirm”. O mesmo vale para blocos de texto de chave pública que você pode copiar e colar.

Enviando e recebendo e-mails criptografados com Mailvelope

Agora que você sabe como adicionar contatos ao seu chaveiro, provavelmente está ansioso para começar a enviar e-mails criptografados para seus contatos. Como lembrete, e-mails criptografados só funcionam se seus contatos também tiverem um método para criptografar e descriptografar mensagens com suas próprias chaves. No entanto, seus contatos não precisam ser usuários do Mailvelope, pois todas as ferramentas populares de criptografia de e-mail são criadas no mesmo padrão de criptografia.

Enviar seu primeiro e-mail criptografado com o Mailvelope é simples.

Abra sua caixa de entrada de e-mail em uma janela do navegador em seu computador. Quando você começar a compor uma mensagem, você notará o ícone do Mailvelope no canto superior direito do campo de texto. Clicar nele abre o editor de criptografia de mensagens do Mailvelope.

Se você não vir o ícone do Mailvelope no compositor de mensagens do seu provedor de e-mail, talvez seja necessário fazer um ajuste nas suas configurações (consulte “Integração de e-mail personalizada” na seção abaixo para obter ajuda).

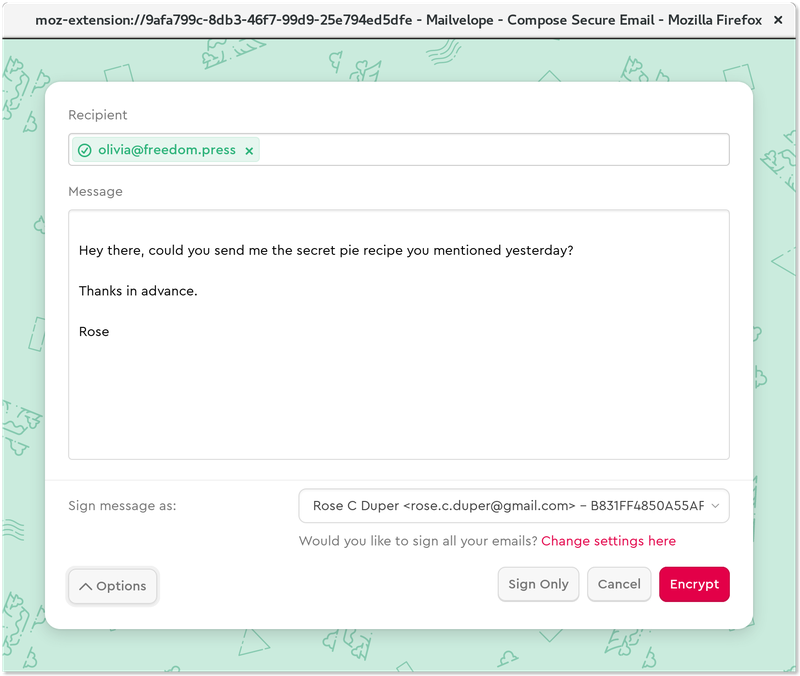

No editor de mensagens do Mailvelope, selecione o destinatário pretendido. Se o destinatário estiver listado no seu chaveiro do Mailvelope com uma chave pública válida, o nome dele aparecerá em verde no campo “Para”.

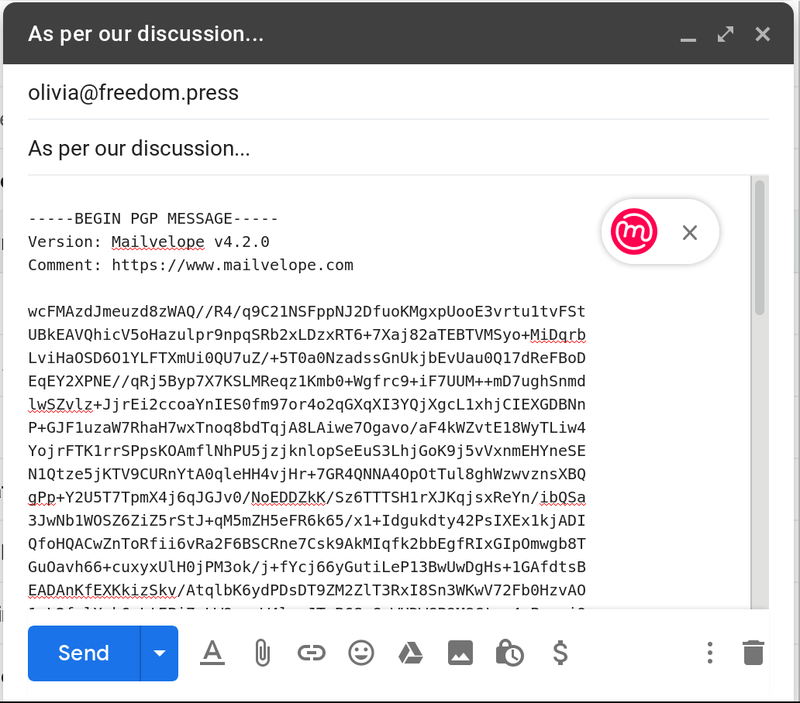

Escreva uma mensagem para seu contato, escolha se quer assiná-la e clique em “Criptografar” quando terminar. O Mailvelope agora colocará sua mensagem na sua janela de e-mail regular como um bloco de texto criptografado.

Antes de enviar : O assunto do seu e-mail não será criptografado, então verifique novamente se ele não revela nenhuma informação que você gostaria de manter privada. Outros metadados, como o endereço de e-mail do destinatário, também não serão criptografados. Se quiser enviar um anexo criptografado, você terá que fazer isso separadamente antes de anexá-lo. Veja nossa próxima seção sobre recursos avançados no Mailvelope para orientação.

Quando tudo estiver certo, clique em “Enviar”. Você enviou seu primeiro e-mail criptografado. Nada mal, certo?

Quando seu contato responder com sua própria mensagem, é hora de você fazer a mágica do Mailvelope e descriptografar o texto criptografado com sua chave privada.

Na janela da caixa de entrada do seu computador, abra a mensagem do seu contato. A mensagem criptografada do seu contato aparecerá como um bloco de texto no campo de mensagem ou como um arquivo .asc anexado contendo um bloco de texto, como no exemplo acima.

O Mailvelope destacará o texto da mensagem criptografada com o ícone do Mailvelope. Clique na mensagem destacada e digite a senha de criptografia que você definiu quando gerou seu par de chaves pela primeira vez. O Mailvelope agora exibirá o texto da mensagem descriptografada para você ler e responder. É muito fácil!

Recursos avançados no Mailvelope

Depois que você se sentir mais confortável com os recursos básicos do Mailvelope, talvez queira começar a usar aplicativos mais avançados.

Integração de e-mail personalizada

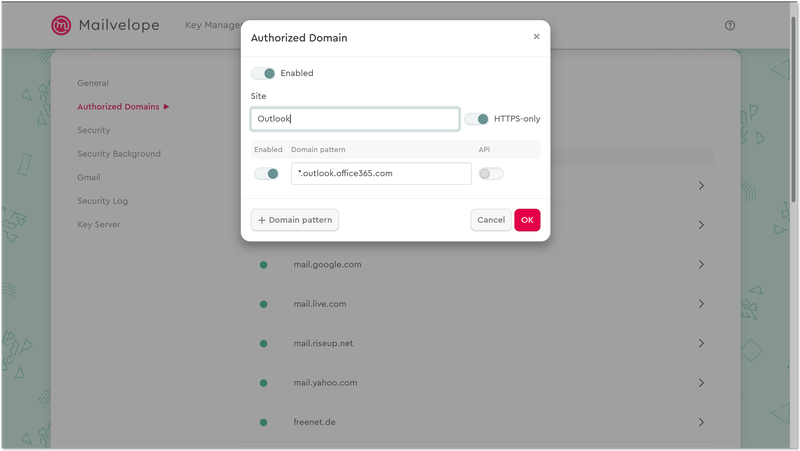

O Mailvelope pode ser configurado para funcionar com praticamente qualquer provedor de e-mail principal que permita que você acesse e-mails pelo navegador da web do seu computador. Se você estiver tendo problemas para usar o Mailvelope com seu provedor de e-mail, pode ser porque seu e-mail está configurado com um domínio personalizado que não é autorizado por padrão no Mailvelope.

Por exemplo, se sua organização de notícias usa um domínio de e-mail personalizado pelo Outlook ou Gmail, configurado como “ SeuNome@SuaOrganizaçãoDeNotícias.com ”, talvez seja necessário autorizar seu domínio pelo Mailvelope antes de começar a usá-lo em sua caixa de entrada.

Isso pode parecer confuso, mas na maioria dos casos você não precisa ser um especialista em como seu e-mail está configurado para corrigir o problema. O Mailvelope tem uma maneira simples de autorizar domínios de e-mail personalizados . Basta abrir sua caixa de entrada em uma aba do navegador, clicar no ícone do Mailvelope à direita da barra de endereços e selecionar a opção “Autorizar este domínio” e clicar em “Ok” na entrada gerada automaticamente.

Se você não conseguir usar esse método, você sempre pode autorizar manualmente seu domínio personalizado nas configurações do Mailvelope.

Navegue até suas “Configurações” no console de controle. Em “Opções”, você verá “Domínios Autorizados”. Esta é a seção que você pode usar para adicionar seu domínio de e-mail personalizado.

Por exemplo, se você estiver usando um domínio personalizado do Outlook, adicione "*.outlook.office365.com" à sua lista de provedores. Na próxima vez que você atualizar a aba na sua interface web do Outlook, as integrações do Mailvelope serão habilitadas.

Se você estiver travado e não souber como encontrar o domínio certo para autorizar, entre em contato com seu administrador de e-mail.

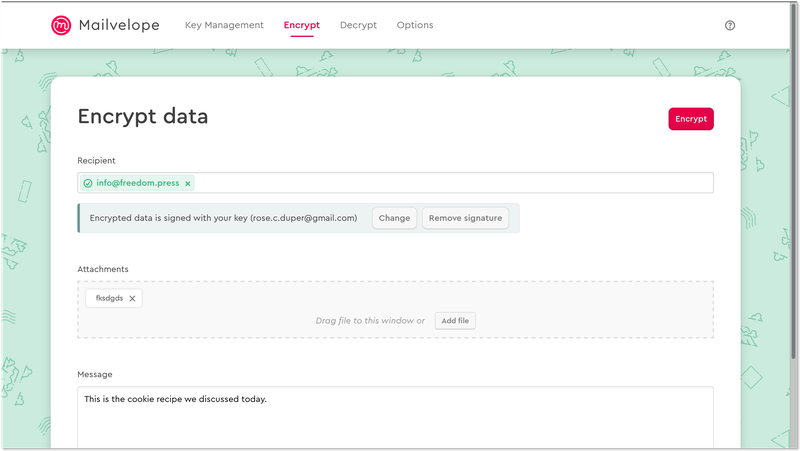

Anexos criptografados

Isto é importante: O Mailvelope não criptografa automaticamente seus anexos de e-mail. Você terá que criptografar os arquivos usando o recurso de criptografia de arquivo separado do Mailvelope antes de anexá-los a um e-mail.

Verifique novamente se você tem a(s) chave(s) pública(s) do(s) destinatário(s) pretendido(s) antes de começar.

No centro de controle do Mailvelope, no lado direito da janela do navegador, selecione “Criptografia de arquivo”.

Curiosidade: você sempre pode criptografar arquivos para si mesmo, para salvar informações confidenciais em um estado criptografado e mantê-las seguras.

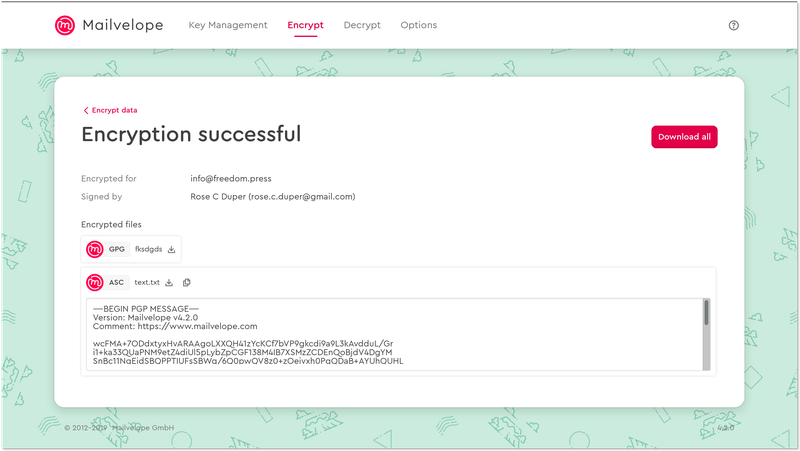

Na captura de tela acima, estamos criptografando um arquivo de texto e uma mensagem que o acompanha para um dos contatos em nosso chaveiro.

Em “Destinatário”, selecione a pessoa ou pessoas com quem você pretende compartilhar o arquivo.

Em seguida, você tem a opção de escolher se quer ou não assinar o anexo. Quando você assina dados com sua chave, é uma declaração pública de que você é quem diz ser e que pretendia enviar o que enviou. Mais simplesmente, assinar dados é o equivalente criptográfico de autenticar um documento.

Por fim, você tem a opção de escrever uma mensagem criptografada.

Quando o processo de criptografia estiver concluído, você será levado a uma tela que oferece a opção de baixar uma cópia criptografada do arquivo original e do texto da mensagem.

Neste ponto, você pode baixar os dados criptografados para adicionar como anexo a um e-mail ou salvá-los em um dispositivo de armazenamento externo para mantê-los seguros.

Exportando sua chave pública

Alguns motivos comuns pelos quais você pode querer exportar sua chave pública são:

- Compartilhando sua chave pública diretamente com novos contatos

- Carregando sua chave pública para um servidor de chaves

Vá para “Key Management” e clique na sua chave para visualizar os detalhes da sua chave. Na opção “Export” no canto superior direito da tela, selecione a opção rotulada “Public”. Você pode então exportar sua chave pública como um bloco de texto ou arquivo e começar a compartilhar com seus contatos ou em um servidor de chave pública.

Sua chave pública deve ser amplamente distribuída aos contatos, diferentemente de sua chave privada, que deve ser mantida em local seguro e protegido.

Certifique-se de confirmar se você está de fato exportando apenas sua chave pública antes de prosseguir.

Seu bloco de chave pública começará com “-----BEGIN PGP PUBLIC KEY BLOCK-----” . O nome de arquivo padrão terminará com “_pub.asc”.

Exportando sua chave privada

Em alguns casos, você pode querer exportar sua chave privada:

- Distribuindo uma chave privada para um endereço de e-mail compartilhado para membros da equipe

- Migrando uma chave privada do Mailvelope para outro utilitário GPG/PGP (como GPGTools, Kleopatra, Keybase ou um smartcard)

- Crie um backup da sua chave privada para mantê-la em armazenamento de longo prazo

Vá para “Key Management” e clique na sua chave para visualizar os detalhes da sua chave. Clique no botão “Export” no canto superior direito da tela. Selecionar “Private” exportará apenas sua chave privada, enquanto a opção “All” exportará suas chaves pública e privada juntas.

Você deve sempre ter muito cuidado ao fazer cópias da sua chave privada. Certifique-se de que seja uma escolha deliberada e que você a esteja exportando para um local em que você confia (por exemplo, um dispositivo de armazenamento externo criptografado ou um computador que você possui). Seu bloco de chave privada começará com “-----BEGIN PGP PRIVATE KEY BLOCK-----” . O nome do arquivo padrão terminará com “_priv.asc”.

Se você estiver exportando sua chave privada para manter como backup em um local seguro, exporte-a como um arquivo armored (.asc) diretamente para um armazenamento externo criptografado. Bloqueie-a em um local seguro.

Você pode se deparar com uma situação em que terá que compartilhar um par de chaves pública/privada com colaboradores, como uma caixa de entrada compartilhada recebendo mensagens criptografadas para uma única chave pública. Esse fluxo de trabalho é delicado e requer algum planejamento para ser feito corretamente.

Para entrar em contato com nossos instrutores sobre estratégias de distribuição mais sofisticadas para informações importantes e confidenciais, envie-nos uma solicitação de contato .

Melhores práticas do Mailvelope

Manter a segurança de suas chaves de criptografia não é tarefa fácil. Preste atenção às seguintes considerações sobre segurança do navegador, segurança da conta, servidores de chaves e proteção de dados.

Mantenha seu navegador confiável e atualizado

O Mailvelope é integrado ao ambiente do seu navegador, o que significa que você deve confiar no seu navegador para manipular suas informações de chave privada, em vez de armazená-las diretamente em um dispositivo que você controla e confia. Fique por dentro das vulnerabilidades que podem comprometer suas chaves atualizando seu navegador assim que as atualizações estiverem disponíveis.

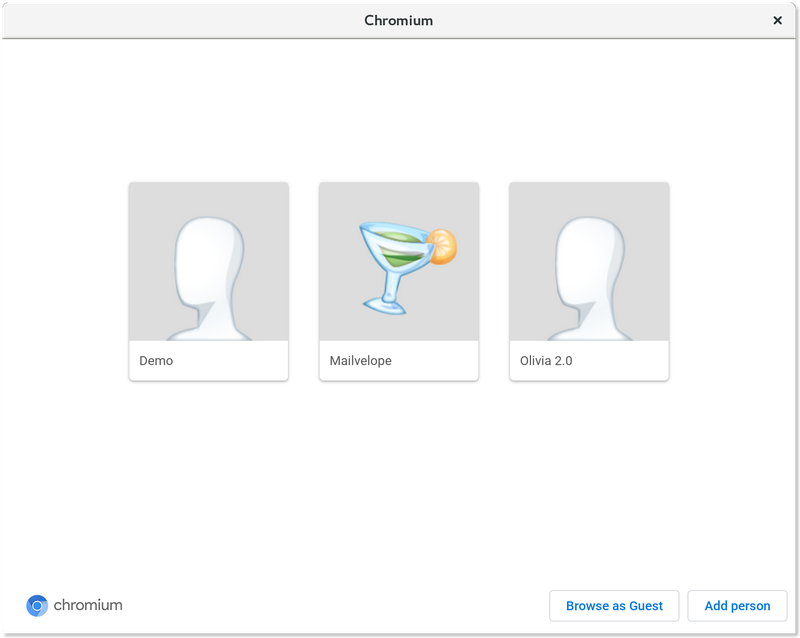

Restrinja sua atividade no Mailvelope a um único perfil no seu navegador, dedicado apenas a criptografar e descriptografar e-mails

Isso pode ser configurado no Firefox e no Chrome.

No Chrome, por exemplo, você pode facilmente impor essas configurações usando o recurso Perfis . Como os Dados de Configurações e Extensões são específicos para o perfil, você pode configurar um novo perfil nas suas configurações do Chrome, equipá-los com configurações de segurança fortes, conforme sugerido abaixo, e girar para esse perfil sempre que quiser usar o Mailvelope.

A mesma história ocorre com o gerenciamento de perfis separados no Firefox , que você pode acessar digitando “about:profiles” na barra de endereços.

Aplique estas configurações ideais do navegador

- Desobstrua as extensões do seu navegador . Recomendamos o uso de uma pequena coleção de extensões — um bloqueador de anúncios confiável, Privacy Badger e HTTPS Everywhere — para protegê-lo enquanto você navega na web e se defender contra sites criados com códigos maliciosos que podem roubar suas chaves. Exclua quaisquer extensões desnecessárias que você tenha coletado ao longo do tempo.

Embora opcionais, essas dicas aumentarão sua privacidade e segurança geral enquanto você navega:

- Nas configurações do seu navegador, desabilite o Javascript por padrão (você pode dar exceções ao seu domínio de webmail, etc.) pois às vezes ele é um vetor de ataque. Se você ainda não fez isso, bloqueie os Cookies de Terceiros.

- Limpe regularmente seu histórico de navegação e cookies. Observe, no entanto, que limpar cookies fará com que você saia de sessões ativas em muitos serviços.

Fortalecer as configurações do seu navegador não é a solução definitiva para navegar na web com segurança, mas ajudará a resolver muitos dos problemas mais fáceis relacionados às soluções de criptografia baseadas em navegador.

Mantenha sua conta de e-mail segura

Você vai usar o Mailvelope para proteger o conteúdo dos seus e-mails. Faça um favor a si mesmo e aproveite esta oportunidade para bloquear sua conta de e-mail.

Assim como em todas as suas contas on-line, é bom usar uma senha forte e única e habilitar a autenticação de dois fatores . Usando um aplicativo móvel como o Google Authenticator , FreeOTP ou até mesmo um token de hardware como o Yubikey , você pode gerar um código único, que é necessário para o login. Mesmo que um invasor tenha sua senha, a autenticação de dois fatores ajudará a proteger sua conta, pois um invasor provavelmente não terá essa segunda informação necessária.

Você pode encontrar práticas recomendadas de e-mail detalhadas e dicas antiphishing em nosso guia de prevenção de phishing .

Tenha cuidado com os servidores principais

Como eles agem como registros de chaves públicas e pesquisáveis, os servidores de chaves são ferramentas extremamente úteis para encontrar e verificar contatos que também usam criptografia de e-mail. Dito isso, atores mal-intencionados são conhecidos por explorar seu design útil e aberto para deslegitimar a listagem de chaves de outra pessoa.

As pessoas podem vandalizar chaves ou postar publicamente um e-mail ou chave falsa para o endereço de e-mail de outra pessoa — alterações que podem permanecer publicamente acessíveis em servidores de chaves para sempre. Como resultado, tenha cuidado ao aceitar chaves de outras pessoas. Antes de iniciar o contato com uma fonte, leve a verificação de impressão digital da chave pública para um canal confiável. Se possível, peça para uma pessoa ler sua impressão digital completa em voz alta, de preferência pessoalmente ou em uma videochamada, e faça uma referência cruzada com a impressão digital da chave que você tem dela em seu chaveiro.

Você pode encontrar a impressão digital de 40 dígitos de qualquer chave em seu chaveiro em “Detalhes da chave” clicando na entrada da chave.

Proteção de dados de endpoint

Certifique-se de habilitar a criptografia de disco completo para proteger o disco rígido do seu computador, pois qualquer cópia da sua chave privada ficará dentro do seu disco rígido como um arquivo. Uma vez habilitada, a criptografia de disco completo embaralha todos os dados do seu computador assim que você o desliga, e é uma estratégia útil de proteção de dados quando você está preocupado que seu dispositivo possa ser roubado ou confiscado.

Se você estiver usando um software de backup que copia arquivos do seu disco rígido para um serviço de terceiros, certifique-se de que seus backups estejam criptografados para que terceiros não possam acessar seus arquivos, incluindo sua chave privada PGP.

Habilite a criptografia de disco completo no macOS com FileVault, no Windows com BitLocker ou Veracrypt e no Linux configurando um LVM com criptografia LUKS na configuração inicial.

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário