Whatsapp 47 988618255

Compartilhe

- Gerar link

- X

- Outros aplicativos

Argus: O kit de ferramentas definitivo para coleta de informações

Argus: O kit de ferramentas definitivo para coleta de informações

GitHub: https://github.com/jasonxtn/Argus

Um kit de ferramentas baseado em Python para coleta e

reconhecimento de informações

Sobre o Projeto

Argus é um kit de ferramentas tudo-em-um, com tecnologia Python, projetado para simplificar o processo de coleta e reconhecimento de informações. Com uma interface amigável e um conjunto de módulos poderosos, o Argus permite que você explore redes, aplicativos da web e configurações de segurança de forma eficiente e eficaz.

Quer você esteja conduzindo pesquisas, realizando avaliações de segurança com a devida autorização ou apenas curioso sobre infraestruturas de rede, o Argus traz uma riqueza de informações ao seu alcance, tudo em um só lugar.

⚠️ AVISO: AVISO LEGAL

Esta ferramenta é destinada apenas para uso educacional e ético . O autor não é responsável por qualquer uso ilegal ou uso indevido desta ferramenta. Os usuários são os únicos responsáveis por suas ações e devem garantir que tenham permissão explícita para escanear os sistemas de destino.

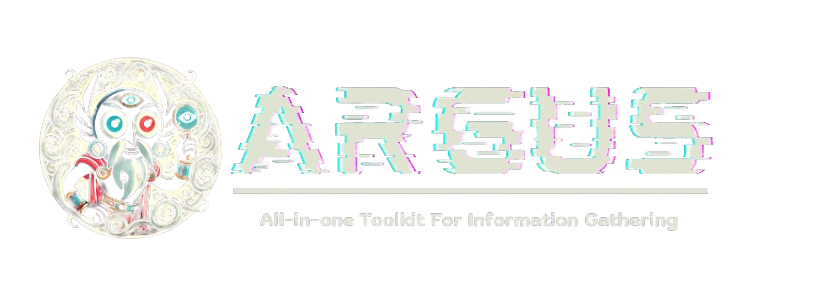

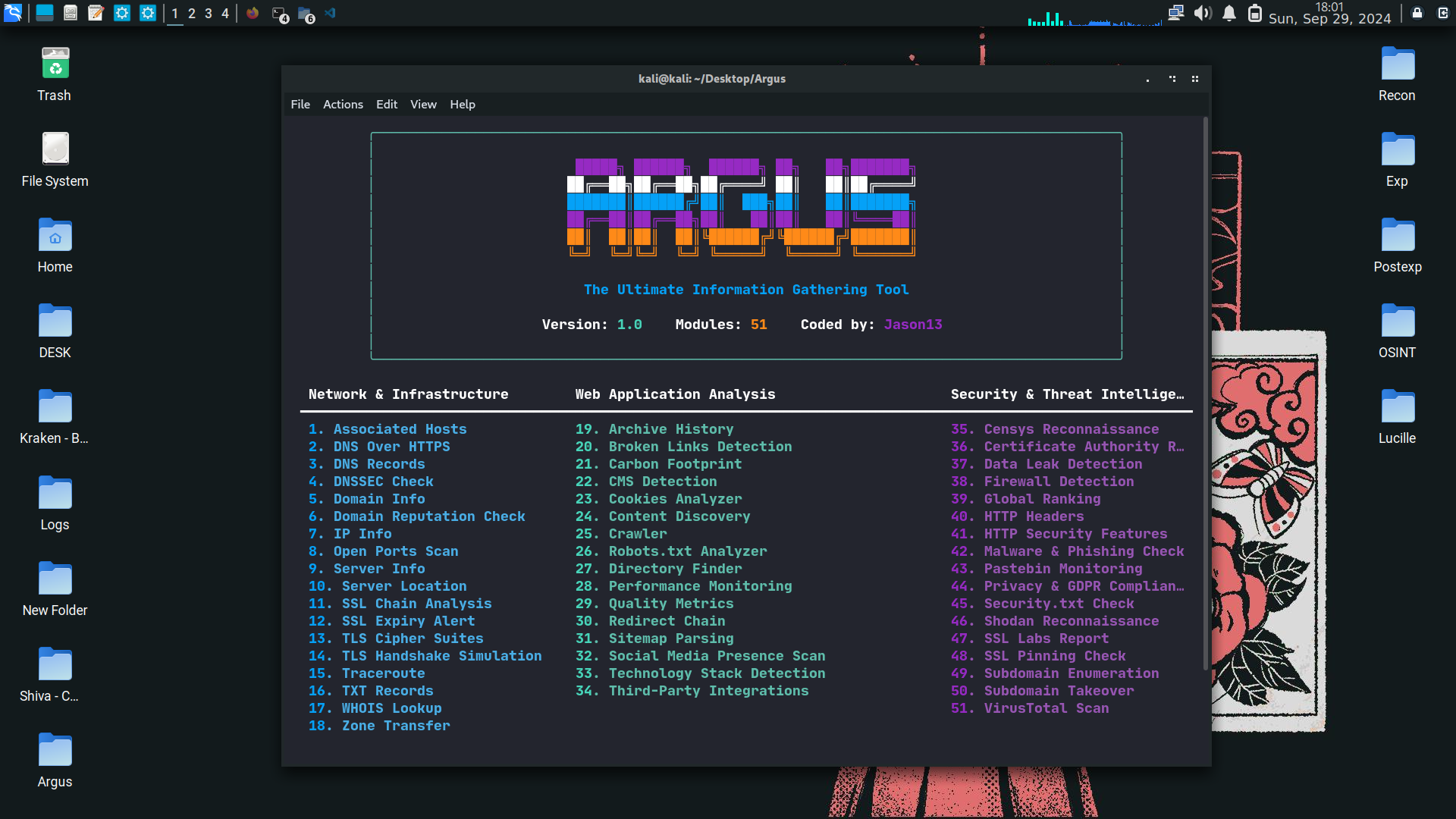

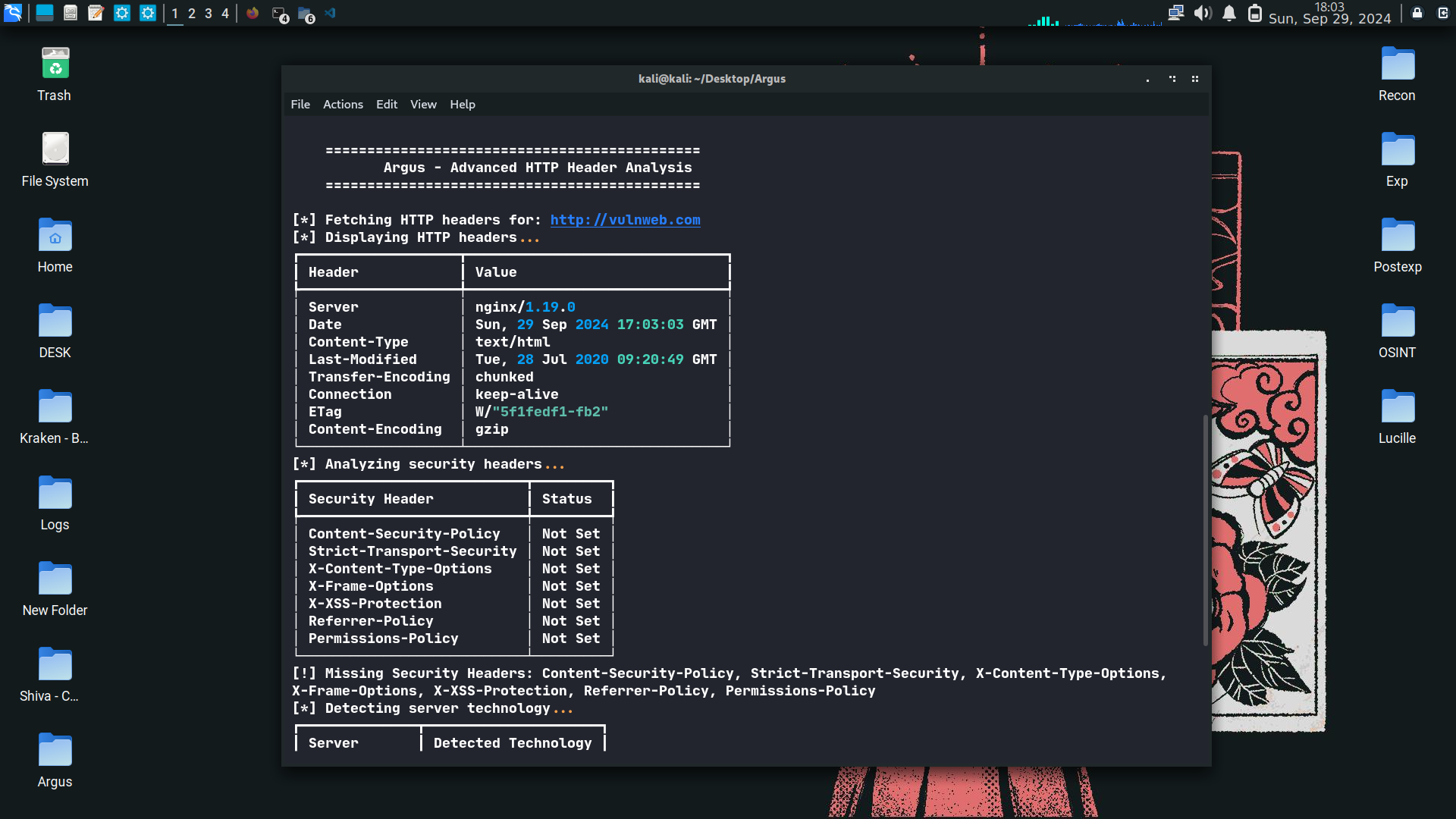

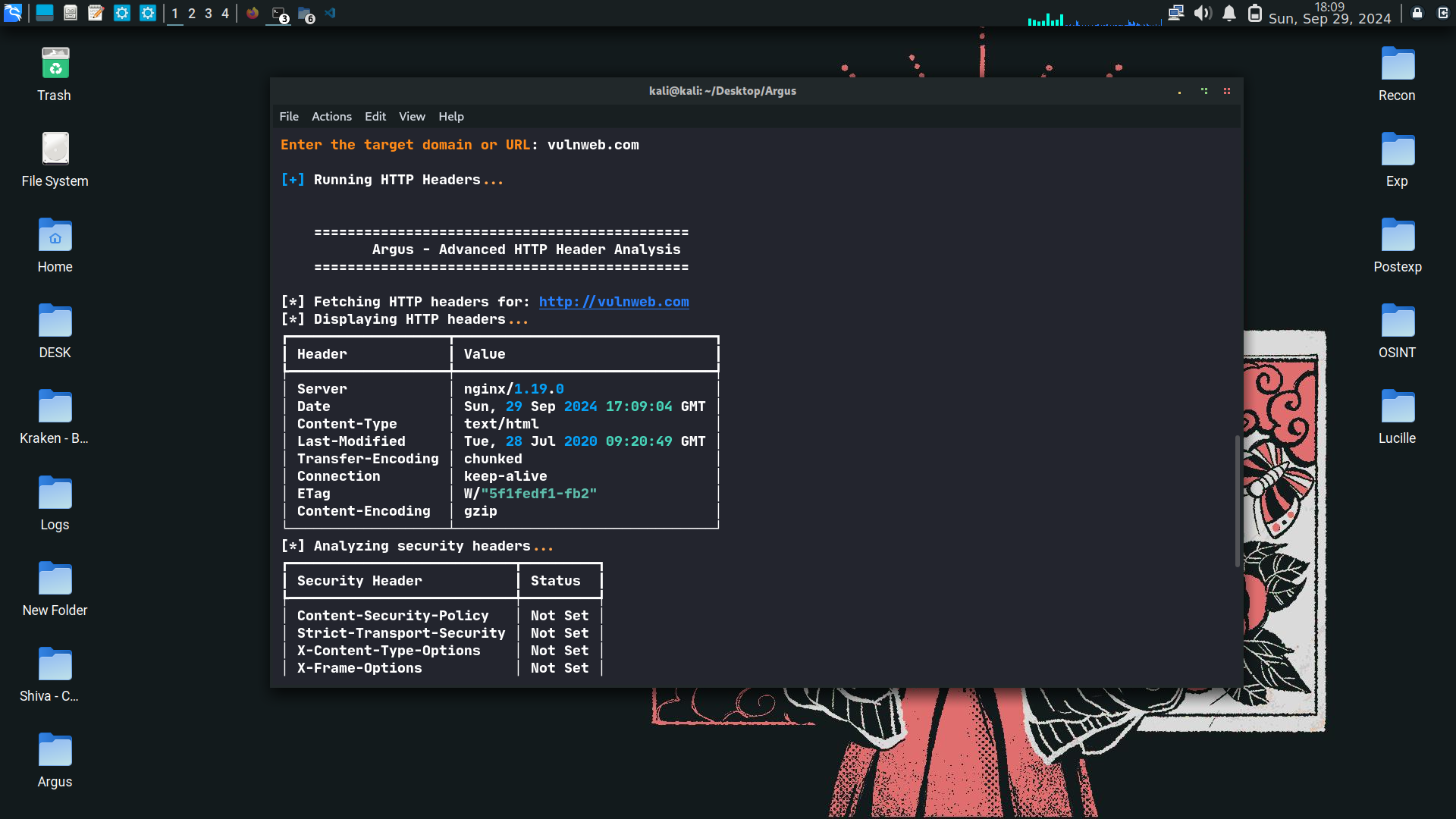

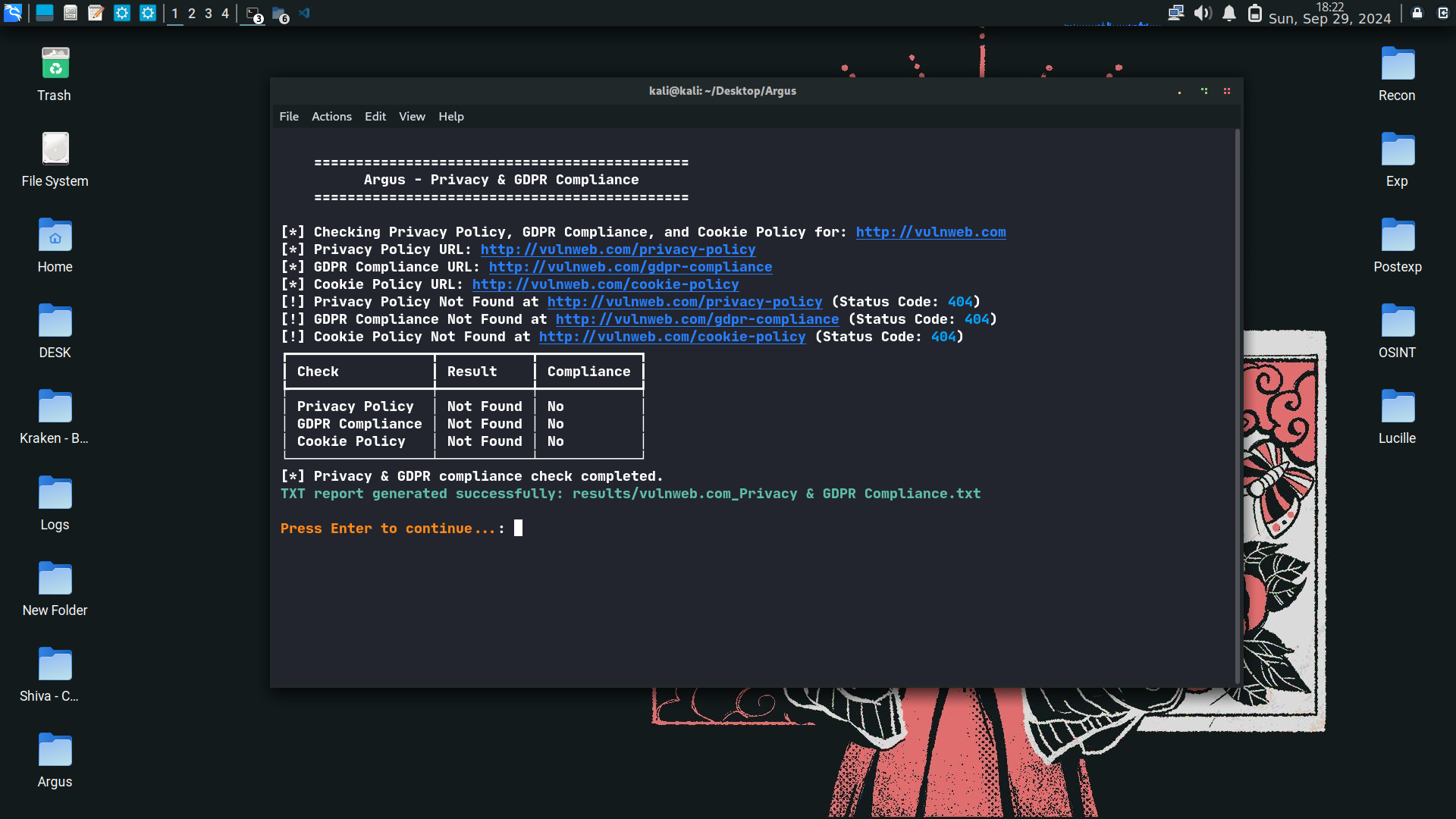

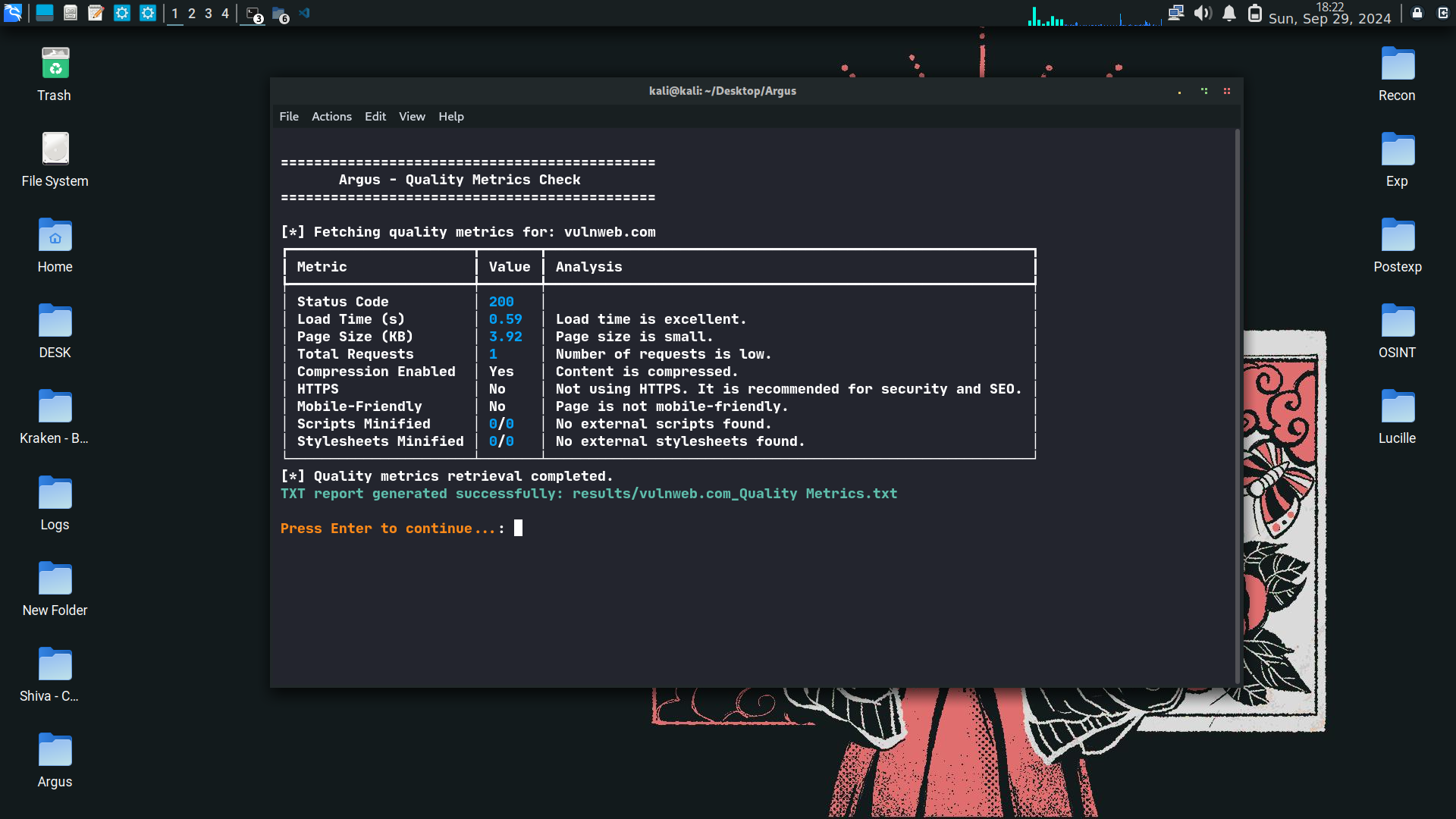

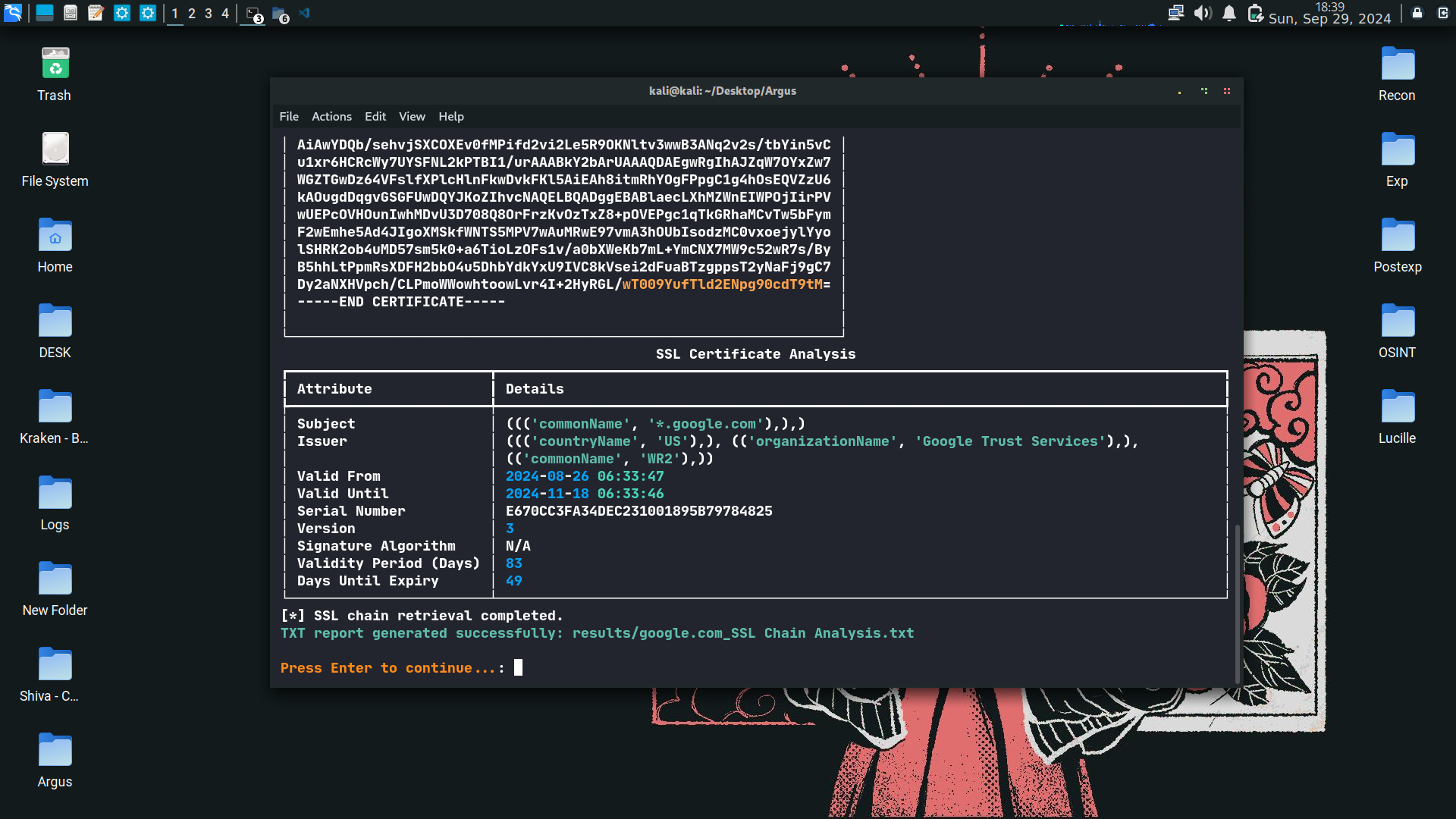

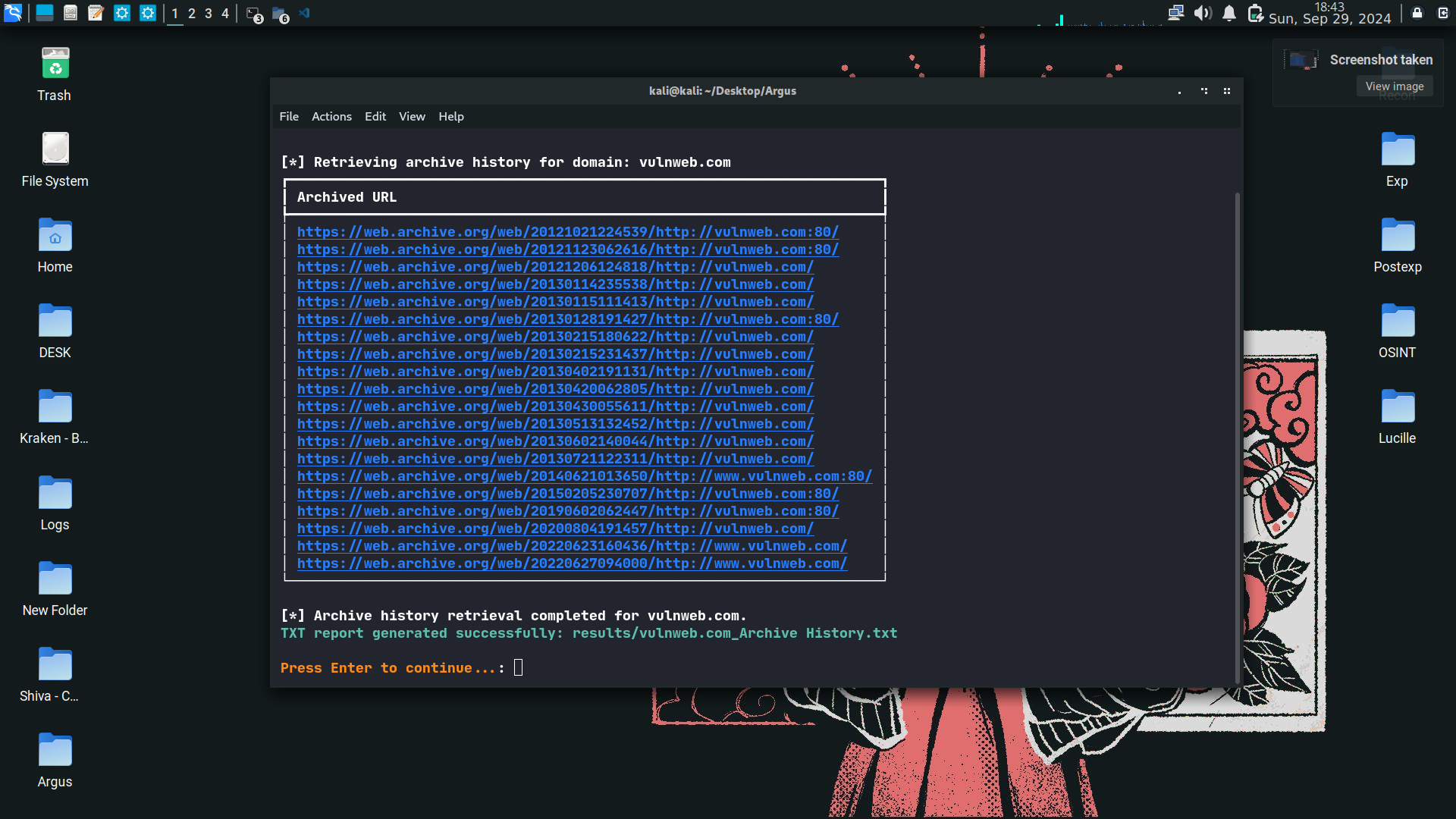

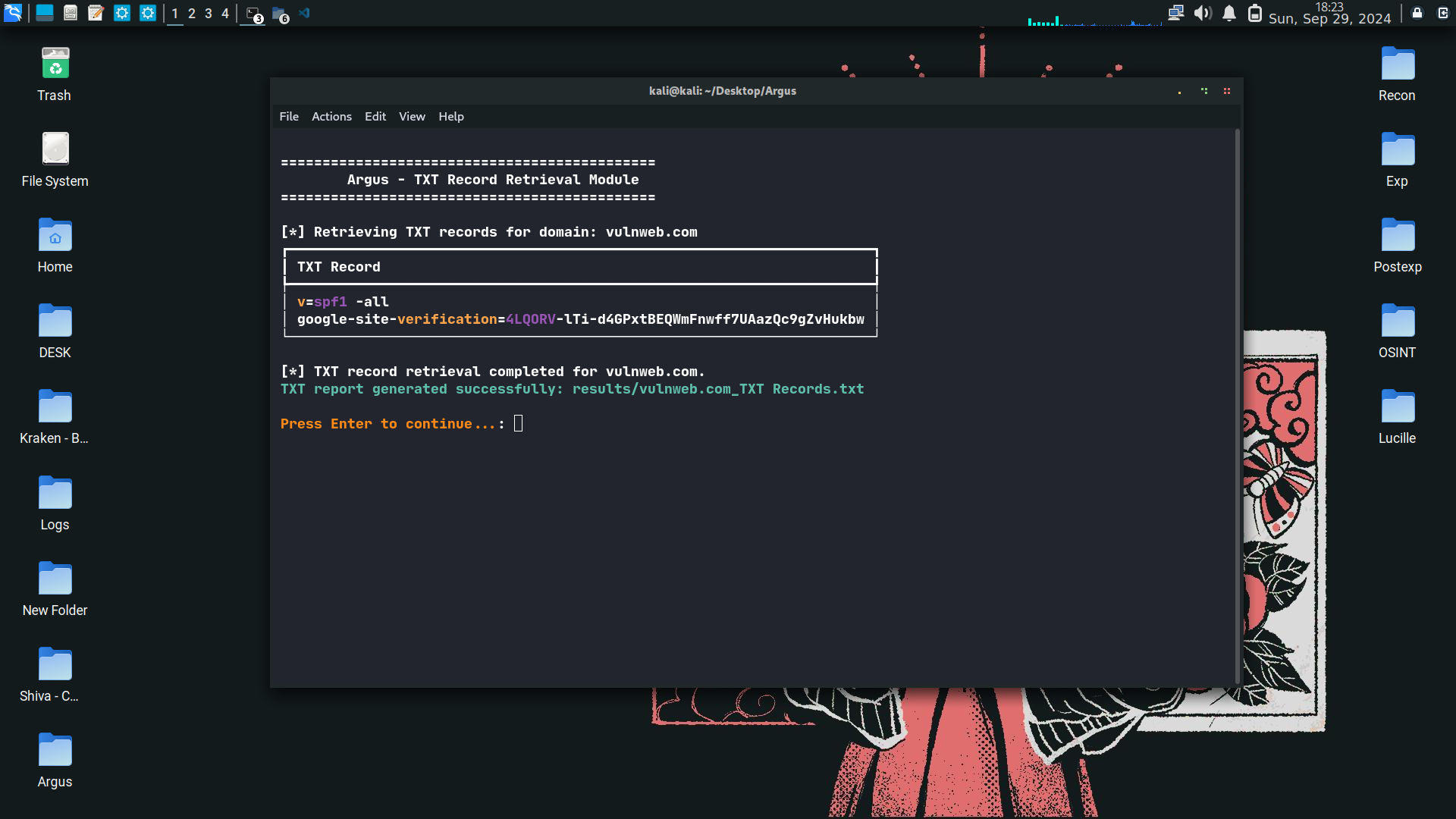

👀 Capturas de tela

Dê uma olhada no Argus em ação:

⚙️ Instalação

Para começar a usar o Argus, siga estes passos simples:

git clone https://github.com/jasonxtn/argus.git

cd argus

pip install -r requisitos.txt

Uma vez instalado, você pode iniciar o Argus com:

python argus.py

📖 Uso

A Argus oferece uma rica coleção de ferramentas categorizadas em três áreas principais:

Ferramentas de rede e infraestrutura

Essas ferramentas ajudam você a coletar dados sobre uma rede, descobrindo detalhes vitais sobre servidores, endereços IP, registros DNS e muito mais:

- Hosts associados : descubra domínios associados ao destino.

- DNS sobre HTTPS : resolva DNS com segurança por meio de canais criptografados.

- Registros DNS : colete registros DNS, incluindo A, AAAA, MX, etc.

- Verificação de DNSSEC : verifique se o DNSSEC está configurado corretamente.

- Informações do domínio : reúna informações como detalhes do registrador e datas de expiração.

- Verificação de reputação de domínio : verifique a confiabilidade do domínio usando várias fontes de reputação.

- Informações de IP : recupere detalhes geográficos e de propriedade de um endereço IP.

- Verificação de portas abertas : verifica o alvo em busca de portas e serviços abertos.

- Informações do servidor : extraia detalhes importantes do servidor usando várias técnicas.

- Localização do servidor : identifique a localização física do servidor.

- Análise da cadeia SSL : analise a cadeia de certificados SSL para verificar a confiabilidade.

- Alerta de expiração de SSL : verifique os certificados SSL para verificar se estão prestes a expirar.

- Conjuntos de cifras TLS : liste as cifras TLS suportadas no servidor.

- Simulação de handshake TLS : simule um handshake TLS para verificar problemas de segurança.

- Traceroute : rastreia o caminho que os pacotes percorrem para chegar ao destino.

- Registros TXT : busca registros TXT, geralmente usados para fins de verificação.

- Consulta WHOIS : execute consultas WHOIS para coletar detalhes de propriedade do domínio.

- Transferência de zona : Tentativa de realizar transferências de zona DNS.

- Verificador de suporte a HTTP/2 e HTTP/3 : verifique se o servidor suporta HTTP/2 e HTTP/3.

Ferramentas de análise de aplicativos da Web

Esses módulos se concentram na compreensão da estrutura e da segurança de aplicativos da web:

- Histórico de arquivo : visualize o histórico do alvo usando arquivos da Internet.

- Detecção de links quebrados : encontre links quebrados que podem causar frustração ao usuário ou falhas de segurança.

- Pegada de carbono : avalie o impacto ambiental de um site.

- Detecção de CMS : detecta o tipo de CMS usado, como WordPress, Joomla, etc.

- Analisador de cookies : analise cookies em busca de atributos seguros e possíveis problemas de privacidade.

- Descoberta de conteúdo : descubra diretórios, arquivos e endpoints ocultos.

- Crawler : rastreia o site para descobrir dados e mapear sua estrutura.

- Robots.txt Analyzer : analisa o

robots.txtarquivo em busca de recursos ocultos. - Localizador de diretórios : procure diretórios que podem não estar indexados publicamente.

- Coleta de e-mail : extraia endereços de e-mail do domínio de destino.

- Monitoramento de desempenho : monitore o tempo de resposta do site e o desempenho de carregamento.

- Métricas de qualidade : avalie a qualidade do conteúdo do site e a experiência do usuário.

- Cadeia de redirecionamento : siga os redirecionamentos para analisar se eles são seguros ou maliciosos.

- Análise do mapa do site : extraia URLs do mapa do site.

- Análise de presença em mídias sociais : analise os perfis de mídia social vinculados ao alvo.

- Detecção de pilha de tecnologia : identifique as tecnologias e estruturas que o site usa.

- Integrações de terceiros : descubra todos os serviços de terceiros integrados ao site.

Ferramentas de inteligência de segurança e ameaças

Os módulos de segurança no Argus são projetados para avaliar as defesas do alvo e coletar informações sobre ameaças:

- Reconhecimento Censys : use o Censys para obter detalhes detalhados sobre os ativos do alvo.

- Recon da Autoridade Certificadora : Examine os detalhes da autoridade certificadora.

- Detecção de vazamento de dados : verifique possíveis vazamentos de dados e exposição de dados confidenciais.

- Verificador de arquivos de ambiente exposto : identifique

.envarquivos expostos publicamente. - Detecção de firewall : identifique se um firewall ou WAF está protegendo o alvo.

- Classificação global : consulte a classificação global do site para avaliar sua popularidade.

- Cabeçalhos HTTP : Extraia e avalie cabeçalhos de resposta HTTP.

- Recursos de segurança HTTP : verifique se há cabeçalhos HTTP seguros, como HSTS, CSP, etc.

- Verificação de malware e phishing : verifique o site em busca de sinais de malware e riscos de phishing.

- Monitoramento do Pastebin : pesquise sites de paste para vazamentos associados ao alvo.

- Privacidade e conformidade com o GDPR : verifique a conformidade com o GDPR e outras regulamentações de privacidade.

- Verificação de Security.txt : localize e analise o

security.txtarquivo em busca de políticas de divulgação de vulnerabilidades. - Shodan Reconnaissance : use o Shodan para descobrir portas abertas, serviços e vulnerabilidades.

- Relatório do SSL Labs : obtenha uma avaliação detalhada de SSL/TLS por meio do SSL Labs.

- Verificação de fixação de SSL : verifique se a fixação de SSL está implementada no site.

- Enumeração de subdomínio : descubra subdomínios do domínio de destino.

- Aquisição de subdomínio : teste se os subdomínios são vulneráveis à aquisição.

- Verificação do VirusTotal : verifique a reputação do alvo usando o VirusTotal.

Como usar o Argus

- Inicie o Argus a partir da linha de comando.

- Digite o número da ferramenta que você deseja usar no menu principal.

- Siga as instruções para inserir informações relevantes.

- Revise os resultados e ajuste sua estratégia adequadamente.

Exemplo de comando:

root@argus:~# 1

Este comando inicia a ferramenta Hosts Associados .

🛠 Configuração

Certos módulos exigem chaves de API para funcionar. Certifique-se de adicionar quaisquer chaves de API necessárias no config/settings.py arquivo antes de executar o Argus para desbloquear a funcionalidade completa.

🔄 Registro de alterações

1.1 Notas de versão:

- Adicionado módulo de coleta de e-mails

- Adicionado módulo HTTP/2 e HTTP/3 Support Checker

- Adicionado módulo Verificar arquivos de ambiente expostos publicamente

- Exportação de arquivos TXT corrigidos

- Módulo Traceroute atualizado

- Módulo de geração de relatórios atualizado

- Adicionado arquivo .gitignore

⭐️ Mostre seu apoio

Se esta ferramenta foi útil para você, considere nos dar uma estrela no GitHub! Seu apoio significa muito para nós e ajuda outros a descobrir o projeto.

OSINT NEWS NO X

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

💔 Suspeita de traição?

- Gerar link

- X

- Outros aplicativos

ELICITAÇÃO PROFISSIONAL AVANÇADA

- Gerar link

- X

- Outros aplicativos

Lamborghini Gallardo V10

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário