Compartilhe

- Gerar link

- X

- Outros aplicativos

Prying Deep: Uma ferramenta OSINT para coletar informações na Dark Web

Prying Deep: Uma ferramenta OSINT para coletar informações na Dark Web

GitHub: https://github.com/iudicium/pryingdeep

OBSERVAÇÃO: O endereço de doação XMR na parte inferior é do criador desta ferramenta, e não meu!

Espionando profundamente

Ferramenta de coleta de inteligência OSINT para a web escura/clara

Relatar bug Solicitar recurso

Tradução (Pré-visualização)

IMPORTANTE

- Este repositório não está mais ativo, desculpem, pessoal. Não quero mais continuar trabalhando nisso :)

Sobre o Projeto

Eu vi vários projetos por aí no GitHub, que são crawlers para a deep web, mas a maioria deles não atendia meus padrões de OSINT na deep web. Então, decidi criar minha própria ferramenta OSINT para deep web.

Esta ferramenta serve como um lembrete de que as melhores práticas de OPSEC devem sempre ser seguidas na deep web.

O autor deste projeto não se responsabiliza por quaisquer possíveis danos causados pelo uso desta ferramenta.

O que esta ferramenta faz?

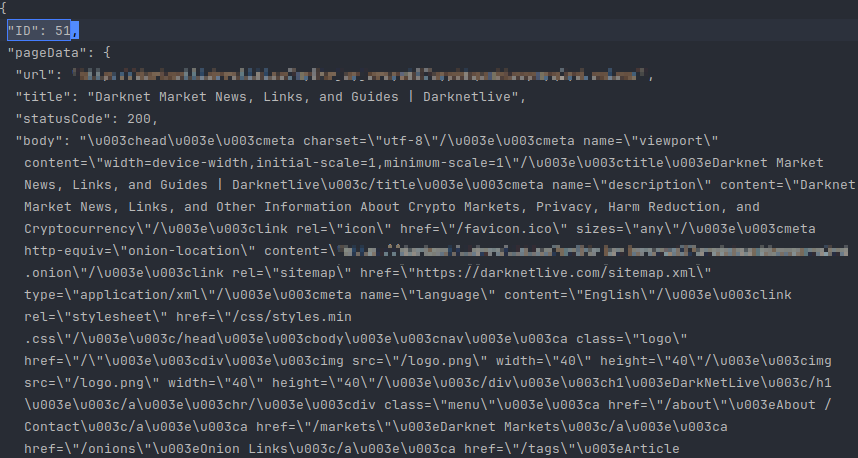

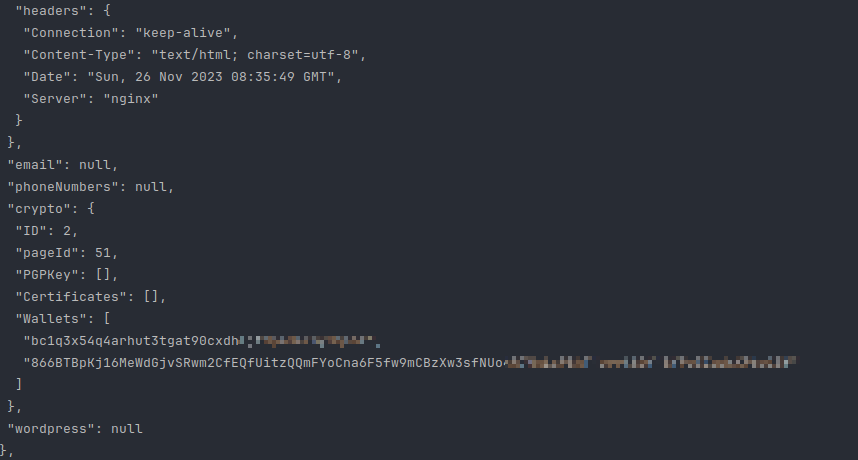

O Prying Deep rastreia plataformas de rede escuras/claras e extrai o máximo de inteligência possível de forma eficaz.

Começando

Pré-requisitos

Antes de poder usar nossa ferramenta OSINT, certifique-se de ter as seguintes dependências instaladas:

- Docker: (opcional)

- Você pode baixar e instalar o Docker seguindo as instruções oficiais de instalação para seu sistema operacional específico:

- Guia de instalação do Docker .

- Ir: (obrigatório)

- PostgresSQL: (obrigatório se você não usar o docker)

- Certifique-se de que suas

pryingdeep.yamlvariáveis de ambiente correspondem ao ambiente emdocker-compose.yaml - Instalação do PostgreSQL

- Certifique-se de que suas

Instalação binária

- Instale o binário via:

vá instalar -v github.com/iudicium/pryingdeep/cmd/pryingdeep@latest

- Execute o seguinte comando:

instalação do pryingdeep

- Ajuste os valores dentro da pasta config conforme suas necessidades.

Instalação manual

- Clone o repositório: git clone https://github.com/iudicium/pryingdeep.git

- Ajuste os valores na configuração .yaml por meio de sinalizadores ou manualmente.

Database,logger,tortodos exigem configuração manual.

Você precisará ler Colly Docs . Além disso, consulte Config Explanation

- Crie o binário via:

go build-> dentro docmd/pryingdeepdiretóriogo build cmd/pryingdeep/pryingdeep.go-> diretório raiz, o binário também estará lá.

Estivador

Para começar a executar o pryingdeep dentro de um contêiner docker, use este comando:

docker-compose para cima

Configuração

Leia mais sobre cada parâmetro aqui: config

Portão

Leia mais sobre como construir e executar nosso contêiner tor aqui: Tor

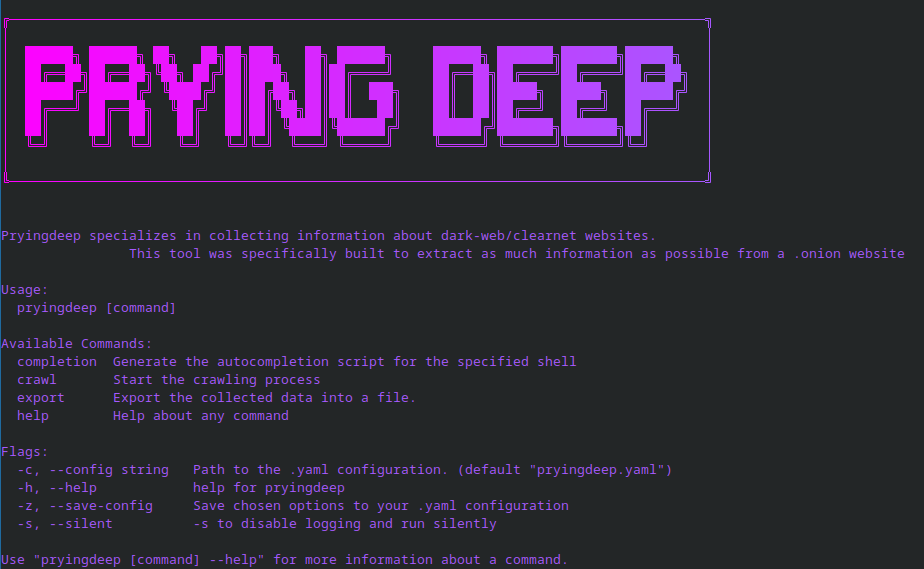

Uso

Pryingdeep specializes in collecting information about dark-web/clearnet websites.

This tool was specifically built to extract as much information as possible from a .onion website

Usage:

pryingdeep [command]

Available Commands:

completion Generate the autocompletion script for the specified shell

crawl Start the crawling process

export Export the collected data into a file.

help Help about any command

install Installation of config files

Flags:

-c, --config string Path to the .yaml configuration. (default "pryingdeep.yaml")

-h, --help help for pryingdeep

-z, --save-config Save chosen options to your .yaml configuration

-s, --silent -s to disable logging and run silently

Roteiro

- Adicione um usuário ao contêiner docker "tor" para que ele não seja executado como root

- Adquira uma chave de API shodan para testar o módulo favicon

- Pense em uma maneira de adquirir o endereço IP do servidor

- Implementar comando scan

- Implementar identificação e pesquisa de arquivos

- Mover os testes para seus pacotes correspondentes

Contribuindo

- Bifurque o Projeto

- Confira o branch dev (

git checkout dev) - Adicione a documentação adequada ao seu código.

- Use

goimportspara verificar seu código - Envie uma solicitação de pull e adicione uma descrição detalhada do que foi alterado.

Licença

Distribuído sob a licença GPL-3.0. Veja LICENSE para mais informações.

Prévia do vídeo

Pré-visualização

Apoiar

Se você achou este repositório útil e se sente generoso, você pode doar algum Monero (XMR) para o seguinte endereço:

48bEkvkzP3W4SGKSJAkWx2V8s4axCKwpDFf7ZmwBawg5DBSq2imbcZVKNzMriukuPqjCyf2BSax1D3AktiUq5vWk1satWJt

Obrigado!

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário