Compartilhe

- Gerar link

- X

- Outros aplicativos

GUIA DA MÁQUINA OSINT

AmazoniaLeaksOficial/OSINTMachineGuide

Último commit

arquivos

Se você gosta deste repositório, clique em ⭐

GUIA DA MÁQUINA OSINT

Guia passo a passo para construir uma máquina personalizada para atividades OSINT. O pacote básico inclui um processo robusto de fortalecimento do sistema LINUX, configuração do navegador Tor, instalação de firewall, configuração de proxy rotativo e medidas avançadas de prevenção de ataques.

Quer ler o artigo na íntegra?? Por favor visite nosso artigo

Bem-vindo ao nosso repositório dedicado a melhorar a segurança de suas investigações jornalísticas e fontes de inteligência de código aberto (OSINT). Num cenário em que adversários poderosos minam constantemente as nossas investigações, a implementação de medidas de segurança adequadas torna-se crucial. Muitos investigadores ignoram os perigos associados à utilização de máquinas vulneráveis (computadores/notebooks), expondo-se a riscos significativos.

Ao investigar oponentes com amplos recursos, vasto conhecimento e tempo ilimitado, a vulnerabilidade da sua máquina é uma ameaça iminente. A invasão pode resultar em perdas devastadoras, desde a destruição ou alteração de suas pesquisas até a obtenção de dados confidenciais de fontes, colocando vidas em risco. Além disso, seu trabalho e sua reputação podem ser destruídos em um instante.

Neste repositório você também encontrará uma abordagem básica de segurança para sua equipe. Em seguida, nos aprofundamos na segurança digital com um guia completo que inclui medidas de proteção aprimoradas. Evitamos o uso de máquinas vulneráveis implementando técnicas avançadas de fortalecimento de sistemas, configurando firewalls, instalando proxies rotativos e fortalecendo sistemas para evitar grandes ataques.

Proteja a integridade da sua pesquisa e a segurança das suas fontes sem nenhum custo. Não arrisque com soluções padrão; escolha a segurança incomparável que oferecemos. Mantenha a confidencialidade de suas investigações com nosso guia passo a passo e experiência em segurança digital.

Se você gosta deste repositório, clique em ⭐

Ajude-me a construir nossa associação de jornalismo investigativo sem fins lucrativos acessando o link abaixo e (me compre um café).

Link: https://www.buymeacoffee.com/amazonialeaks

Conteúdo Opcional

LEITURA OPCIONAL (MAS RECOMENDADA):

Os 8 itens abaixo não fazem parte do tutorial, mas são conceitos fundamentais que precisam ser compreendidos antes de prosseguir para o conteúdo do tutorial.

- 1. INTRODUÇÃO - (Sobre a construção de uma estrutura robusta (OSINT) para investigações contra adversários poderosos

- 2. Proteção de Pessoas - (aspectos cruciais de risco para os investigadores)

- 3. Questões ambientais técnicas

- 4. Sistema operacional host

- 5. Considerações importantes sobre o sistema operacional

- 6. Configuração inicial do sistema

- 7. Criando uma unidade USB inicializável (usando Ventoy)

- 8. Reflexão sobre discos

A partir de agora você encontrará o conteúdo do tutorial. Boa sorte!

Conteúdo do tutorial

- Preparação inicial após instalação do Debian

- Instalação e configuração do navegador Tor

- Instalação de máquina virtual

- Instalação de aplicativos adicionais

- Instalação/Procedimento de Morphing (Linux Hardening)

- Instalação e configuração de firewall

- Serviço Tor e configuração de proxy rotativo

- Gerenciador de senhas

- NOTA SOBRE QUESTÕES TÉCNICAS

- Fontes

Nota importante:

Para acompanhar este tutorial, presumimos que você já tenha instalado o Debian em seu computador (a máquina que você usará para suas investigações ou a máquina/HD onde você testará este tutorial).

É crucial observar que se você não estiver familiarizado com a instalação do Debian por conta própria, talvez não esteja pronto para prosseguir com este tutorial. Não estou dizendo que você não conseguirá fazer isso, até porque, após a instalação, os passos subsequentes envolvem simplesmente copiar do meu tutorial e colar no seu terminal, facilitando o processo. No meu entendimento a instalação é a parte mais complexa, pois não dá para simplesmente copiar e colar como nas outras etapas deste artigo.

A BOA NOTÍCIA É QUE SE VOCÊ PODE INSTALAR O DEBIAN, O RESTO É SIMPLES - BASTA COPIAR E COLAR NO SEU TERMINAL...

Preparação inicial após instalação do Debian

Abra um terminal e execute o seguinte comando:

su

Instale os pacotes sudo e adduser:

apt update

Nota: É possível que o terminal gere um erro e não atualize; se isso acontecer, siga as próximas 2 etapas abaixo.

sudo nano /etc/apt/sources.list

Apague tudo o que estiver lá e cole o código abaixo:

deb http://deb.debian.org/debian bookworm main non-free-firmware

deb-src http://deb.debian.org/debian bookworm main non-free-firmware

deb http://deb.debian.org/debian-security/ bookworm-security main non-free-firmware

deb-src http://deb.debian.org/debian-security/ bookworm-security main non-free-firmware

deb http://deb.debian.org/debian bookworm-updates main non-free-firmware

deb-src http://deb.debian.org/debian bookworm-updates main non-free-firmwar

Pressione ctrl + O para salvar Pressione Enter Pressione ctrl + X para sair

Nota: Se o erro de atualização não ocorrer, ignore o procedimento acima e continue com o comando abaixo:

apt full-upgrade

apt install --no-install-recommends sudo adduser

Crie um grupo chamado 'console':

/usr/sbin/addgroup --system console

Adicione seu nome de usuário Linux ao grupo ‘console’. Certifique-se de substituir 'usuário' pelo seu nome de usuário real (ou pelo do seu boneco de meia):

/usr/sbin/adduser user console

Adicione o usuário ‘user’ ao grupo ‘sudo’. Dependendo do seu nível de experiência, siga as instruções apropriadas:

/usr/sbin/adduser user sudo

Reinicie o sistema:

/sbin/reboot

Instalando e configurando o navegador Tor

Abra o terminal e digite:

sudo apt update

Após a atualização, digite o seguinte comando:

Baixe a chave de assinatura do APT:

wget https://www.kicksecure.com/keys/derivative.asc

Os usuários podem verificar a chave de assinatura para melhor segurança.

Adicione a chave de assinatura do APT:

sudo cp ~/derivative.asc /usr/share/keyrings/derivative.asc

Adicione o repositório derivado:

echo "deb [signed-by=/usr/share/keyrings/derivative.asc] https://deb.kicksecure.com bookworm main contrib non-free" | sudo tee /etc/apt/sources.list.d/derivative.list

Atualize suas listas de pacotes:

sudo apt-get update

Install tb-updater:

sudo apt-get install tb-updater

Escolha SIM

Seção Importante

Configurando o navegador Tor

Assim que o terminal for concluído, pode ser necessário ir em “Aplicativos -> Internet e clicar em Navegador Tor (AnonDist)”

Escolha SIM

Escolha SIM

Agora é só esperar......

Ele fará todo o trabalho para você (fique alerta, ele exibirá algumas janelas com avisos 'LER TUDO', você vai entender, e quando verificar novamente a assinatura, imprimirá algo como: 'Boa assinatura'. Se for não mostrar isso, aborte a instalação.

Ok, boa assinatura. Escolha SIM

Assim que a instalação for concluída, abra o navegador Tor

- Abra o navegador Tor: Inicie o navegador Tor no seu dispositivo.

- Acesse as configurações: No canto superior direito, clique no ícone para abrir o menu e selecione “Configurações” ou “Preferências”.

- Selecione “Conexão”: Nas configurações você verá as opções de configuração disponíveis.

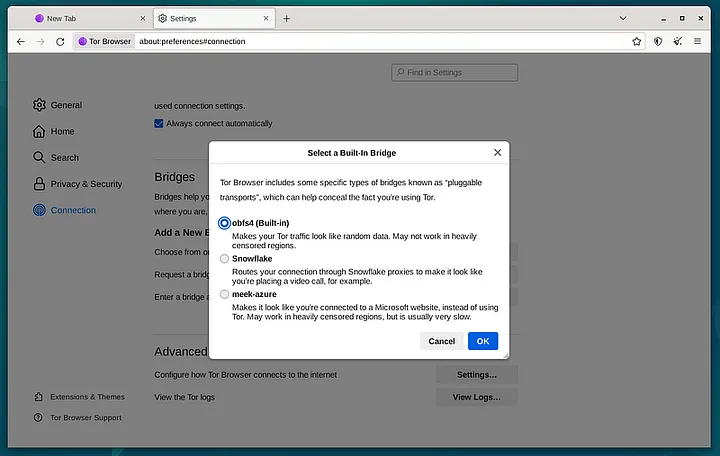

- Configuração da ponte: Vá até o botão “Selecionar uma ponte integrada…” e clique nele.

- Escolha obfs4: Nas opções de ponte, escolha “obfs4”.

Deve ser semelhante a esta tela.

Clique em OK e reinicie: Após inserir as informações da ponte, salve as configurações e reinicie o navegador Tor.

Para reiniciar o Tor, vá até o ícone de ‘vassoura’ no canto superior direito.

Teste a conexão: Após reiniciar, verifique se a configuração está funcionando corretamente.

Abra o navegador Tor e confirme se você está usando as pontes obfs4 para acessar a rede Onion.

Instalação de máquina virtual

Abra um terminal

Atualize as listas de pacotes:

sudo apt update

Instale a chave de assinatura fasttrack do Debian:

sudo apt install --no-install-recommends fasttrack-archive-keyring

Adicione o repositório fasttrack do Debian:

echo 'deb https://fasttrack.debian.net/debian/ bookworm-fasttrack main contrib non-free' | sudo tee /etc/apt/sources.list.d/fasttrack.list

Adicione o Debian ao repositório backports:

echo 'deb https://deb.debian.org/debian bookworm-backports main contrib non-free' | sudo tee /etc/apt/sources.list.d/backports.list

Atualize as listas de pacotes novamente:

sudo apt update

Instale os cabeçalhos do kernel do VirtualBox e do Linux:

sudo apt install --no-install-recommends virtualbox-qt linux-headers-$(dpkg - print-architecture)

Adicione seu usuário atual ao grupo vboxusers:

sudo adduser $(whoami) vboxusers

Feito.

O procedimento de instalação do software host VirtualBox está concluído.

Para abrir o VirtualBox, vá em Aplicativos -> Sistema e clique em VirtualBox.

Instale aplicativos adicionais

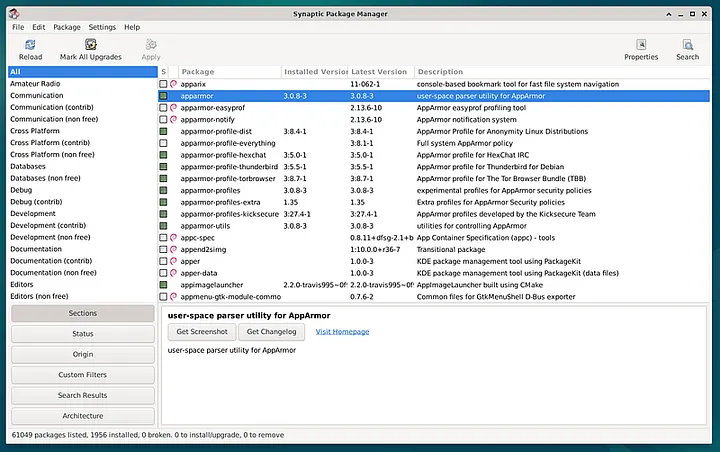

Abrindo o Sináptico:

Você pode encontrar o Synaptic no menu de aplicativos ou iniciá-lo digitando ‘synaptic’ no terminal.

Execute o Synaptic com privilégios de administrador usando o comando:

sudo synaptic

Explorando a interface:

A interface Synaptic é atraente e intuitiva. Basta clicar em ‘Pesquisar’ e digitar o nome do software.

O Synaptic será aberto com uma interface dividida em três painéis: Categorias à esquerda, Lista de pacotes no meio e Detalhes do pacote à direita. A interface Synaptic é atraente e intuitiva. Basta clicar em ‘Pesquisar’ e digitar o nome do software.

Use a barra de pesquisa para encontrar pacotes específicos.

Instalando Pacotes:

Navegue pela lista de pacotes até encontrar o software desejado. Marque o pacote para instalação clicando com o botão direito ou marcando a caixa à esquerda do nome. Clique em 'Aplicar' para iniciar o processo de instalação. Instale os seguintes aplicativos: Zulucrypt, Bleachbit, Kleopatra e OnionShare.

Instalação/Procedimento para Morphing (Linux Hardening)

É necessário instalar o pacote “curl”.

Para fazer isso, siga as etapas abaixo:

Atualize a lista de pacotes:

sudo apt update

Atualize o sistema:

sudo apt full-upgrade

Instale o pacote “curl”. O uso do parâmetro —no-install-recommends com o comando apt é, na maioria dos casos, opcional.

sudo apt install --no-install-recommends curl

Feito.

O procedimento de instalação de “curl” foi concluído.

Baixe a chave de assinatura Kicksecure e adicione-a ao sistema com os seguintes comandos:

sudo torsocks curl --output /usr/share/keyrings/derivative.asc --url http://www.w5j6stm77zs6652pgsij4awcjeel3eco7kvipheu6mtr623eyyehj4yd.onion/keys/derivative.asc

Feito.

Adicione o repositório

Adicione o repositório Kicksecure APT.

Escolha a Opção A; existem três opções listadas abaixo e escolheremos a Opção A por ser a mais segura.

A: Repositório Onion

B: Repositório Clearnet via Tor

C: Repositório Clearnet

Opção A: Adicionar o repositório Kicksecure Onion.

Para adicionar o repositório Kicksecure via Onion, instale o pacote “apt-transport-tor” do repositório Debian.

sudo apt install apt-transport-tor

Em seguida, adicione o Repositório Kicksecure APT ao Kicksecure padrão, usando o Debian estável (no momento em que este artigo foi escrito, era “bookworm”):

echo "deb [signed-by=/usr/share/keyrings/derivative.asc] tor+http://deb.w5j6stm77zs6652pgsij4awcjeel3eco7kvipheu6mtr623eyyehj4yd.onion bookworm main contrib non-free" | sudo tee /etc/apt/sources.list.d/derivative.list

Feito.

Instale o pacote Kicksecure

Escolha um pacote Kicksecure.

Versão CLI : versão exclusiva da interface de linha de comando (CLI). Esta versão não modifica o ambiente gráfico do sistema. Ele fornece aprimoramento de kernel, maior entropia e outros recursos de segurança."

Versão GUI : Semelhante à versão CLI, mas instala o ambiente gráfico Xfce e aplicativos padrão. Útil se o Debian foi instalado sem um ambiente gráfico e você deseja o ambiente gráfico Kicksecure (Xfce). Este é o que escolheremos!!"

Para sistemas operacionais host: kicksecure-xfce-host

Instale um pacote Kicksecure, como “kicksecure-xfce-host”.

Para fazer isso, siga as etapas abaixo:

Atualize a lista de pacotes:

sudo apt update

Atualize o sistema:

sudo apt full-upgrade

Instale o pacote “kicksecure-xfce-host”.

O uso do parâmetro --no-install-recommends com o comando apt é, na maioria dos casos, opcional.

sudo apt install --no-install-recommends kicksecure-xfce-host

Aguarde a conclusão.

Feito.

Pós-instalação

Mova o arquivo original “/etc/apt/sources.list” para um local temporário (ou exclua-o), pois ele será substituído por “/etc/apt/sources.list.d/debian.list” do Kicksecure:

sudo mv /etc/apt/sources.list ~/

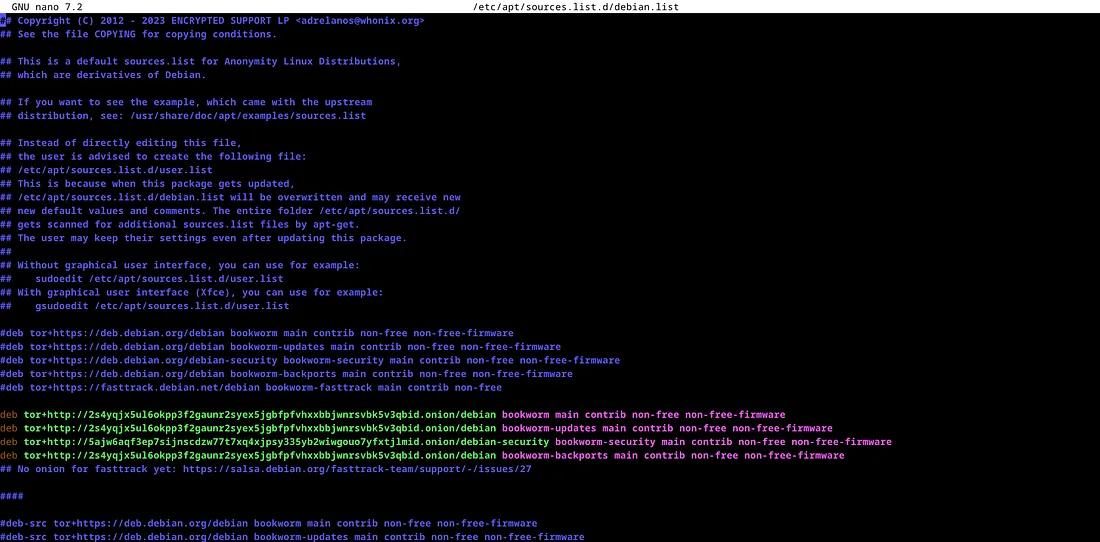

Configure os repositórios Debian cebolados. Abra o arquivo “/etc/apt/sources.list” com o editor de texto “nano” e substitua o conteúdo existente pelo seguinte:

sudo nano /etc/apt/sources.list.d/debian.list

Um arquivo como este aparecerá; tome nota das linhas verdes. Se a sua não tiver linhas verdes, simplesmente vá até o início da linha e remova o # (também conhecido como descomentar a linha).

Caso não encontre em seu arquivo, basta copiar as linhas abaixo, colá-las no arquivo e salvar.

deb tor+https://fasttrack.debian.net/debian bookworm-fasttrack main contrib non-free

deb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian bookworm main contrib non-free

deb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian bookworm-updates main contrib non-free

deb tor+http://5ajw6aqf3ep7sijnscdzw77t7xq4xjpsy335yb2wiwgouo7yfxtjlmid.onion/debian-security bookworm-security main contrib non-free

deb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian bookworm-backports main contrib non-free

Pressione ctrl+O para salvar.

Pressione Enter.

Pressione ctrl+X para sair.

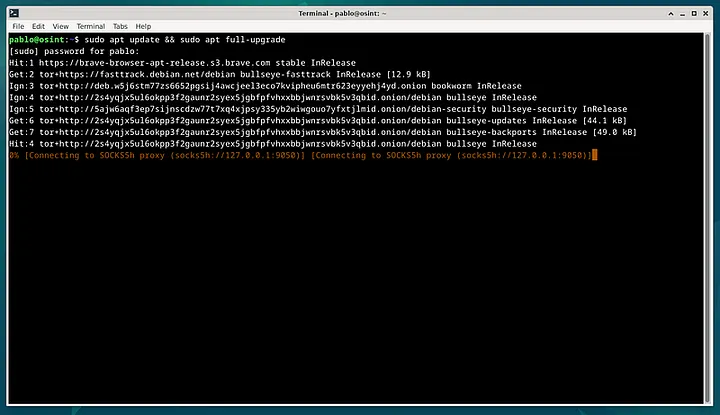

Confirme se os repositórios cebolados estão funcionais.

sudo apt update && sudo apt full-upgrade

Se aparecer como esta tela, significa que a cebolaização funcionou.

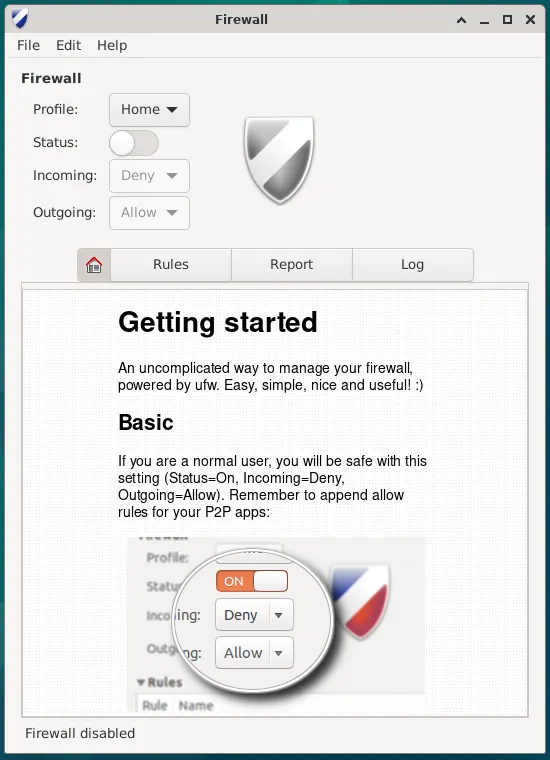

Instalando e configurando o Firewall

Para instalar o GUFW, abra o terminal e digite o seguinte comando.

sudo apt install gufw

Este comando instalará o firewall. Assim que a instalação for concluída, vá ao menu “Aplicativos”, aponte para “Configurações” e no submenu clique em “Configuração de Firewall”.

Irá abrir a seguinte janela:

Habilite o perfil:

Clique em “Status” para ativar o perfil.

Entrada e saída:

Marque ambos como “Negar” para bloquear todo o tráfego de entrada e saída.

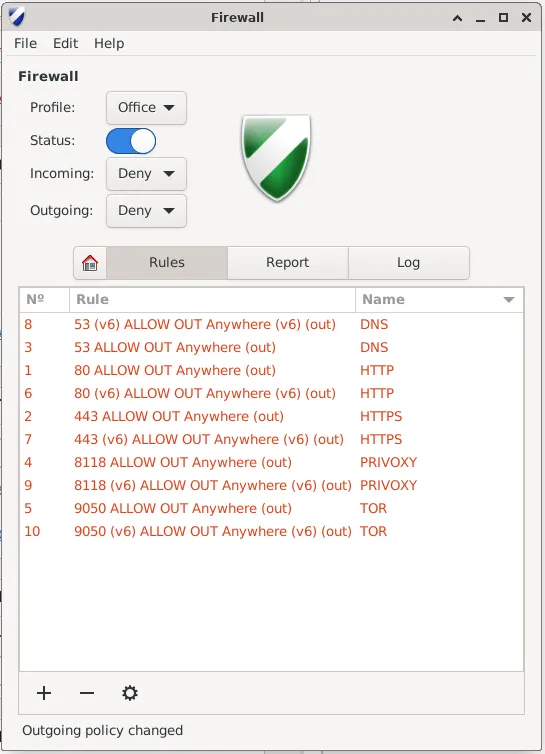

Regras de acesso:

Clique em “Regras”.

Adicione uma regra:

No canto inferior esquerdo, ao apontar o mouse, clique no sinal “+” que aparecerá como “Adicionar uma regra…”

Tipo de regra:

Clique em “Simples”.

Configuração de saída:

Selecione “Saída” e escolha a opção “Permitir”.

Defina a direção:

Em “Direção”, selecione “Saída” (não altere as outras opções).

Adicione os serviços permitidos e suas portas associadas:

- “Nome”: DNS, “Porta”: 53 —Clique em “+ Adicionar”.

- “Nome”: HTTP, “Porta”: 80 — Clique em “+ Adicionar”.

- “Nome”: HTTPS, “Porta”: 443 — Clique em “+ Adicionar”.

- “Nome”: PRIVOXY, “Porta”: 8118 — Clique em “+ Adicionar”.

- “Nome”: TOR, “Porta”: 9050 — Clique em “+ Adicionar”.

Feito,

Seu firewall está configurado com as regras definidas, deve ficar como na imagem abaixo:

Clique no X para fechar o GUFW.

Para habilitar o Firewall Descomplicado (UFW) na inicialização do sistema, você pode usar o seguinte comando:

sudo systemctl enable ufw

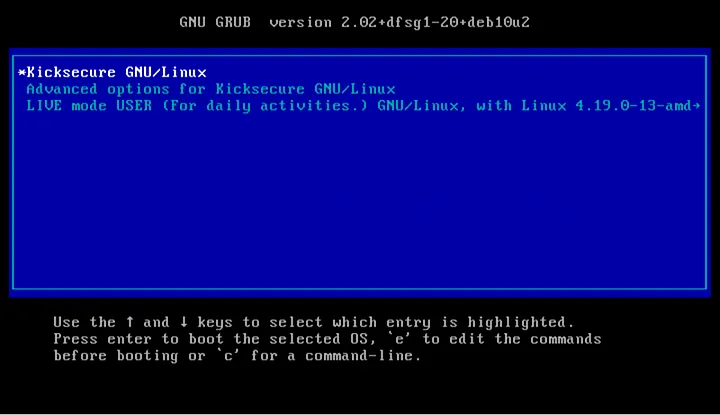

Reinicie o seu computador.

Durante a tela de boot, você notará uma mudança; você deverá ver algo semelhante à imagem abaixo:

Observe que agora o GRUB exibe texto relacionado ao Kicksecure e não mais ao Debian. Além disso, observe que existe uma opção “MODO AO VIVO USUÁRIO (Para atividades diárias.)” Em breve veremos como utilizar esta opção. Por enquanto, mantenha a opção “Kicksecure GNU/Linux” selecionada.

Aguarde o sistema iniciar, faça login com seu usuário.

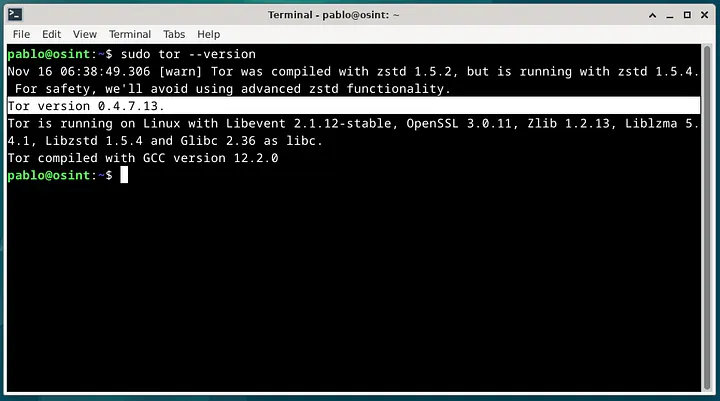

Serviço Tor e configuração Privoxy (passo a passo)

Instalação do Tor e Privoxy:

Instale o Tor e o Privoxy com os seguintes comandos:

Nota: Desde que você instalou o pacote Kicksecure, o serviço Tor foi instalado automaticamente por padrão. Porém, para confirmar, basta digitar o seguinte comando no terminal:

sudo tor --version

Uma interface semelhante a esta deverá aparecer, exibindo a versão do Tor Service e informações adicionais.

Caso não apareça, você terá que instalá-lo com o comando abaixo:

sudo apt install tor

Agora instale o Privoxy com o comando abaixo:

sudo apt install privoxy

Configuração Tor e Privoxy:

Habilite o serviço Tor para iniciar automaticamente com o sistema:

sudo systemctl enable tor

Habilite o serviço Privoxy para iniciar automaticamente com o sistema:

sudo systemctl enable privoxy

Configure o Privoxy para encaminhar conexões para o Tor:

Abra o arquivo de configuração do Privoxy em um editor de texto, como o Nano:

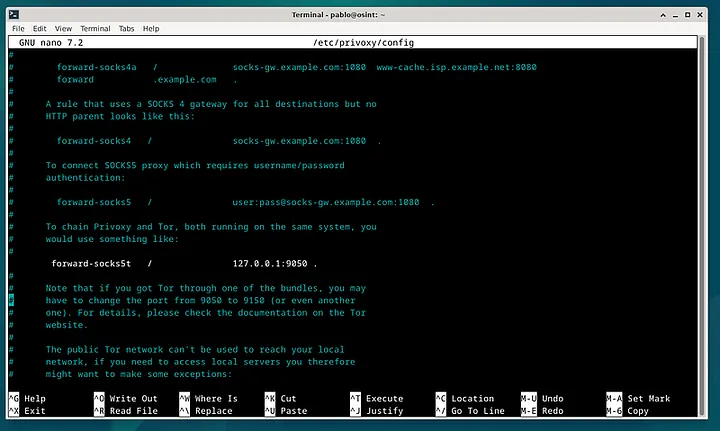

sudo nano /etc/privoxy/config

Localize a linha que contém “forward-socks5” e remova o “#” no início da linha para descomentá-la.

Conforme mostrado nesta imagem, seja persistente, pois pode levar algum tempo para localizar esta linha.

Salve as alterações pressionando Ctrl + O para salvar, confirme com Enter e pressione Ctrl + X para sair.

Inicie os serviços Tor e Privoxy:

sudo systemctl start tor && sudo systemctl start privoxy

Se necessário, reinicie os serviços:

sudo systemctl restart tor

sudo systemctl restart privoxy

Configuração DNS:

Abra o arquivo de configuração DNS em um editor de texto, como o Nano:

sudo nano /etc/resolv.conf

Remova todas as linhas existentes e adicione as seguintes linhas para configurar os servidores DNS (use servidores DNS de sua preferência se desejar):

nameserver 9.9.9.9

nameserver 149.112.112.112

Salve as alterações no arquivo.

Proteja o arquivo de configuração DNS contra modificações acidentais:

sudo chattr +i /etc/resolv.conf

Reinicie os serviços:

sudo systemctl restart tor

sudo systemctl restart privoxy

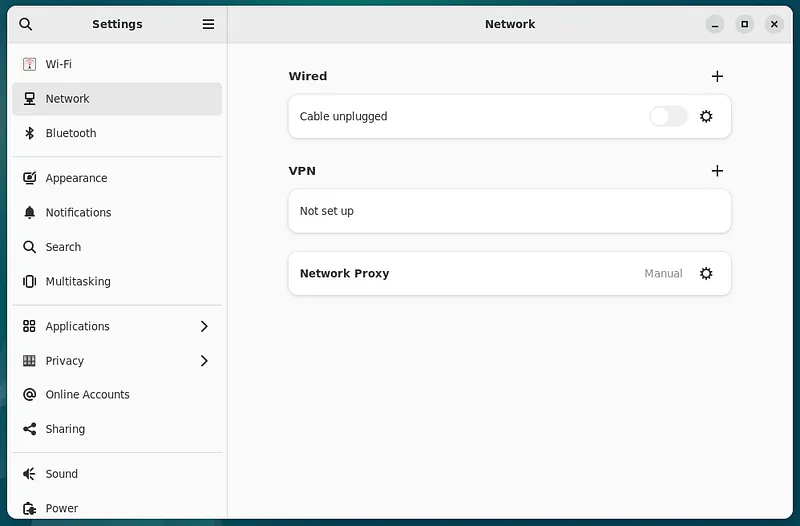

Agora vamos configurar o proxy no sistema. Algumas pessoas preferem configurá-lo no navegador, mas prefiro aplicá-lo em todo o sistema. Para isso recomendo instalar o Gnome-Control-Panel, que é uma ferramenta intuitiva.

Abra o terminal e digite o seguinte comando:

sudo apt update

sudo apt install gnome-control-center

Depois de concluir a instalação, continue no terminal e digite:

gnome-control-center

Irá aparecer uma tela conforme abaixo:

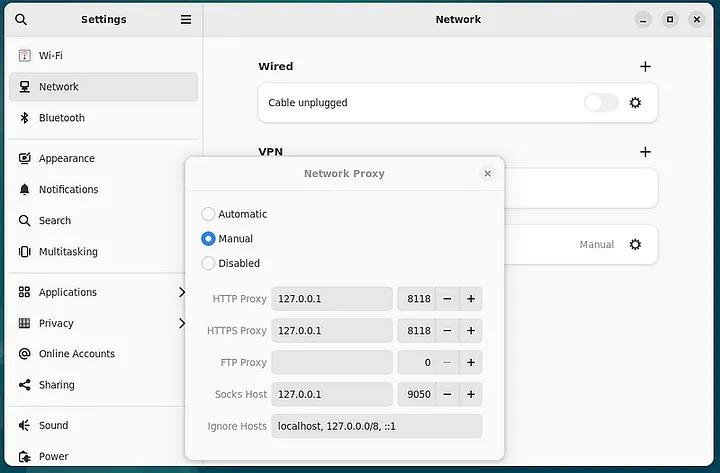

Vá para “Network Proxy” e clique no ícone “engrenagem” para configurações.

Proxy HTTP: 127.0.0.1 — Porta: 8118

Proxy HTTPS: 127.0.0.1 — Porta: 8118

Host de meias: 127.0.0.1 — Porta: 9050

ignorar hosts: localhost, 127.0.0.0/8, ::1

Agora, conforme mostrado na imagem acima, defina as configurações do seu computador. Ao terminar, feche as janelas clicando no X.

Abra o Firefox e digite: dnsleaktest.com

Você deverá ver um IP diferente do seu, o que significa que não é do seu ISP.

Nota: Algumas pessoas não gostam de usar proxy em países dos 5 ou 14 Olhos, mas não se preocupe, você é um investigador do bem e a serviço da justiça, então a NSA não irá atrás de você, a menos que você está ameaçando a segurança dos EUA (risos). Ah, e lembre-se de que o Privoxy está girando, ou seja, a cada poucos minutos, você pode atualizar esta página e um novo endereço IP aparecerá.

Gerenciador de senhas

Abra KeePassXC

[Link do manual do usuário para KeePassXC. Clique aqui.]

Inicie o KeePassXC no seu computador.

Crie um novo banco de dados

No menu principal, clique em “Arquivo” e selecione “Novo Banco de Dados”.

Escolha o local e o nome do banco de dados

Selecione onde deseja salvar o banco de dados e dê um nome a ele. Lembre-se de escolher um local seguro.

Defina uma senha forte

Crie uma senha forte para seu banco de dados. Eu recomendo usar uma senha gerada por um gerador de senhas como o Diceware. Certifique-se de que a senha seja longa, exclusiva e inclua caracteres especiais. [ [Link do manual do usuário para KeePassXC. Clique aqui.]

Armazene a senha com segurança

Conforme sugerido, é uma boa prática escrever a senha em um papel e guardá-la em local seguro até memorizá-la. Certifique-se de que este papel esteja em um local privado.

Conclua a criação do banco de dados

Após inserir a senha, clique em “Criar Banco de Dados” para concluir o processo.

Comece a adicionar senhas

Agora que o banco de dados foi criado, comece a adicionar suas senhas e informações importantes ao KeePassXC.

Clique em “Entradas” e depois em “Nova Entrada…”

Basta seguir os passos.

Lembre-se de que a segurança do seu banco de dados depende muito da força da senha mestra. Certifique-se de protegê-lo adequadamente.

[Link do manual do usuário para KeePassXC. Clique aqui.]

NOTA SOBRE QUESTÕES TÉCNICAS

NOTA SOBRE QUESTÕES TÉCNICAS

Entendo que construir uma máquina HOST resiliente a adversários determinados, especialmente governos autocráticos e criminosos, pode ser desafiador, como mencionei no início do texto. Este material é avançado e é totalmente compreensível se você não conseguiu seguir todos os passos. Reconheço que o que pode parecer fácil para algumas pessoas pode ser complexo para outras. Portanto, se você encontrou alguma dificuldade em algum momento dos tutoriais e teve que interromper o processo, não hesite em entrar em contato comigo. Estou aqui para ajudá-lo a superar quaisquer problemas técnicos, garantindo que você conclua sua jornada com sucesso. Meu email é: mauriciolimaosint@protonmail.com

Você também pode contribuir! Abra um novo problema. Estamos ansiosos para receber suas sugestões, ideias e contribuições para tornar nosso repositório ainda melhor. Juntos, podemos construir uma comunidade mais forte e colaborativa. Junte-se a nós!

Problemas: Sinta-se à vontade para abrir um novo problema com detalhes ou sugestões sobre seus problemas. Seção de problemas do repositório.

Contribuições : Este repositório é um esforço colaborativo e contribuições são bem-vindas. Se você tiver conhecimento ou sugestões adicionais, sinta-se à vontade para enviar uma solicitação pull .

Lista de fontes

Fontes:

Fontes

Agência de Segurança Nacional (NSA) — Documento sobre algoritmos de assinatura obsoletos em dispositivos de segurança de rede — https://www.nsa.gov/portals/75/documents/what-we-do/cybersecurity/professional-resources/orn-deprecated-signature -algoritmos.pdf

Wired — Artigo sobre a capacidade dos hackers do Google de modificar o código-fonte — https://www.wired.com/2010/03/source-code-hacks/

Washington Free Beacon — Relatório sobre uma nova unidade de inteligência chinesa associada à extensa espionagem cibernética — https://freebeacon.com/national-security/new-chinese-intelligence-unit-linked-to-massive-cyber-spying-program/

Wikipedia — Informações sobre a Operação Aurora — https://en.wikipedia.org/wiki/operation_aurora

Fórum Whonix - Discussão sobre Randomização do Boot Clock - https://forums.whonix.org/t/boot-clock-randomization-bootclockrandomization/2200/3

Repositório GitHub — Ferramenta de randomização do Boot Clock — ttps://github.com/kicksecure/bootclockrandomization

Whonix Wiki – Detalhes sobre vazamentos de relógios locais e Whonix – https://www.whonix.org/wiki/dev/timesync#local_clock_leaks

Kicksecure Wiki — Kernel reforçado para host e máquinas virtuais — https://www.kicksecure.com/wiki/hardened-kernel

Repositório GitHub - Proteção contra vazamento de informações da CPU TCP ISN (Tirdad) - https://github.com/kicksecure/tirdad

Universidade de Cambridge - Artigo de pesquisa: “Hot or Not: Revealing Hidden Services by Their Clock Skew” - https://www.cl.cam.ac.uk/~sjm217/papers/ccs06hotornot.pdf

Universidade de Cambridge — Artigo de pesquisa: “Incorporando canais secretos em TCP/IP” — http://www.cl.cam.ac.uk/~sjm217/papers/ih05coverttcp.pdf

Kicksecure Wiki — Forte isolamento de conta de usuário Linux — https://www.kicksecure.com/wiki/dev/strong_linux_user_account_isolation

Imperva: Ataque man in the middle (MITM) — https://www.imperva.com/learn/application-security/man-in-the-middle-attack-mitm/

Repositório GitHub - Proteção contra ataques de força bruta (Security-Misc) - https://github.com/kicksecure/security-misc#brute-force-attack-protection

Kicksecure Wiki — Entropia, Aleatoriedade, /dev/random vs /dev/urandom, Fontes de entropia, Daemons de coleta de entropia, RDRAND — https://www.kicksecure.com/wiki/dev/entropy

Kicksecure Wiki — Modo ao vivo para Kicksecure™ — https://www.kicksecure.com/wiki/live_mode

Fórum Whonix - Discussão sobre o uso do sudoedit na documentação e software Whonix - https://forums.whonix.org/t/use-sudoedit-in-whonix-documentation-and-whonix-software/7599/9

Wikipedia - Artigo sobre ataque de canal lateral - https://en.wikipedia.org/wiki/Side-channel_attack

Kernel.org (arquivado) — Documentação sobre autoproteção do kernel — https://web.archive.org/web/20220320172536/https://www.kernel.org/doc/html/latest/security/self-protection. HTML

Fórum Whonix — Diretrizes para postagem no Fórum Qubes-Whonix — https://forums.whonix.org/t/what-to-post-in-this-qubes-whonix-forum-and-what-not/2275

Kicksecure Wiki — Informações sobre ataques Man-in-the-Middle — https://www.kicksecure.com/wiki/Warning#Man-in-the-middle_Attacks

Fórum Whonix - Discussão sobre preenchimento de conexão Tor - https://forums.whonix.org/t/tor-connection-padding/7477/11

Fórum Whonix - Desativando TCP SACK, DSACK, FACK - https://forums.whonix.org/t/disabling-tcp-sack-dsack-fack/8109/5

Fórum Whonix - Problemas com SWAP, SWAP FILE, congelamento do gateway Whonix durante o apt-get dist-upgrade, criador de arquivo de troca criptografado - https://forums.whonix.org/t/swap-swap-file-whonix-gateway -congelamento-durante-apt-get-dist-upgrade-criptografado-swap-file-creator/8317

Kicksecure Wiki — Software e atualizações do sistema operacional — https://www.kicksecure.com/wiki/operating_system_software_and_updates

Kicksecure Wiki - Lista de verificação de proteção do sistema - https://www.kicksecure.com/wiki/system_hardening_checklist

Kicksecure Wiki — Forte isolamento de conta de usuário Linux — https://www.kicksecure.com/wiki/dev/strong_linux_user_account_isolation

📝 Licença

Dê um ⭐️ se esse projeto te ajudou!

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário