Compartilhe

- Gerar link

- X

- Outros aplicativos

Apresentando a exploração visual de sequestro de sessão (SHVE): uma ferramenta inovadora de código aberto para exploração de XSS

Apresentando a exploração visual de sequestro de sessão (SHVE): uma ferramenta inovadora de código aberto para exploração de XSS

31 de agosto de 2023 - Postado por Raúl Miján

Saudações, pessoal! Hoje, temos o prazer de apresentar nossa ferramenta mais recente: Session Hijacking Visual Exploitation ou SHVE . Essa ferramenta de código aberto, agora disponível em nosso GitHub , oferece uma nova maneira de sequestrar as sessões do navegador da vítima, utilizando-as como um proxy visual após conectar-se por meio de um XSS ou de uma página da Web maliciosa. Embora algumas estruturas de exploração, como BeEF , forneçam recursos de conexão, elas não permitem interações visuais remotas.

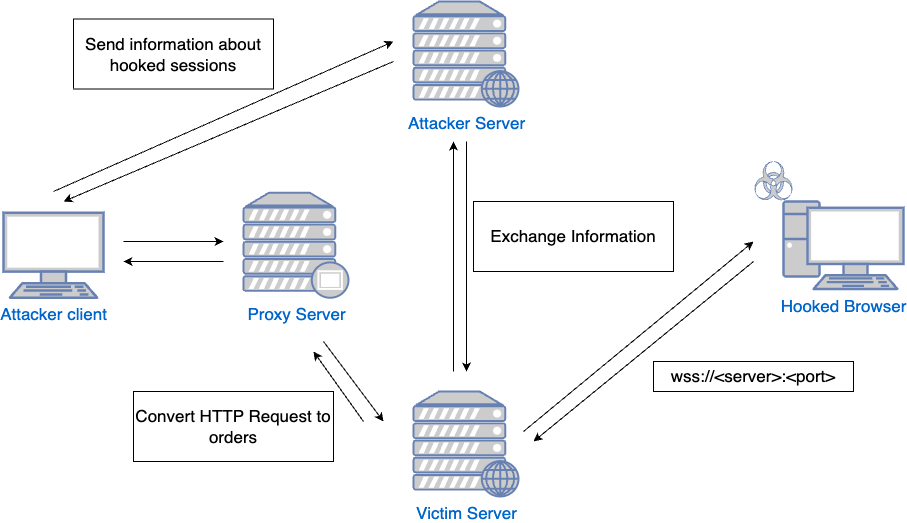

A interação do SHVE com o navegador da vítima no contexto de segurança do usuário depende de um design abrangente que incorpora múltiplos elementos. Esses componentes, cada um cumprindo uma função específica, formam um sistema complexo e interconectado que permite um sequestro de sessão preciso e controlado. Vamos dar uma olhada em cada um deles:

VictimServer : Este componente serve o JavaScript malicioso. Além disso, estabelece uma conexão WebSocket com os navegadores viciados, facilitando a transmissão de comandos do servidor para o navegador da vítima.

AttackerServer : Este é o ponto de conexão do cliente invasor. Fornece todas as informações necessárias ao invasor, como detalhes das diferentes sessões viciadas.

Proxy : Quando o cliente entra no modo Visual ou Interativo , ele se conecta a este proxy. O proxy, por sua vez, utiliza funcionalidades fornecidas pelo VictimServer para conduzir todas as solicitações através do navegador viciado.

A ferramenta vem com dois modos distintos – Visual e Interativo – para uso versátil.

Modo Visual: A ferramenta fornece uma visão em tempo real das atividades da vítima. Isto é particularmente útil ao explorar um XSS, pois permite ao invasor testemunhar as interações da vítima que de outra forma seriam impossíveis de observar. Por exemplo, se uma vítima acessar um bate-papo em tempo real que não esteja armazenado para análise posterior, o invasor poderá ver essa interação ao vivo.

Modo Interativo: Este modo fornece um gateway visual para qualquer aplicativo da web especificado. Como as operações são realizadas usando o contexto de segurança da vítima por meio do navegador viciado, a detecção no lado do servidor torna-se significativamente mais desafiadora. Ao contrário da exploração típica de configurações incorretas de XSS ou CORS, não há necessidade de roubar informações como cookies ou armazenamento local. Em vez disso, a ferramenta usa solicitações XHR, garantindo que os tokens CSRF sejam enviados automaticamente, pois tanto a vítima quanto o invasor visualizam o mesmo HTML.

Começando

Tentamos tornar o processo de instalação o mais simples possível. Você precisará ter Node.jse npm instalar em seu sistema. Após clonar nosso repositório, navegue até os diretórios do servidor e do cliente para instalar suas respectivas dependências. Inicie o servidor e o cliente, siga as etapas de configuração inicial e você estará pronto para começar! Para obter o guia de instalação completo, consulte o arquivo README .

Gravamos um vídeo apresentando esses modos e demonstrando como explorar configurações incorretas de XSS e CORS usando um dos laboratórios da Web Security Academy do Portswigger . Veja como funciona o SHVE:

Aguardamos suas contribuições e insights e mal podemos esperar para ver como você usará o SHVE em seus compromissos com a equipe vermelha. Feliz hacking!

Obrigado a Michele Orru e Giuseppe Trotta pelos seus comentários e ideias iniciais.

Outras postagens relevantes:

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário