6 ataques de phishing comuns e como se proteger deles

Entrando em 2023, o phishing ainda é uma preocupação maior do que nunca. “Se não está quebrado , não conserte”, parece valer neste método de ataque testado e comprovado. O relatório de investigações de violação de dados da Verizon de 2022 afirma que 75% dos ataques de engenharia social do ano passado na América do Norte envolveram phishing, mais de 33 milhões de contas foram phishing apenas no ano passado e o phishing foi responsável por 41% do comprometimento geral da engenharia social . Na esteira de ameaças mais “maliciosas” (APTs, código de malware recompilado, malware sem arquivo e ransomware emergente), o método mais simples ainda parece ser o melhor.

Por que o phishing é um favorito entre os black hats? Porque joga com o que tem sido frequentemente descrito como o “elo mais fraco” da segurança cibernética: nós. Como revelou o DBIR de 2022, 82% das violações envolveram o elemento humano, e isso significa, em grande parte, que os funcionários são induzidos a clicar em links maliciosos e mergulhar em sites fraudulentos.

É por isso que é importante que todas as empresas saibam como identificar alguns dos golpes de phishing mais comuns se quiserem proteger suas informações corporativas. Também é crucial que seus funcionários estejam familiarizados com alguns dos tipos mais comuns de técnicas que os agentes mal-intencionados usam para realizar esses golpes. Afinal, são eles que estão na linha de frente. No entanto, é injusto colocar toda a culpa nos humanos, pois as fracas medidas de segurança são responsáveis por grande parte das explorações que escapam. Uma pessoa não pode clicar no que não está lá, portanto, plataformas de segurança de e-mail , proteção contra riscos digitais e soluções anti-phishing são um elemento-chave. No entanto, você não pode se defender do que não entende.

Para isso, vamos discutir seis dos tipos mais comuns de ataques de phishing e destacar algumas dicas que as organizações podem usar para se defender.

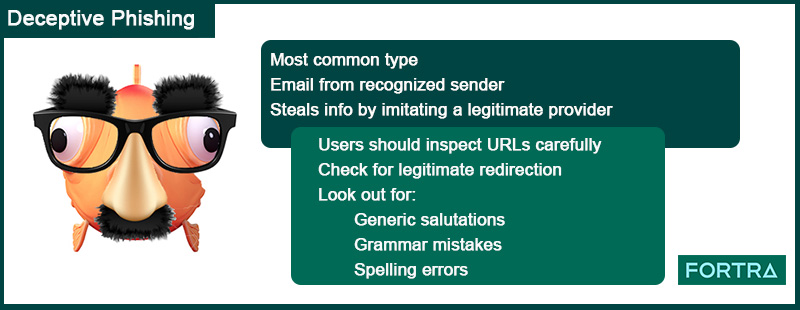

1. O que é phishing enganoso?

O phishing enganoso é o tipo mais comum de golpe de phishing. Nessa manobra, os fraudadores se fazem passar por uma empresa legítima para roubar dados pessoais ou credenciais de login das pessoas. Esses e-mails usam ameaças e um senso de urgência para assustar os usuários e fazê-los fazer o que os invasores desejam.

Técnicas usadas em phishing enganoso

Vade Secure destacou algumas das técnicas mais comuns usadas em ataques de phishing enganosos. Estes são os seguintes:

- Links legítimos – Muitos invasores tentam evitar a detecção de filtros de e-mail incorporando links legítimos em seus e-mails de phishing enganosos. Eles podem fazer isso incluindo informações de contato de uma organização que possam estar falsificando.

- Combine códigos maliciosos e benignos – Os responsáveis pela criação de páginas de destino de phishing geralmente combinam códigos maliciosos e benignos para enganar o Exchange Online Protection (EOP). Isso pode assumir a forma de replicar o CSS e o JavaScript da página de login de um gigante da tecnologia para roubar as credenciais da conta dos usuários.

- Redirecionamentos e links encurtados – Atores mal-intencionados não querem levantar nenhuma bandeira vermelha com suas vítimas. Eles, portanto, usam URLs encurtados para enganar Secure Email Gateways (SEGs). Eles também usam “bomba-relógio” para redirecionar os usuários para uma página de destino de phishing somente após a entrega do e-mail. Depois que as vítimas perdem suas credenciais, a campanha redireciona as vítimas para uma página da web legítima.

- Modificar logotipos de marcas – Alguns filtros de e-mail podem detectar quando agentes mal-intencionados roubam logotipos de organizações e os incorporam a seus e-mails de ataque ou a páginas de destino de phishing. Eles fazem isso procurando os atributos HTML dos logotipos. Para enganar essas ferramentas de detecção, agentes mal-intencionados alteram um atributo HTML do logotipo, como sua cor.

- Conteúdo mínimo de e-mail – Os invasores digitais tentam evitar a detecção incluindo conteúdo mínimo em seus e-mails de ataque. Eles podem optar por fazer isso incluindo uma imagem em vez de texto, por exemplo.

Exemplos recentes de ataques de phishing enganosos

Vimos campanhas de phishing enganosas chegarem às manchetes no ano passado. Em agosto, os funcionários do Twilio foram induzidos a inserir suas credenciais em um site semelhante ao Twilio. Os invasores então se autenticaram no site real da empresa e conseguiram furtar os dados dos clientes. A propósito, isso ocorreu logo após um ataque vishing dos mesmos maus atores em junho anterior.

Também foi vista no ano passado uma operação de phishing enganosa em larga escala que emprega mais de 42.000 domínios falsos. Como relata o The Hacker News , “um grupo motivado financeiramente com sede na China está aproveitando a confiança associada a marcas internacionais populares para orquestrar uma campanha de phishing em larga escala que remonta a 2019”. O esquema visa vários setores (bancos, viagens, energia) e se faz passar por marcas conhecidas, atraindo consumidores com aplicativos fraudulentos e recompensas falsas.

Curiosamente, o domínio que os hackers mais gostaram de representar no ano passado foi o DHL . A gigante do transporte foi nomeada a marca mais falsificada em phishing, e as explorações falsas da DHL representaram mais de 20% de todas as tentativas de phishing em todo o mundo interceptadas pela empresa de segurança Check Point . Logo atrás estavam LinkedIn e Microsoft. Nas campanhas da DHL, os invasores usam um método não surpreendente (mas eficaz) de alertar os clientes de que seu pacote não pôde ser entregue e, em seguida, solicitar pagamento e informações pessoais para prosseguir.

Como se defender contra phishing enganoso

O sucesso de um phishing enganoso depende de até que ponto um e-mail de ataque se assemelha à correspondência oficial de uma empresa falsificada. Reconhecendo esse fato, os usuários devem inspecionar todos os URLs cuidadosamente para ver se eles redirecionam para um site desconhecido e/ou suspeito. Eles também devem procurar saudações genéricas, erros gramaticais e ortográficos.

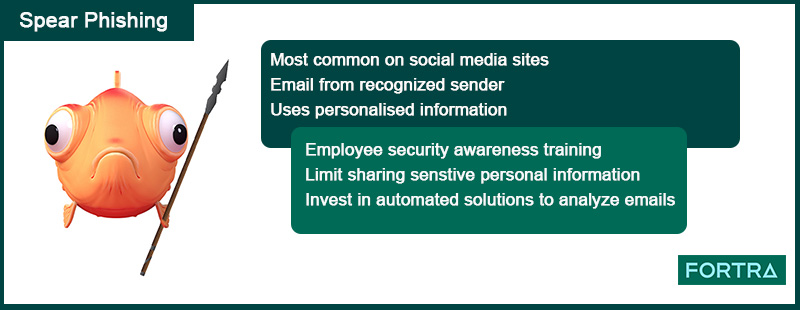

2. O que é Spear Phishing?

Nem todos os golpes de phishing adotam técnicas de “pulverizar e rezar”. Alguns truques dependem mais de um toque pessoal. Eles fazem isso porque não teriam sucesso de outra forma.

Essa é a lógica por trás dos esquemas de spear phishing.

Nesse tipo de manobra, os fraudadores personalizam seus e-mails de ataque com o nome do alvo, cargo, empresa, número de telefone comercial e outras informações para induzir o destinatário a acreditar que tem uma conexão com o remetente. No entanto, o objetivo é o mesmo do phishing enganoso: fazer com que a vítima clique em um URL malicioso ou anexo de e-mail para que ela entregue seus dados pessoais. Dada a quantidade de informações necessárias para elaborar uma tentativa de ataque convincente, não é surpresa que o spear phishing seja comum em sites de mídia social como o LinkedIn , onde os invasores podem usar várias fontes de dados para criar um e-mail de ataque direcionado.

Técnicas usadas em Spear Phishing

Abaixo estão algumas das técnicas mais comuns usadas em ataques de spear phishing:

- Hospedagem de documentos maliciosos em serviços de nuvem : o CSO relatou que os invasores digitais estão cada vez mais hospedando documentos maliciosos no Dropbox, Box, Google Drive e outros serviços em nuvem. Por padrão, é improvável que a TI bloqueie esses serviços, o que significa que os filtros de e-mail da organização não sinalizarão os documentos armados.

- Tokens de comprometimento: o CSO também observou que criminosos digitais estão tentando comprometer tokens de API ou tokens de sessão. O sucesso a esse respeito permitiria que eles roubassem o acesso a uma conta de email, site do SharePoint ou outro recurso.

- Reúna notificações de ausência temporária: os invasores precisam de muita inteligência para enviar uma campanha convincente de spear phishing. De acordo com a Trend Micro , uma maneira de fazer isso é enviando e-mails em massa para os funcionários e coletando notificações fora do escritório para saber o formato dos endereços de e-mail usados pelos funcionários internos.

- Explore a mídia social: atores maliciosos precisam saber quem está trabalhando em uma empresa visada. Eles podem fazer isso usando a mídia social para investigar a estrutura da organização e decidir quem eles gostariam de destacar para seus ataques direcionados.

- Inteligência Artificial: cada vez mais, a IA está sendo aproveitada nesses tipos de ataques e em ataques de phishing em geral, abrindo a porta para que quase todos os ataques de phishing logo se tornem “spear phishing” na natureza. A IA pode fazer várias coisas: pode coletar dados pessoais de sites de mídia social, tornando mais fácil para os hackers personalizar e-mails e comunicações fraudulentas, e pode criar vídeos “deepfake” que facilitam ainda mais o engano personalizado. Como relata a SC Media , “os cibercriminosos terão acesso a um tesouro cada vez maior de dados, desde dados de código aberto, como anúncios de empregos, até informações pessoais vazadas em violações de dados, com as quais criar iscas de spear phishing altamente direcionadas”.

Exemplos de ataques de Spear Phishing

De acordo com a pesquisa da CheckPoint, o LinkedIn foi a marca mais falsificada no início de 2022, respondendo por 52% de todos os ataques de phishing no primeiro trimestre. A campanha de spear phishing Ducktail foi descoberta na primavera passada, mirando maliciosamente os profissionais de RH com o objetivo final de espalhar malvertising por meio de contas comerciais do Facebook comprometidas.

Da mesma forma, as tentativas de spear phishing na popular plataforma de carreira se estendem a ofertas de emprego falsas personalizadas , uma decepção particular – e perigo. Disseram os pesquisadores da Unidade de Resposta a Ameaças eSentire: “Ao abrir a oferta de emprego falsa, a vítima involuntariamente inicia a instalação furtiva do backdoor sem arquivo, mais ovos. Uma vez carregado, o backdoor sofisticado pode baixar plug-ins maliciosos adicionais e fornecer acesso direto ao computador da vítima.”

Como se defender contra o Spear Phishing

Para se proteger contra esse tipo de fraude, as organizações devem realizar treinamentos contínuos de conscientização de segurança dos funcionários que, entre outras coisas, desencorajem os usuários a publicar informações pessoais ou corporativas confidenciais nas mídias sociais. As empresas também devem investir em soluções de prevenção de spear phishing que analisam e-mails recebidos em busca de links/anexos de e-mail maliciosos conhecidos. Essa solução deve ser capaz de detectar indicadores de malware conhecido e ameaças de dia zero. Além disso, as soluções de proteção de mídia social direcionadas podem monitorar ameaças especificamente nessas plataformas, eliminar falsos positivos e bloquear ataques.

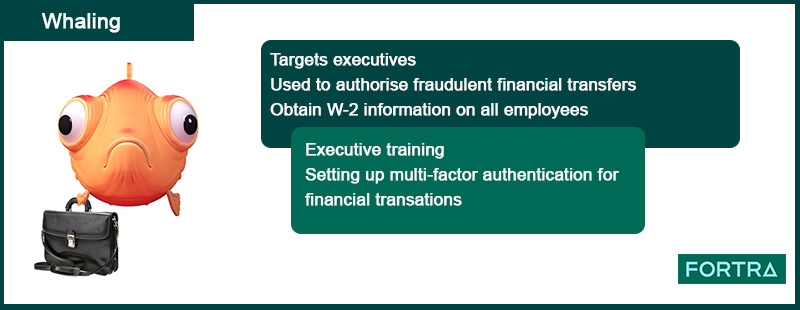

3. O que é Baleação?

Spear phishers podem atingir qualquer pessoa em uma organização, até mesmo executivos. Essa é a lógica por trás de um ataque “ baleeiro ”. Nesses golpes, os fraudadores tentam enganar um executivo e roubar seus detalhes de login.

Caso o ataque seja bem-sucedido, os fraudadores podem optar por conduzir a fraude do CEO. Como a segunda fase de um golpe de comprometimento de e-mail comercial (BEC), a fraude do CEO ocorre quando os invasores abusam da conta de e-mail comprometida de um CEO ou outro executivo de alto escalão para autorizar transferências eletrônicas fraudulentas para uma instituição financeira de sua escolha. Como alternativa, eles podem aproveitar a mesma conta de e-mail para realizar phishing W-2, no qual solicitam informações W-2 para todos os funcionários, para que possam apresentar declarações fiscais falsas em seu nome ou postar esses dados na dark web.

Técnicas Usadas na Baleia

Os ataques de caça às baleias geralmente usam as mesmas técnicas das campanhas de spear phishing. Aqui estão algumas táticas adicionais que agentes mal-intencionados podem usar:

- Infiltre-se na rede: a conta de um executivo comprometida é mais eficaz do que uma conta de e-mail falsificada. Conforme observado por Varonis , os invasores digitais podem, portanto, usar malware e rootkits para se infiltrar na rede de seu alvo.

- Acompanhamento com um telefonema: o Centro Nacional de Segurança Cibernética (NCSC) do Reino Unido soube de vários casos em que os invasores seguiram um e-mail de caça às baleias com um telefonema confirmando a solicitação por e-mail. Essa tática de engenharia social ajudou a amenizar os temores do alvo de que pudesse haver algo suspeito acontecendo.

- Vá atrás da cadeia de suprimentos: Além disso, o NCSC testemunhou um aumento de instâncias em que atores mal-intencionados usaram informações de fornecedores e fornecedores dos alvos para fazer com que seus e-mails de baleias parecessem vir de parceiros confiáveis.

Exemplos recentes de ataques baleeiros

Em maio de 2016, a Infosecurity Magazine cobriu a decisão do fabricante aeroespacial austríaco FACC de demitir seu CEO. O conselho de supervisão da organização disse que sua decisão foi fundamentada na noção de que o ex-CEO havia “violado severamente seus deveres, em particular em relação ao 'Incidente do Falso Presidente'”. atores mal-intencionados roubaram € 50 milhões da empresa.

Mais de três anos depois, o lituano Evaldas Rimasauskas foi condenado a cinco anos de prisão por roubar US$ 122 milhões de duas grandes empresas americanas. Conforme relatado pela Naked Security em dezembro de 2019, Rimasauskas encenou ataques de caça às baleias em 2013 e 2015 contra duas empresas, enviando faturas falsas enquanto se fazia passar por uma empresa taiwanesa legítima. O tribunal de Manhattan que proferiu a sentença também ordenou que Rimasauskas cumprisse dois anos de liberdade condicional, perdesse $ 49,7 milhões e pagasse $ 26,5 milhões em restituição.

Notavelmente, em um dos primeiros golpes de caça às baleias registrados, um em cada dez CEOs visados caiu em um e-mail falso “do” então diretor do FBI, Robert Mueller, ou algum outro funcionário do FBI. A campanha de caça às baleias por intimação do FBI em 2008 solicitou informações pessoais e falsificou a legitimidade usando fotos, faixas, papel timbrado e selos oficiais.

Como se defender da caça às baleias

Os ataques de baleias funcionam porque os executivos geralmente não participam do treinamento de conscientização de segurança com seus funcionários. Para combater as ameaças de fraude de CEO e phishing W-2, as organizações devem exigir que todos os funcionários da empresa, incluindo executivos, participem continuamente do treinamento de conscientização de segurança. O comprometimento do e-mail comercial e as táticas de engenharia social também podem ser mitigados por medidas seguras de segurança de e-mail que capturam remetentes mal-intencionados, caso algum deles passe despercebido.

As organizações também devem considerar injetar canais de autenticação multifator (MFA) em seus processos de autorização financeira para que ninguém possa autorizar pagamentos apenas por e-mail.

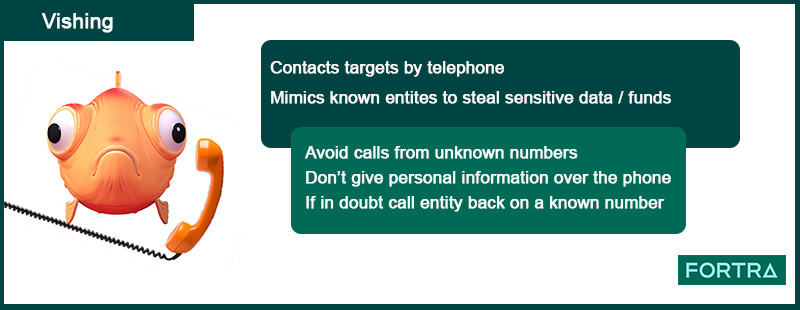

4. O que é Vishing?

Até agora, discutimos ataques de phishing que, em sua maioria, dependem de e-mail. Mas os fraudadores às vezes recorrem a outras mídias para perpetrar seus ataques.

Veja o vishing, por exemplo. Esse tipo de ataque de phishing dispensa o envio de um e-mail e serve para fazer uma ligação telefônica. Conforme observado pela Comparitech , um invasor pode perpetrar uma campanha de vishing configurando um servidor Voice over Internet Protocol (VoIP) para imitar várias entidades a fim de roubar dados confidenciais e/ou fundos. Atores maliciosos usaram essas táticas para intensificar seus esforços de vishing e atingir trabalhadores remotos em 2020, descobriu o FBI .

Técnicas usadas no vishing

Aqui estão algumas técnicas comuns usadas em ataques de vishing:

- “A técnica do murmúrio”: os invasores digitais muitas vezes incorporam táticas exclusivas para perseguir alvos específicos. Por exemplo, conforme relatado pela Social-Engineer, LLC , quando eles tentam atingir representantes de atendimento ao cliente ou agentes de call center, agentes mal-intencionados podem usar o que é conhecido como “técnica do murmúrio” para resmungar uma resposta a uma pergunta na esperança de que seu “ resposta” será suficiente.

- Jargão técnico: se agentes mal-intencionados visam os funcionários de uma empresa, a Social-Engineer, LLC observou que eles podem se passar por suporte técnico interno usando jargões técnicos e aludindo a coisas como problemas de velocidade ou crachás para convencer um funcionário de que não há problema em eles entregar suas informações.

- Falsificação de identidade: aqui, um ator mal-intencionado disfarça seu número de telefone para fazer com que a chamada pareça vir de um número de telefone legítimo no código de área do alvo. Twinstate notou que esta técnica poderia levar os alvos a uma falsa sensação de segurança.

Exemplos recentes de ataques de vishing

Em agosto de 2022, a Cisco foi vítima de um ataque vishing inteligente que começou com o comprometimento da conta do Google de um funcionário. As senhas armazenadas foram comprometidas e, em seguida, o phishing de voz foi usado para fazer com que o funcionário aceitasse o push MFA que permitiu ao invasor acessar a VPN corporativa (Virtual Private Network).

Agora, um possível presságio do que está por vir. Aproveitando a IA, os invasores em 2019 visaram o CEO de um fornecedor de energia do Reino Unido com um telefonema de um homem que soava exatamente como seu chefe , com sotaque alemão e tudo. O deepfake fez tanto sucesso que o executivo acabou repassando mais de US$ 200 mil para o “fornecedor húngaro” da empresa – ou seja, o golpista.

Como se defender contra o vishing

Para se proteger contra ataques de vishing, os usuários devem evitar atender chamadas de números de telefone desconhecidos, nunca fornecer informações pessoais pelo telefone e usar um aplicativo de identificação de chamadas.

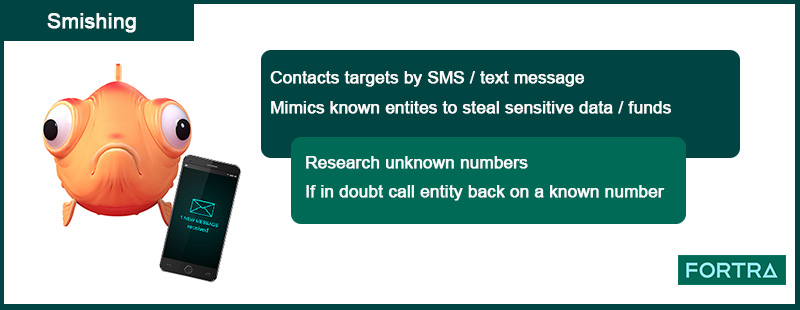

5. O que é Smishing?

O vishing não é o único tipo de phishing que os fraudadores digitais podem perpetrar usando um telefone. Eles também podem realizar o que é conhecido como smishing. Esse método utiliza mensagens de texto maliciosas para induzir os usuários a clicar em um link malicioso ou fornecer informações pessoais.

Técnicas usadas em Smishing

Webroot identificou algumas técnicas comumente usadas por smishers:

- Acionar o download de um aplicativo malicioso: os invasores podem usar links maliciosos para acionar o download automático de aplicativos maliciosos nos dispositivos móveis das vítimas. Esses aplicativos podem implantar ransomware ou permitir que agentes nefastos controlem remotamente seus dispositivos.

- Link para formulários de roubo de dados: os invasores podem aproveitar uma mensagem de texto junto com técnicas de phishing enganosas para induzir os usuários a clicar em um link malicioso. A campanha poderia redirecioná-los para um site projetado para roubar suas informações pessoais.

- Instrua o usuário a entrar em contato com o suporte técnico: com esse tipo de tática de ataque, agentes mal-intencionados enviam mensagens de texto que instruem os destinatários a entrar em contato com um número de suporte ao cliente. O golpista se disfarçará de representante legítimo do atendimento ao cliente e tentará induzir a vítima a entregar seus dados pessoais.

Exemplos recentes de ataques de smishing

Os golpes de SMS se tornaram tão onipresentes em 2022 que é difícil identificar apenas alguns. De relatos em primeira mão de pessoas pedindo um favor urgente a bate-papos sinuosos do WhatsApp representando membros da família (e, finalmente, levando a conversas criptográficas), as tentativas de phishing baseadas em mensagens estão aumentando. Em agosto de 2022, foram registrados mais de 9 bilhões de textos de spam a mais do que em setembro do ano anterior.

Outros exemplos apenas deste ano incluem tentativas de smishing do Facebook Messenger (tive algumas) encorajando você a se inscrever para bolsas e notificações relacionadas a bancos “de” instituições como Wells Fargo solicitando verificação de conta não solicitada.

Como se defender contra Smishing

Os usuários podem ajudar na defesa contra ataques de smishing pesquisando números de telefone desconhecidos e ligando para a empresa indicada em mensagens SMS suspeitas se tiverem alguma dúvida.

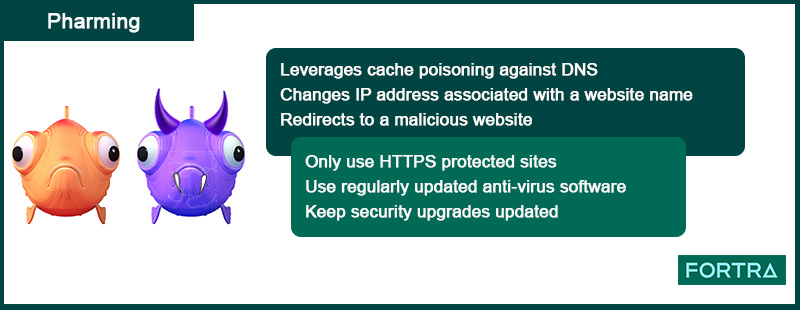

6. O que é Pharming?

À medida que os usuários ficam mais atentos aos golpes de phishing tradicionais, alguns fraudadores estão abandonando totalmente a ideia de “provocar” suas vítimas. Em vez disso, eles estão recorrendo ao pharming . Esse método de phishing aproveita o envenenamento de cache contra o sistema de nome de domínio (DNS), um sistema de nomenclatura que a Internet usa para converter nomes de sites em ordem alfabética, como “www.microsoft.com”, em endereços IP numéricos para que ele possa localizar e, assim, visitantes diretos para serviços e dispositivos de computador.

Em um ataque de envenenamento de cache de DNS, um pharmer visa um servidor DNS e altera o endereço IP associado a um nome de site em ordem alfabética. Isso significa que um invasor pode redirecionar os usuários para um site malicioso de sua escolha. Esse é o caso mesmo que a vítima digite o nome correto do site.

Técnicas Usadas em Pharming

Abaixo estão algumas táticas de pharming identificadas pela Panda Security :

- Código de e-mail malicioso: nesta variante de um ataque pharming, agentes mal-intencionados enviam e-mails contendo código malicioso que modifica arquivos host no computador do destinatário. Esses arquivos de host redirecionam todos os URLs para um site sob o controle dos invasores, para que possam instalar malware ou roubar as informações da vítima.

- Visando o servidor DNS: como alternativa, os atores mal-intencionados podem optar por ignorar os computadores de usuários individuais e ir diretamente atrás de um servidor DNS. Isso poderia comprometer milhões de solicitações de URL de usuários da web.

Exemplos recentes de ataques Pharming

Em 2014, o Team Cymru revelou que havia descoberto um ataque pharming em dezembro de 2013. A operação afetou mais de 300.000 roteadores de pequenas empresas e escritórios domésticos na Europa e na Ásia. Por fim, a campanha usou ataques man-in-the-middle (MitM) para sobrescrever as configurações de DNS das vítimas e redirecionar solicitações de URL para sites sob o controle dos invasores.

Um ano depois, a Proofpoint revelou que havia detectado uma campanha de pharming voltada principalmente para usuários brasileiros. A operação usou quatro URLs distintos incorporados em e-mails de phishing para atacar os proprietários dos roteadores UTStarcom e TP-Link. Sempre que um destinatário clicava em um dos URLs, a campanha os enviava para um site projetado para executar ataques de falsificação de solicitação entre sites (CSRF) em vulnerabilidades nos roteadores visados. A exploração bem-sucedida permitiu que atores mal-intencionados realizassem ataques MitM.

Como se defender contra o pharming

Para se proteger contra ataques de pharming, as organizações devem incentivar os funcionários a inserir credenciais de login apenas em sites protegidos por HTTPS. As empresas também devem implantar software antivírus em todos os dispositivos corporativos e implementar atualizações de banco de dados de vírus regularmente. Por fim, eles devem ficar por dentro das atualizações de segurança emitidas por um provedor de serviços de Internet (ISP) confiável.

Conclusão

Usando o guia acima, as organizações podem identificar alguns dos tipos mais comuns de ataques de phishing. Mesmo assim, isso não significa que eles serão capazes de detectar todos os phishing. O phishing está em constante evolução para adotar novas formas e técnicas. Com isso em mente, é imperativo que as organizações realizem treinamentos de conscientização de segurança de forma contínua para que seus funcionários e executivos possam ficar por dentro da evolução do phishing. Isso anda de mãos dadas com uma abordagem de segurança automatizada que se mantém atualizada com as tendências atuais de phishing e incorpora as políticas necessárias para uma defesa à prova de futuro.

Para saber mais sobre como criar sua segurança de e-mail e estratégia anti-phishing, clique aqui .

Comentários

Postar um comentário