Compartilhe

- Gerar link

- X

- Outros aplicativos

Proteção contra vazamento de DNS

Como esconder seu IP? Tor é uma das melhores redes disponíveis gratuitamente para proteger sua identidade. É considerado seguro por causa de seus métodos de transferência de dados altamente criptográficos . Não vamos explicar o funcionamento do TOR em detalhes. Se você estiver interessado, sugerimos que leia o seguinte artigo sobre como alterar o nó de saída Tor manualmente .

PRINCIPAIS RECURSOS DO TORFANTOM

Encaminha todo o tráfego

TorPhantom pode rotear todo o tráfego de rede através da rede TOR e ocultar seu IP. Cada aplicativo que tentar se conectar à Internet passará pela rede TOR. Nenhum ping será vazado, protegendo assim sua identidade. Normalmente, a maioria de nós usa Proxychain ou um aplicativo semelhante para rotear o tráfego para um aplicativo específico.

O problema é que alguns aplicativos tendem a ignorar o proxy para uma conexão muito mais rápida, o que pode vazar informações confidenciais, revelando assim sua identidade ou localização original. TorPhantom pode impedir você desse pior cenário. O TorPhantom configura certas regras no iptables para rotear todas as conexões de saída através de uma determinada porta proxy. Ele também rejeita algumas solicitações confidenciais de entrada e saída que podem vazar seu endereço IP original.

Proteção contra vazamento de DNS

Além disso, o DNS vaza um dos problemas mais sérios na segurança de rede que a maioria de nós não conhece. Organizações governamentais perseguem a maioria dos hackers que usam essa vulnerabilidade. Não importa o quão seguro você criptografe o vazamento de DNS é um problema sério.

A Torphantom também tem uma solução para isso. Ele pode usar um servidor DNS remoto e anônimo para resolver um nome de host, ao contrário de outros aplicativos não seguros que usam o DNS fornecido pelo seu ISP.

BAIXE E INSTALE O TORFANTOM

Abra o terminal e siga os comandos.

git clone https://github.com/3ndG4me/torphantom

cd torphantomAviso prévio:

A versão atual do Mac OS não direciona TODO o tráfego por meio do TOR. A configuração atual apenas roteia a MAIORIA do tráfego por meio do TOR por meio do proxy socks5. Quaisquer aplicativos não configurados para usar este proxy, como uma chamada curl sem sinalizadores de proxy, não passarão pelo TOR.

Atualmente não há como consertar isso, pois um equivalente a iptables não existe mais no Mac OS. Certifique-se de que todos os aplicativos que você está usando ao executar o TorPhantom estejam configurados para usar suas configurações de proxy por padrão.

LINUX:

Debian / Ubuntu:

cd Linux

chmod +x install.sh

./install.shArco:

cd Linux

chmod +x install-pac.sh

./install-pac.shRHEL / CentOS / Fedora:

cd Linux

chmod +x install-rpm.sh

./install-rpm.shMAC OS:

Instalar portas Mac

cd macOS

chmod +x install.sh

./install.shINICIALIZAR SESSÃO DE TOR

Em primeiro lugar, você precisará descobrir qual é o rótulo do seu adaptador de rede. Para fazer isso, basta invocar o comando abaixo em seu terminal.

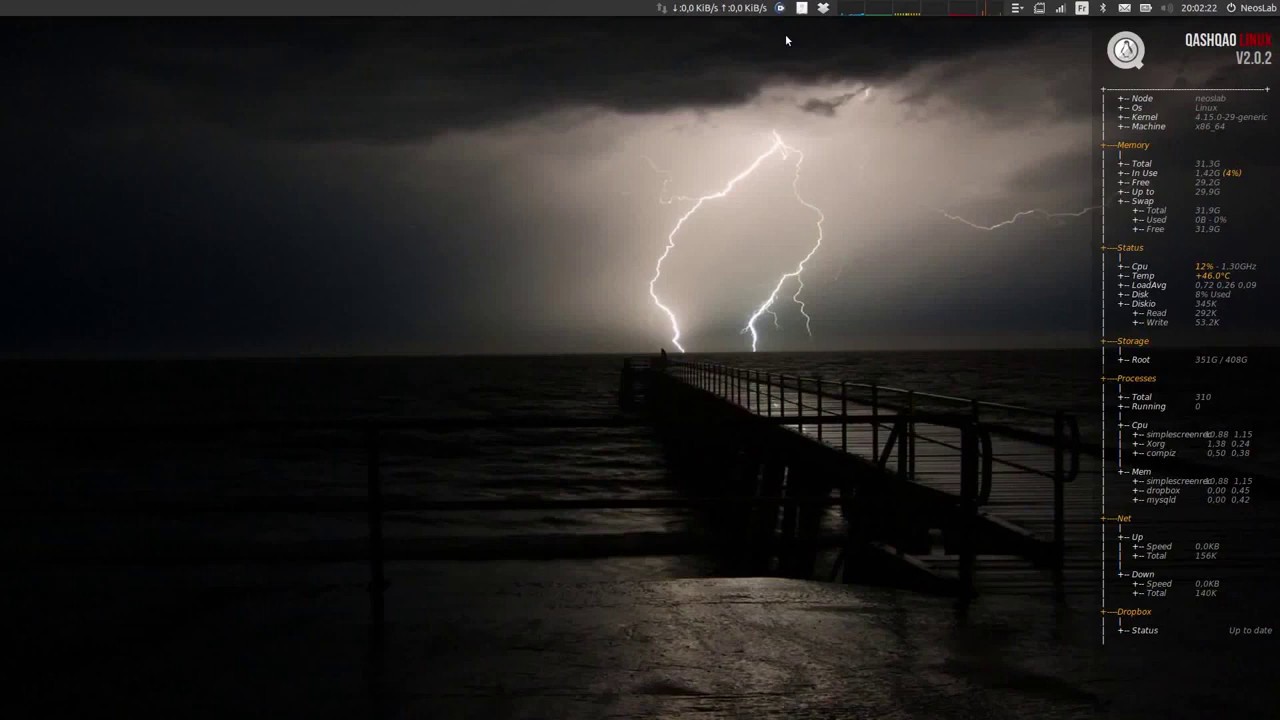

ifconfigResultado

Em nosso caso e para esta demonstração, o rótulo usado por nosso adaptador de rede é referido como " wlp2s0 ".

Iniciar o Torphantom

sudo torphantom start -i wlp2s0Resultado

STOP TOR SESSION

Pare o Torphantom

sudo torphantom stopResultado

Para obter mais informações sobre como o TOR Phantom funciona, encorajo você a assistir ao vídeo abaixo.

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário