Compartilhe

- Gerar link

- X

- Outros aplicativos

A ferramenta Seeker ilustra a facilidade com que a localização precisa de um smartphone

Seeker: Como um simples link pode revelar a localização do seu smartphone

4133 visualizações no total

E se alguém pudesse identificar a localização do seu smartphone e coletar informações detalhadas sobre o dispositivo sem que você instalasse um aplicativo malicioso? É exatamente isso que a ferramenta Seeker foi projetada para demonstrar, utilizando engenharia social para localizar smartphones com precisão . Nesta publicação, demonstrarei como essa ferramenta aparece para um possível alvo e como é fácil para o invasor configurá-la. Também incluí dicas úteis de prevenção para evitar se tornar uma vítima.

O que é Seeker e qual sua finalidade?

O Seeker é uma ferramenta de engenharia social usada para segurança ofensiva que permite aos usuários localizar smartphones com precisão simplesmente fazendo com que o alvo abra um link especialmente criado . Seu conceito central é simples: assim como páginas de phishing são usadas para roubar credenciais, o Seeker hospeda uma página falsa que solicita permissão de localização, semelhante a muitos sites legítimos populares baseados em localização.

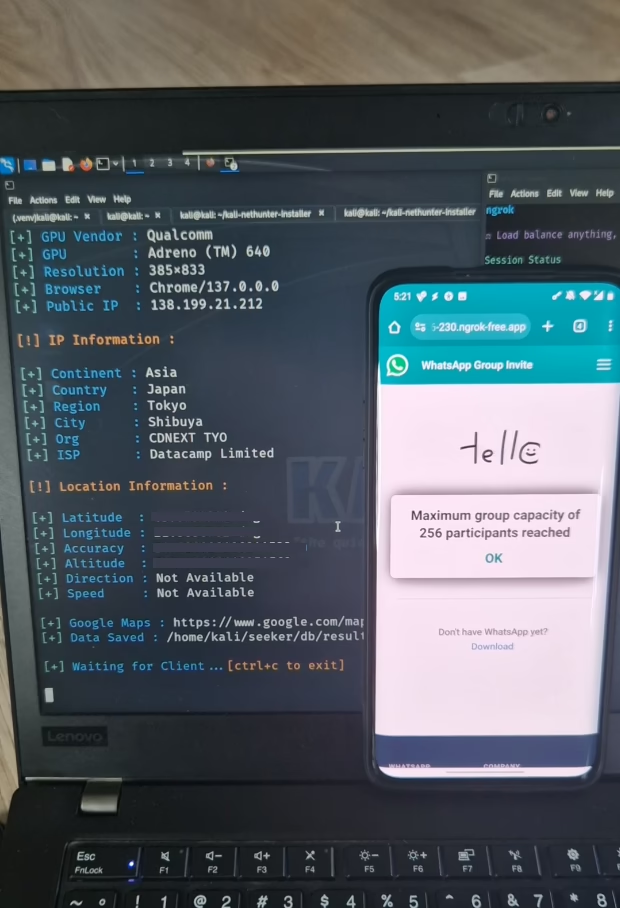

O objetivo principal do Seeker é obter dados precisos de localização , incluindo longitude, latitude, precisão, altitude, direção (em caso de movimento) e velocidade. Fundamentalmente, ele faz isso sem exigir a instalação de nenhum aplicativo no dispositivo de destino. Além da localização, o Seeker também pode coletar informações do dispositivo sem a necessidade de permissões adicionais , como:

- ID exclusivo (via impressão digital do Canvas)

- Modelo do dispositivo (se disponível)

- Sistema operacional e plataforma

- Número de núcleos de CPU (aproximado) e quantidade de RAM (aproximada)

- Resolução de tela e informações de GPU

- Nome e versão do navegador

- Endereço IP público e endereço IP local/porta

O Reconhecimento Automático de Endereço IP também é realizado após o recebimento das informações iniciais. Esta ferramenta é apresentada como uma prova de conceito apenas para fins educacionais , destacando o tipo de dados que um site malicioso pode coletar dos seus dispositivos e os riscos de clicar em links aleatórios ou conceder permissões críticas.

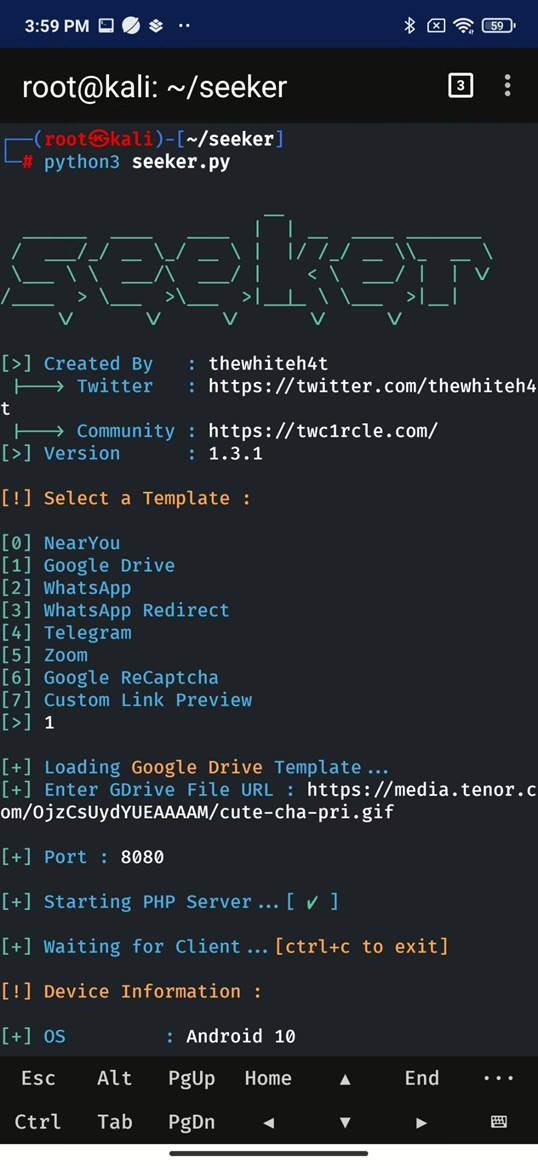

Do laptop ao smartphone

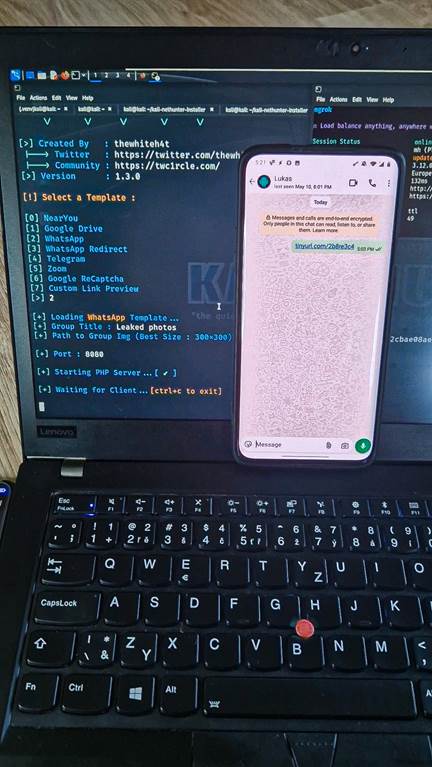

Um dos recursos notáveis do Seeker é sua versatilidade operacional . Embora possa ser executado em um laptop, ele também foi projetado para ser operado em qualquer lugar, por meio de um smartphone, a partir de qualquer terminal Linux , incluindo Kali Nethunter ou Termux. As fontes indicam que o Seeker foi testado em diversas distribuições Linux, como Kali Linux, BlackArch Linux, Ubuntu, Fedora, Parrot OS, e menciona especificamente Kali Nethunter e Termux, bem como OSX.

Como funciona o Seeker

O processo depende fortemente de engenharia social e parece muito natural para o alvo, minimizando "sinais de alerta" e a necessidade de instalação de software malicioso. Veja como funciona:

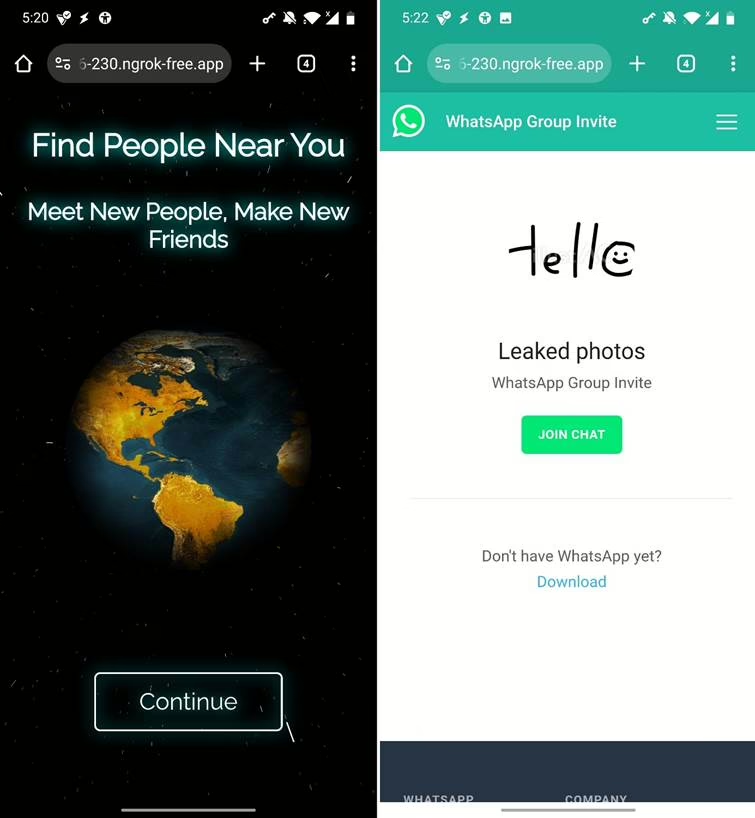

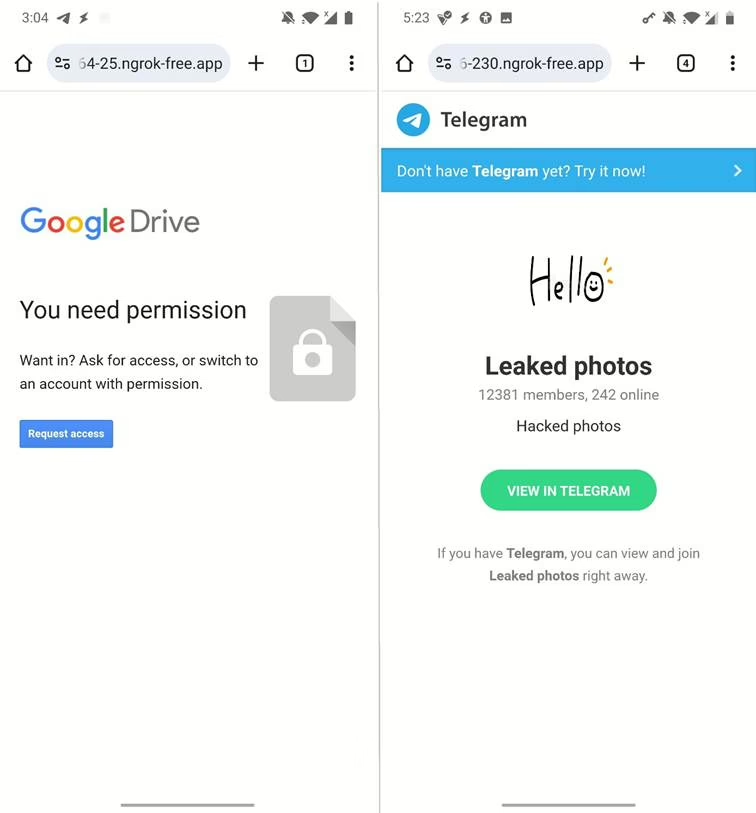

- Seleção de Modelo: O usuário primeiro seleciona um modelo que servirá de isca para o site falso. Os modelos predefinidos disponíveis incluem "NearYou", "Google Drive", "WhatsApp" e "Telegram", entre outros. Os usuários também têm a opção de criar seus próprios modelos personalizados .

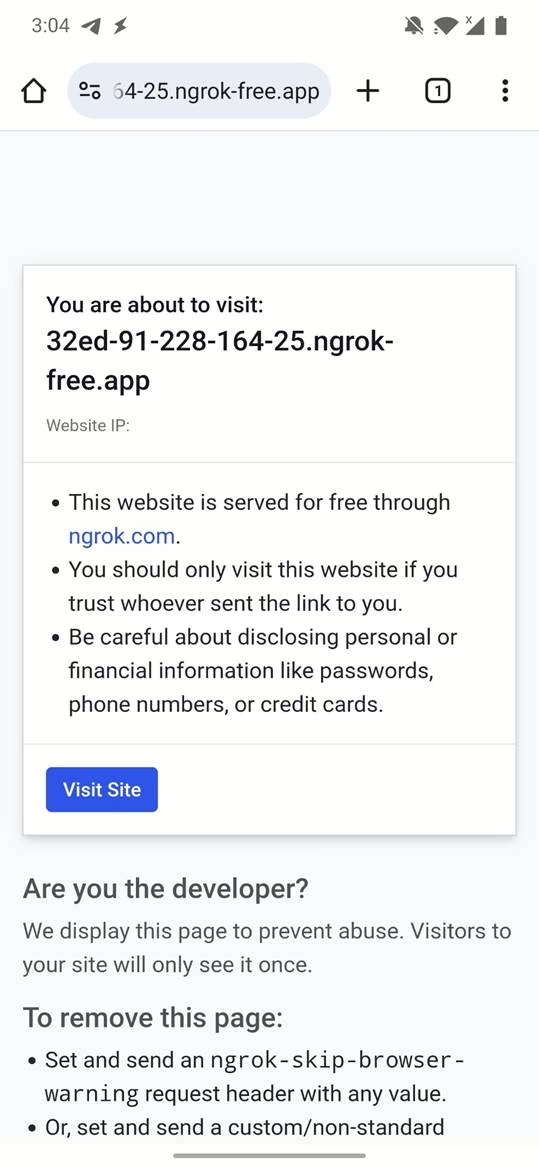

- Expondo o Servidor Local: O Seeker executa um servidor web PHP local. Para tornar esse servidor local acessível pela internet, o usuário precisa iniciar um serviço de tunelamento como o ngrok. O ngrok cria um túnel seguro, expondo o servidor local à internet por meio de uma URL pública. Se os usuários visitarem o site do ngrok pela primeira vez, eles estarão presentes com a opção de evitar abusos no site, mas o proprietário da conta pode ignorá-la.

- Compartilhando o Link de Atração: O Seeker gera um link disfarçado com um script de geolocalização incorporado. Esse link é então compartilhado com o alvo por meio de canais de comunicação como e-mail, mensagens de texto ou outras plataformas. Para maior confiabilidade, esse link pode ser ofuscado por meio de encurtadores de link (uma prática comum em engenharia social, embora não explicitamente vinculada ao Seeker nas fontes) para torná-lo mais legítimo.

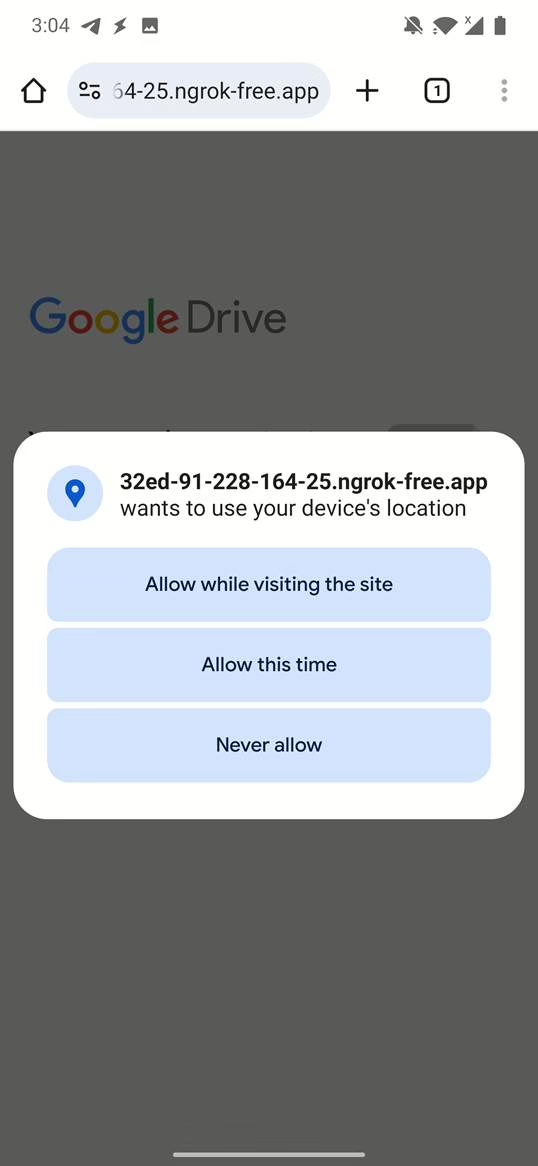

- Interação com o alvo e aquisição de localização: quando o alvo abre o link no navegador da web, o script incorporado inicia a coleta de dados de localização.

- Se o navegador já tiver permissões de localização habilitadas para o site específico ou em geral, as informações de localização (de GPS, triangulação de Wi-Fi ou geolocalização baseada em IP) serão automaticamente compartilhadas com o servidor Seeker .

- Se a permissão de localização ainda não tiver sido concedida, o site falso solicitará naturalmente que o usuário habilite o acesso à localização em nome da isca (por exemplo, "Você permite que [URL] acesse sua localização?"). Essa interação parece bastante natural, sem os indícios suspeitos de instalação de um aplicativo malicioso.

- Processamento e exibição em tempo real: os dados coletados são processados em tempo real , analisados e mapeados usando APIs como o Google Maps para determinar e exibir a localização exata do dispositivo em uma interface intuitiva, juntamente com detalhes adicionais, como registros de data e hora.

Dicas de prevenção: como evitar se tornar uma vítima

Considerando a eficácia do Seeker, entender a prevenção é crucial. A própria ferramenta ressalta a importância de não clicar em links aleatórios ou desconhecidos e de ter cautela ao conceder permissões cruciais, como acesso à localização.

Para se proteger:

- Tenha cuidado com links desconhecidos: sempre questione a legitimidade de links recebidos por e-mail, mensagens de texto ou mídias sociais, especialmente se eles parecerem inesperados ou bons demais para ser verdade.

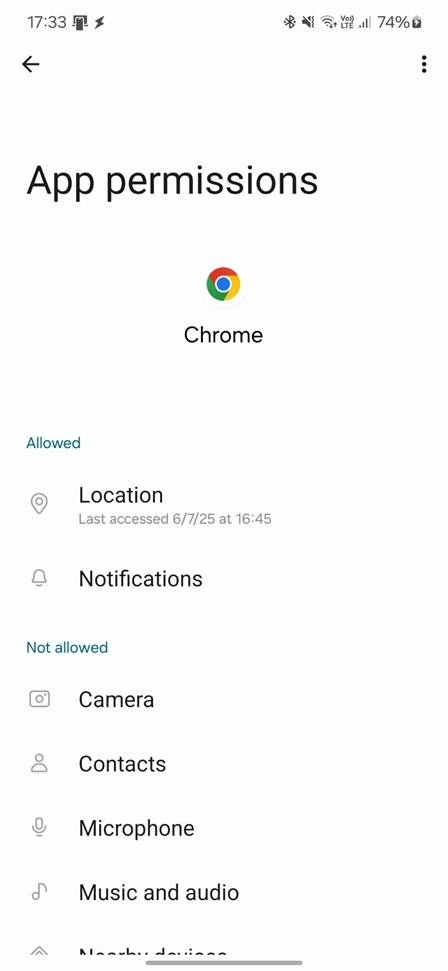

- Revise as permissões do navegador: verifique e desative regularmente as permissões do navegador que você não usa ativamente ou nas quais não confia . Especificamente, esteja atento a quais sites têm acesso à sua localização.

- Entenda as táticas de engenharia social: reconheça que os invasores geralmente criam iscas convincentes que parecem naturais e inofensivas, projetadas para induzi-lo a conceder permissões ou fornecer informações.

- Priorize a privacidade: esteja ciente de que, mesmo que você não conceda permissão explícita de localização, um site malicioso ainda poderá coletar outras informações do dispositivo, como seu endereço IP, sistema operacional e detalhes do navegador.

Conclusão

A ferramenta Seeker ilustra a facilidade com que a localização precisa de um smartphone e outras informações do dispositivo podem ser obtidas por meio de engenharia social , simplesmente abrindo um link pelo alvo. A facilidade de configuração, mesmo em um smartphone usando terminais como Termux ou Nethunter, a torna acessível. Se a permissão de localização de um navegador já estiver habilitada para o site ou em geral, a localização pode ser capturada automaticamente sem avisos adicionais. Portanto, a prevenção é crucial . Sempre tenha cuidado ao encontrar links desconhecidos e crie o hábito de desabilitar as permissões do navegador que você realmente não usa ou não precisa .

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário