Compartilhe

- Gerar link

- X

- Outros aplicativos

Ferramentas Recomendadas para Google Dorks e OSINT

Ferramentas Recomendadas para Google Dorks e OSINT

[Artigo atualizado em 8 de novembro de 2022]

Você já usou o Google Dorks hoje? Se você pesquisou uma palavra entre aspas ou combinou dois termos com AND, a resposta é sim.

Os dorks do Google são operadores de pesquisa avançados que permitem que você direcione melhor sua pesquisa.

Eles podem até mesmo identificar vulnerabilidades e fortalecer sua segurança. Vamos ver como.

O que são os Google Dorks?

O uso de Google Dorks , também chamado de Google Hacking ou Google Dorking , é uma técnica que utiliza o mecanismo de busca Google para encontrar informações específicas. O Google Dorking consiste em utilizar operadores de busca para melhor direcionar as informações pesquisadas.

Ao contrário do que o apelido Google hacking sugere, a ideia não é “hackear” o Google, mas explorar suas capacidades de rastreamento e indexação para recuperar dados públicos que não são tão visíveis.

O Google é, na verdade, um mecanismo de busca que indexa continuamente tudo o que vê na Internet… incluindo elementos sensíveis ou estratégicos do ponto de vista da segurança.

Usar o Google Hacking é legal, pois envolve o uso de um mecanismo de busca com filtros. Você pode manipular essas consultas avançadas para verificar seus sites ou dados pessoais sem se preocupar.

Mas explorar os resultados obtidos com o objetivo de atacar um alvo é ilegal.

Quais são os Google Dorks mais usados?

Os dorks do Google são inseridos diretamente no Google, como em uma pesquisa clássica. A sintaxe é operador:valor, por exemplo, cache:vaadata.comretornará o cache do site vaadata.com.

Os principais operadores são:

site:<target-website.com>– as pesquisas serão limitadas ao site fornecidocache:<target-website.com>– fornece a versão em cache do siteafter:<date>– exibe resultados indexados após uma data específicafiletype:<file extension>ouext:<file extension>– foca no tipo de arquivo solicitadoinurl:<researched term>– URLs contendo este termo serão retornadasallinurl:<various terms>– URLs contendo todos esses termos serão retornadasintitle:<several different terms>– as páginas que contêm este termo no título serão recuperadasallintitle:< several different terms>– as páginas que contêm todos esses termos em seu título serão recuperadasintxt:<researched term>– pesquisar o texto fornecido em qualquer lugar da página (útil com outros operadores, caso contrário, é o equivalente a uma pesquisa clássica do Google)

Os operadores podem ser combinados para buscas ainda mais precisas. Por exemplo:

filetype:xls inurl:"email" site:target-website.cominurl:admin site:target-website.comintitle:"2022" ("Income statement" | "Profit & Loss Statement" | "P&L") filetype:pdf site:target-website.cominurl:github.com filename:database intxt:target-website.cominurl:gitlab.com secret.yaml | credentials.xml intxt:sitesite:drive.google.com <target>site:target-website.com ext:php- …

O mesmo princípio de busca com operadores se aplica a outros sites. Dependendo do seu alvo, você pode continuar sua exploração no Twitter, Github, Pastedin...

Você pode contar com esta ótima lista de nerds do Google que pode ser usada como inspiração durante uma auditoria de segurança ou como recompensa por bugs.

Exemplos de erros do Google que levaram à descoberta de falhas de segurança

Descobrindo documentos sensíveis em um site de comércio eletrônico com:site:target

Durante um teste de penetração em um site de comércio eletrônico, detectamos falhas em site:<target>algumas URLs que não deveriam ter sido indexadas. Essas páginas nos permitiram recuperar documentos confidenciais aos quais um usuário externo não deveria ter acesso.

O interessante é que outras ferramentas de fuzzing ou descoberta não teriam encontrado essas URLs, pois elas eram compostas de uma longa parte aleatória.

Descobrindo formulários de contato comsite:support.google.com inurl:/contact/

Um caçador de bugs, Rio, explica como se aproveitou do Google Dorking para descobrir formulários de contato e explorar uma falha XSS oculta. Seu artigo fornece mais detalhes.

Descobrindo arquivos PHP indexados comsite:.cible.com ext:php

Um teste clássico ao executar um pentest em vários subdomínios é verificar se há arquivos com a extensão .php. Arquivos .php, quando expostos, frequentemente contêm código desenvolvido internamente sem o uso de um framework. Encontramos vulnerabilidades (como injeção de SQL) em arquivos PHP indexados em diversas ocasiões. Colocar um ponto antes do nome de domínio no siteoperador permite que a busca seja realizada em todos os subdomínios de target.com. Também é possível procurar outros tipos de arquivos indexados, como xml, txt, docx...

Usando o Google Dorks para identificar e reduzir sua superfície de ataque

Durante um pentest, o Google Dorking permite descobrir informações que permitem ir mais longe e realizar mais testes.

Mas também usamos essa técnica durante a fase de reconhecimento (a fase inicial de qualquer teste de penetração) e especialmente durante auditorias de reconhecimento .

Podemos encontrar arquivos, listas de e-mail, senhas, servidores abertos, chaves SSH, etc. Na maioria das vezes, são vulnerabilidades que divulgam dados técnicos ou sensíveis.

Identificar essas informações permite que você conheça sua superfície de ataque e reduza-a , limpando ou excluindo os elementos que não deveriam ser públicos.

Os invasores também recorrem ao Google Hacking quando desejam, por exemplo, explorar uma falha conhecida (CVE) em uma tecnologia específica. Os especialistas do Google podem permitir que eles obtenham uma lista de sites potencialmente vulneráveis a CVE.

Eles também podem usá-los para coletar e-mails em preparação para campanhas de phishing não direcionadas.

Usando o Google Dorking para prevenir ataques de engenharia social

Os invasores estão explorando cada vez mais a engenharia social em seus ataques cibernéticos e estão visando principalmente pessoas estratégicas em uma empresa.

É interessante pesquisar os elementos que podem ser encontrados quando o Google hackeia pessoas frequentemente alvos desses ataques (principalmente funções administrativas, financeiras, de TI e gerenciais).

Na verdade, qualquer informação pode ser usada para criar um pretexto ou dar credibilidade a uma abordagem incomum. Por exemplo, um suposto clube esportivo pode solicitar uma entrevista para discutir patrocínio, com base no interesse do alvo no esporte. O e-mail conterá um anexo ou um link malicioso, que o alvo ficará mais tentado a abrir.

Os nerds do Google podem ajudar você a verificar quais dados estão disponíveis on-line, removê-los (quando possível) ou invalidá-los.

Pesquisando informações pessoais

A primeira pesquisa é muito simples, mas pode revelar muitas informações: nome e sobrenome. Dados pessoais, como e-mails, endereços postais, pseudônimos, dados bancários, etc., às vezes são indexados. Você também pode verificar se essas informações pessoais não são mencionadas em nenhum lugar, procurando diretamente por um endereço de e-mail ou número de telefone.

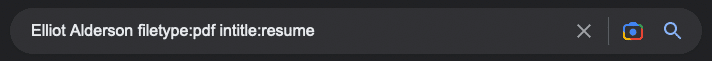

Você pode então direcionar os arquivos, com consultas como:

first name filetype:pdf intitle:resumefirstname filetype:pdf title:invoice- …

Os tipos de arquivo relevantes para navegar geralmente são: pdf, doc, docx, xml, xls, ppt e rtf.

No entanto, tome cuidado para não inserir informações muito sensíveis (como senha ou ID bancário). Embora o Google não indexe sua pesquisa, ela é enviada aos servidores e, portanto, potencialmente gravada. Além disso, você nunca estará a salvo de uma pessoa mal-intencionada interceptando seu tráfego.

Investigando fotos e procurando perfis falsos

Outro ângulo a ser observado é a falsificação de imagens, por exemplo, para criar um perfil falso. O Google Imagens tem um recurso muito interessante, que permite pesquisar páginas que usam uma imagem específica.

Ao clicar no ícone da câmera no final da barra de pesquisa, você pode enviar uma foto que seja usada em uma rede social ou publicada em uma notícia e verificar os diferentes sites onde ela aparece.

Dessa forma, você pode descobrir páginas sobre as pessoas que deseja proteger e se as fotos delas estão sendo falsificadas para criar artigos ou perfis falsos.

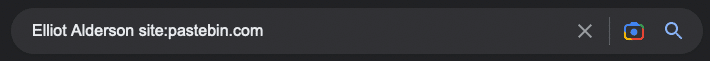

Após um vazamento de dados, verificar se as informações foram comprometidas

Por fim, às vezes, dados vazam durante um ataque cibernético ou um problema técnico. Quando um site é hackeado, é comum que os dados roubados sejam publicados na internet, por exemplo, no pastebin.com.

Uma boa prática é verificar se nenhuma informação sobre as pessoas cuja exposição você deseja limitar está acessível nesta plataforma, por exemplo, com uma consulta

name first name site:pastebin.com

O que fazer se você encontrar dados expostos on-line?

Se você descobrir elementos que devem ser privados, exclua-os o máximo possível nas configurações da conta. Se os dados forem publicados por terceiros (redes sociais, blog, site, etc.), solicite a exclusão.

Caso o responsável pelo site não responda, você pode exercer o direito de remover suas informações pessoais dos mecanismos de busca. A privacidade é um motivo válido para solicitar a remoção de dados pessoais.

Se você encontrar uma senha ou informações bancárias atuais, tome medidas o mais rápido possível para torná-las inutilizáveis.

Protegendo-se contra vazamento de dados por meio de idiotas do Google

O primeiro passo é usar um arquivo robots.txt configurado corretamente para impedir que robôs indexem determinadas áreas do site, determinados arquivos ou extensões de arquivo. Em geral, a indexação do site deve ser limitada a conteúdo público, como páginas principais ou artigos. Para isso, recomendamos seguir a documentação oficial .

Varreduras de vulnerabilidade podem ser usadas regularmente. A maioria das varreduras testa os dorks mais comuns do Google.

Por fim, não hesite em fazer você mesmo o Google Dorking para verificar se os invasores não conseguem recuperar informações confidenciais.

Agora você conhece os princípios básicos do hacking do Google. Com os poucos operadores fornecidos aqui e um pouco de imaginação, você pode criar uma infinidade de consultas que podem gerar cada vez mais resultados.

Google Dorks (Técnica/Script)

Uso direto dos operadores avançados do Google para encontrar dados expostos, arquivos sensíveis, diretórios abertos, páginas não indexadas, e informações sobre vulnerabilidades.

Exemplos de comandos:

intitle:"index of" passwdfiletype:pdf site:gov.br "relatório"inurl:login ext:phpallintext:"senha" site:edu.br

Recon-ng

Framework modular para automatizar coleta de dados OSINT, incluindo módulos para Google Dorking.

Interface CLI poderosa, permite integração com APIs, e customização de dorks e consultas.

theHarvester

Ferramenta para coleta de e-mails, subdomínios, hosts, e IPs, usando motores de busca e bases públicas, incluindo Google com dorks.

SpiderFoot

Automação para coleta de dados OSINT com suporte a dorks para buscar informações em diversas fontes simultaneamente, incluindo análise e visualização.

Maltego

Plataforma de visualização para transformar resultados de dorks e outras buscas em grafos relacionais entre entidades como pessoas, domínios, e IPs.

Shodan

Busca focada em ativos de rede expostos, que pode complementar o uso de dorks para encontrar servidores vulneráveis e dispositivos IoT expostos.

ExifTool

Para análise de metadados em arquivos encontrados via dorks, como imagens, documentos, PDFs, revelando informações ocultas.

GitHub Repositórios OSINT com Scripts de Dorking

Muitos repositórios públicos trazem coleções de dorks já testados, scripts para automatizar buscas Google avançadas, como o osint-brazuca.

Principais Operadores Google Dorks para OSINT

intitle:— Busca palavras específicas no título da página.inurl:— Busca termos na URL do site.intext:— Busca palavras no corpo do texto da página.filetype:ouext:— Busca arquivos de um tipo específico (pdf, xls, doc, txt, etc.).site:— Restringe a busca para um domínio específico, útil para alvos nacionais (.br), governamentais (.gov.br), educacionais (.edu.br), etc.allintext:— Busca todas as palavras especificadas no corpo do texto da página.cache:— Exibe a versão em cache da página no Google.related:— Mostra sites relacionados a uma URL específica.link:— Exibe páginas que linkam para a URL especificada.

Exemplos Avançados de Google Dorks OSINT

Busca por diretórios abertos:

intitle:"index of" site:gov.brArquivos sensíveis expostos:

filetype:xls site:gov.br "senha"Páginas com formulários de login abertos:

inurl:login ext:phpDados privados em PDFs:

filetype:pdf intext:"confidencial" site:empresa.com.brListagem de backups e arquivos antigos:

intitle:"backup" ext:zip

Scripts e Automação para Google Dorks

Scripts Python que usam requests e BeautifulSoup para automatizar buscas Google com várias dorks sequenciais, coletando resultados e armazenando para análise.

Ferramentas CLI que integram dorks e cruzamento de dados (exemplo: Recon-ng com seus módulos).

Uso de APIs como Google Custom Search para realizar buscas programáticas e evitar bloqueios automáticos do Google.

Links Úteis e Repositórios com Dorks e Ferramentas OSINT

Blog OSINTBrasil com dicas e caixa para pesquisa: https://osintbrasil.blogspot.com

Artigo detalhado sobre técnicas com Google Dorks e operadores lógicos: https://danieldonda.com/tecnicas-de-osint-com-google-dorks-e-operadores-logicos/

Tutorial rápido no YouTube com Google Dorks: https://www.youtube.com/watch?v=uuh5ActJxRA

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário