Compartilhe

- Gerar link

- X

- Outros aplicativos

Novo ataque ChoiceJacking permite que carregadores maliciosos roubem dados de telefones.

Novo ataque ChoiceJacking permite que carregadores maliciosos roubem dados de telefones.

Há cerca de uma década, a Apple e o Google começaram a atualizar o iOS e o Android, respectivamente, para torná-los menos suscetíveis ao "juice jacking", uma forma de ataque que pode roubar dados secretamente ou executar códigos maliciosos quando os usuários conectam seus celulares a um hardware de carregamento específico. Agora, pesquisadores revelam que, há anos, as medidas de mitigação sofrem de uma falha fundamental que as torna fáceis de contornar.

O termo "Juice Jacking" foi cunhado em um artigo de 2011 no KrebsOnSecurity, que detalhava um ataque demonstrado em uma conferência de segurança da Defcon na época. O Juice Jacking funciona equipando um carregador com hardware oculto que pode acessar arquivos e outros recursos internos dos telefones, da mesma forma que um computador pode quando um usuário o conecta ao telefone.

Um invasor então disponibilizava os carregadores em aeroportos, shoppings ou outros locais públicos para uso por pessoas que buscavam recarregar baterias descarregadas. Embora o carregador aparentemente apenas fornecesse energia para o telefone, ele também baixava arquivos secretamente ou executava códigos maliciosos no dispositivo em segundo plano. A partir de 2012, tanto a Apple quanto o Google tentaram mitigar a ameaça exigindo que os usuários clicassem em um botão de confirmação em seus telefones antes que um computador — ou um computador disfarçado de carregador — pudesse acessar arquivos ou executar códigos no telefone.

A lógica por trás da mitigação estava enraizada em uma parte fundamental do protocolo USB que, no jargão da especificação, determina que uma porta USB pode facilitar um dispositivo "host" ou um dispositivo "periférico" a qualquer momento, mas não ambos. No contexto dos telefones, isso significava que eles poderiam:

- Hospede o dispositivo na outra extremidade do cabo USB — por exemplo, se um usuário conectar um pen drive ou teclado. Nesse cenário, o telefone é o host que tem acesso aos componentes internos do pen drive, teclado ou outro dispositivo periférico.

- Atua como um dispositivo periférico hospedado por um computador ou carregador malicioso, que no paradigma USB é um host que tem acesso ao sistema do telefone.

Um estado alarmante de segurança USB

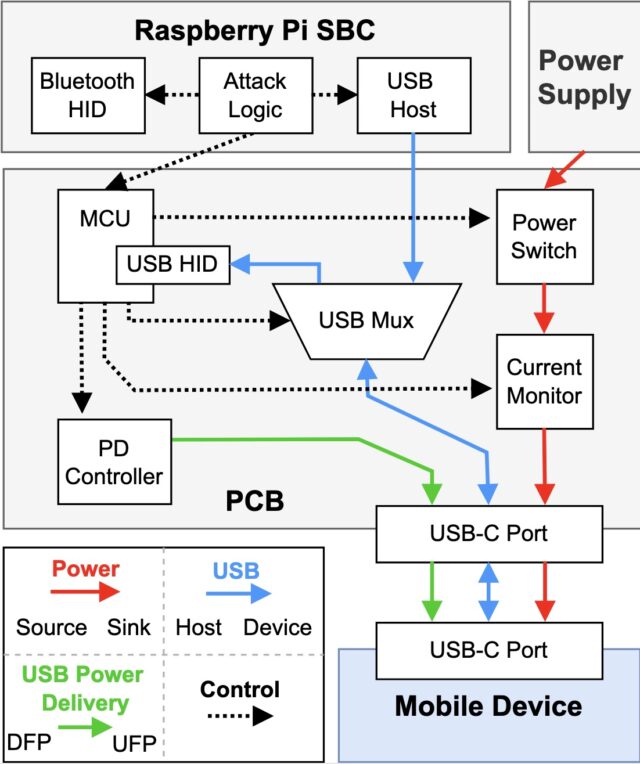

Pesquisadores da Universidade de Tecnologia de Graz, na Áustria, fizeram recentemente uma descoberta que mina completamente a premissa por trás da contramedida: eles se baseiam na suposição de que hosts USB não podem injetar dados que aprovem autonomamente o prompt de confirmação. Dada a restrição contra um dispositivo USB atuar simultaneamente como host e periférico, a premissa parecia sólida. Os modelos de confiança incorporados tanto no iOS quanto no Android, no entanto, apresentam brechas que podem ser exploradas para anular as proteções. Os pesquisadores então desenvolveram o ChoiceJacking, o primeiro ataque conhecido a anular as mitigações do juice-jacking.

“Observamos que essas mitigações pressupõem que um invasor não pode injetar eventos de entrada ao estabelecer uma conexão de dados”, escreveram os pesquisadores em um artigo com apresentação prevista para agosto no Simpósio de Segurança Usenix, em Seattle. “No entanto, demonstramos que essa suposição não se aplica na prática.”

Os pesquisadores continuaram:

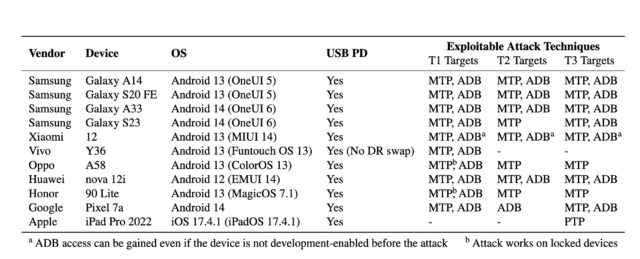

Apresentamos um princípio de ataque independente de plataforma e três técnicas de ataque concretas para Android e iOS que permitem que um carregador malicioso falsifique de forma autônoma a entrada do usuário para habilitar sua própria conexão de dados. Nossa avaliação, utilizando um design personalizado de carregador malicioso barato, revela um estado alarmante da segurança USB em plataformas móveis. Apesar das personalizações dos fornecedores em pilhas USB, os ataques ChoiceJacking obtêm acesso a arquivos confidenciais do usuário (fotos, documentos, dados de aplicativos) em todos os dispositivos testados de 8 fornecedores, incluindo os 6 maiores em participação de mercado.

Em resposta às descobertas, a Apple atualizou as caixas de diálogo de confirmação no lançamento do iOS/iPadOS 18.4 no mês passado para exigir a autenticação do usuário na forma de um PIN ou senha. Enquanto os pesquisadores investigavam os ataques ChoiceJacking no ano passado, o Google atualizou sua confirmação de forma independente com o lançamento da versão 15 em novembro. Os pesquisadores afirmam que a nova mitigação funciona conforme o esperado em dispositivos Apple e Android totalmente atualizados. Dada a fragmentação do ecossistema Android, no entanto, muitos dispositivos Android permanecem vulneráveis.

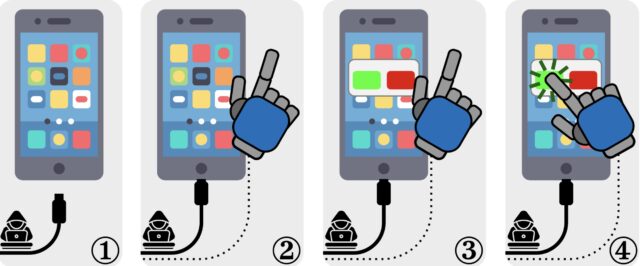

Todas as três técnicas de ChoiceJacking anulam as mitigações originais de juice-jacking do Android. Uma delas também funciona contra essas defesas em dispositivos Apple. Em todas as três, o carregador atua como um host USB para acionar o prompt de confirmação no telefone alvo.

Os ataques exploram então várias fragilidades no sistema operacional que permitem ao carregador injetar autonomamente "eventos de entrada" que podem inserir texto ou clicar em botões apresentados em prompts de tela, como se o usuário tivesse feito isso diretamente no telefone. Em todos os três, o carregador eventualmente obtém dois canais conceituais para o telefone: (1) um canal de entrada que permite falsificar o consentimento do usuário e (2) uma conexão de acesso a arquivos que pode roubar arquivos.

É um teclado, é um host, é ambos

Na variante ChoiceJacking, que supera as mitigações de juice-jacking criadas pela Apple e pelo Google, o carregador começa como um teclado USB ou um dispositivo periférico similar. Ele envia entradas de teclado via USB que invocam pressionamentos de teclas simples, como seta para cima ou para baixo, mas também combinações de teclas mais complexas que acionam configurações ou abrem uma barra de status.

A entrada estabelece uma conexão Bluetooth com um segundo teclado miniaturizado escondido dentro do carregador malicioso. O carregador então usa o USB Power Delivery , um padrão disponível em conectores USB-C que permite que dispositivos forneçam ou recebam energia de ou para outro dispositivo, dependendo das mensagens trocadas, um processo conhecido como Troca de Função de Dados USB PD.

Com o carregador agora atuando como host, ele aciona o diálogo de consentimento de acesso ao arquivo. Ao mesmo tempo, o carregador ainda mantém sua função como um dispositivo periférico que atua como um teclado Bluetooth que aprova o diálogo de consentimento de acesso ao arquivo.

As etapas completas do ataque, fornecidas no artigo da Usenix, são:

1. O dispositivo da vítima está conectado ao carregador malicioso. A tela do dispositivo está desbloqueada.

2. Em um momento adequado, o carregador executa uma Troca de Função de Dados (DR) USB PD. O dispositivo móvel agora atua como um host USB, o carregador atua como um dispositivo de entrada USB.

3. O carregador gera uma entrada para garantir que o BT esteja habilitado.

4. O carregador navega para a tela de emparelhamento BT nas configurações do sistema para tornar o dispositivo móvel detectável.

5. O carregador começa a anunciar como um dispositivo de entrada BT.

6. Ao escanear constantemente por novos dispositivos Bluetooth detectáveis, o carregador identifica o endereço do dispositivo BT do dispositivo móvel e inicia o emparelhamento.

7. Por meio do dispositivo de entrada USB, o carregador aceita a caixa de diálogo de emparelhamento Sim/Não que aparece no dispositivo móvel. O dispositivo de entrada Bluetooth agora está conectado.

8. O carregador envia outra Troca de DR USB PD. Agora ele é o host USB e o dispositivo móvel é o dispositivo USB.

9. Como host USB, o carregador inicia uma conexão de dados.

10. Através do dispositivo de entrada Bluetooth, o carregador confirma sua própria conexão de dados no dispositivo móvel.

Essa técnica funciona contra todos os 11 modelos de telefone testados, exceto um. O último foi um dispositivo Android com o Vivo Funtouch OS, que não oferece suporte total ao protocolo USB PD. Os ataques contra os 10 modelos restantes levam de 25 a 30 segundos para estabelecer o pareamento Bluetooth, dependendo do modelo de telefone hackeado. O invasor obtém acesso de leitura e gravação aos arquivos armazenados no dispositivo enquanto ele permanecer conectado ao carregador.

Mais duas maneiras de hackear o Android

Os outros dois membros da família ChoiceJacking funcionam apenas contra as mitigações contra juice jacking que o Google implementou no Android. No primeiro, o carregador malicioso invoca o Android Open Access Protocol , que permite que um host USB atue como um dispositivo de entrada quando o host envia uma mensagem especial que o coloca no modo acessório.

O protocolo determina especificamente que, enquanto estiver no modo acessório, um host USB não pode mais responder a outras interfaces USB, como o Protocolo de Transferência de Imagens para transferência de fotos e vídeos e o Protocolo de Transferência de Mídia, que permite a transferência de arquivos em outros formatos. Apesar da restrição, todos os dispositivos Android testados violaram a especificação ao aceitar mensagens AOAP enviadas, mesmo quando o host USB não havia sido colocado no modo acessório. O carregador pode explorar essa falha de implementação para concluir de forma autônoma as confirmações necessárias do usuário.

A técnica ChoiceJacking restante explora uma condição de corrida no despachador de entrada do Android, inundando-o com uma sequência especialmente criada de eventos de entrada. O despachador coloca cada evento em uma fila e os processa um por um. O despachador aguarda que todos os eventos de entrada anteriores sejam totalmente processados antes de agir sobre um novo.

“Isso significa que um único processo que executa uma lógica excessivamente complexa em seu principal manipulador de eventos atrasará o despacho de eventos para todos os outros processos ou manipuladores de eventos globais”, explicaram os pesquisadores.

Eles continuaram observando: “Um carregador malicioso pode explorar isso iniciando como um periférico USB e inundando a fila de eventos com uma sequência especialmente criada de eventos-chave. Em seguida, ele alterna sua interface USB para atuar como um host USB enquanto o dispositivo da vítima ainda está ocupado despachando os eventos do invasor. Esses eventos, portanto, aceitam solicitações do usuário para confirmar a conexão de dados com o carregador malicioso.”

O artigo da Usenix fornece a seguinte matriz mostrando quais dispositivos testados na pesquisa são vulneráveis a quais ataques.

Conveniência do usuário em vez de segurança

Em um e-mail, os pesquisadores afirmaram que as correções fornecidas pela Apple e pelo Google neutralizaram com sucesso os ataques de ChoiceJacking em iPhones, iPads e dispositivos Pixel. No entanto, muitos dispositivos Android de outros fabricantes permanecem vulneráveis, pois ainda não atualizaram seus dispositivos para o Android 15. Outros dispositivos Android — principalmente os da Samsung que executam a interface de software One UI 7 — não implementam o novo requisito de autenticação, mesmo quando executados no Android 15. A omissão deixa esses modelos vulneráveis ao ChoiceJacking. Em um e-mail, o autor principal do artigo, Florian Draschbacher, escreveu:

Portanto, o ataque ainda pode ser explorado em muitos dispositivos, embora tenhamos informado os fabricantes há cerca de um ano e eles tenham reconhecido o problema. A razão para essa reação lenta é provavelmente que o ChoiceJacking não explora simplesmente um erro de programação. Em vez disso, o problema está mais profundamente enraizado no modelo de confiança USB dos sistemas operacionais móveis. Mudanças nesse sentido têm um impacto negativo na experiência do usuário, e é por isso que os fabricantes estão hesitantes. [Isso] significa que, para habilitar o acesso a arquivos via USB, o usuário não precisa simplesmente tocar em SIM em uma caixa de diálogo, mas também precisa apresentar seu PIN de desbloqueio/impressão digital/rosto. Isso inevitavelmente torna o processo mais lento.

A maior ameaça representada pelo ChoiceJacking é para dispositivos Android que foram configurados para habilitar a depuração USB. Desenvolvedores costumam ativar essa opção para solucionar problemas com seus aplicativos, mas muitos não desenvolvedores a ativam para instalar aplicativos de seus computadores, fazer root em seus dispositivos para instalar um sistema operacional diferente, transferir dados entre dispositivos e recuperar telefones bloqueados. Para ativá-la, o usuário precisa ativar um botão em Configurações > Sistema > Opções do desenvolvedor.

Se um telefone tiver a Depuração USB ativada, o ChoiceJacking pode obter acesso ao shell por meio do Android Debug Bridge. A partir daí, um invasor pode instalar aplicativos, acessar o sistema de arquivos e executar arquivos binários maliciosos. O nível de acesso pelo Modo de Depuração do Android é muito maior do que pelo Picture Transfer Protocol e Media Transfer Protocol, que permitem apenas acesso de leitura e gravação aos arquivos do sistema.

As vulnerabilidades são rastreadas como:

- CVE-2025-24193 (Apple)

- CVE-2024-43085 (Google)

- CVE-2024-20900 (Samsung)

- CVE-2024-54096 (Huawei)

Um porta-voz do Google confirmou que as falhas foram corrigidas no Android 15, mas não se pronunciou sobre a base de dispositivos Android de outros fabricantes, que não suportam o novo sistema operacional ou o novo requisito de autenticação que ele possibilita. A Apple não quis comentar para esta publicação.

A notícia de que ataques do tipo juice jacking são novamente possíveis em alguns dispositivos Android e iPhones desatualizados provavelmente dará novo fôlego aos constantes alertas de autoridades federais, especialistas em tecnologia, veículos de notícias e agências governamentais locais e estaduais para que usuários de celulares evitem estações de carregamento públicas. Cabos especiais que desconectam o acesso a dados continuam sendo uma solução viável, mas os pesquisadores observaram que "bloqueadores de dados também interferem nos

esquemas modernos de negociação de energia, degradando assim a velocidade de carregamento".

Como relatei em 2023, esses alertas são, em sua maioria, alarmistas , e o advento do ChoiceJacking pouco muda isso, visto que não há casos documentados de ataques desse tipo na prática. Dito isso, quem usa dispositivos Android que não suportam o novo requisito de autenticação do Google pode querer evitar cobranças públicas.

Comentários

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

E, como o artigo aponta, esse ataque nunca foi detectado em campo.

O uso mais provável desse exploit? Provavelmente algo como uma empregada malvada trocando o carregador que um alvo de alto valor deixou em seu quarto de hotel (tendo prudentemente levado o dispositivo real com ela).

Acabei comprando um testador de cabos para poder classificar meus cabos USB-C de aparência idêntica nos quatro tipos diferentes que eu havia acumulado. O USB se tornou uma bagunça hostil ao usuário. Os cabos deveriam pelo menos ser etiquetados com o tipo que deveriam ser.

Concordo com mmiller7:

Comprei um carregador de viagem compacto com 3 entradas USB-C e suporte para USB-PD, de uma marca confiável. Uso-o em viagens. Com uma única entrada, consigo carregar o celular e o tablet, além de prolongar a duração da bateria do laptop. Sem risco de picos de energia ou curtos-circuitos danificarem os dispositivos.