- Contente

- Conclusão

O que é Data Carving?

A escultura de dados é uma técnica forense empregada para recuperar dados de armazenamento digital sem depender de metadados do sistema de arquivos. Esse método é crucial na perícia forense digital para revelar evidências em espaço em disco não alocado, onde as estruturas dos arquivos estão ausentes.

1. Cenários onde o Data Carving é essencial

O corte de dados é muito útil em diversas situações, como recuperar arquivos de "espaço não alocado", onde arquivos perdidos ficam temporariamente, e recuperar dados de unidades danificadas ou formatadas. Essa habilidade é necessária para reunir informações que podem ser importantes para investigações legais e ilegais.

2. Desafios na Escultura de Dados

O fatiamento de dados tem muitas vantagens, mas também apresenta muitos problemas. Como não há informações sobre o sistema de arquivos, os dados precisam ser reconhecidos apenas pelas impressões digitais de seu conteúdo, o que pode significar que os arquivos são recuperados apenas parcialmente ou estão danificados. O processo também consome muita energia do computador e requer ferramentas complexas que possam diferenciar os tipos de arquivo e garantir que os dados restaurados estejam corretos.

As 5 principais ferramentas de escultura de dados

Na forense digital , a escultura de dados é um processo crucial usado para recuperar dados de dispositivos de armazenamento quando os metadados do sistema de arquivos estão ausentes ou danificados. As ferramentas certas para escultura de dados podem fazer a diferença entre o sucesso e o fracasso em uma investigação. A seguir, exploramos cinco das melhores ferramentas que podem ajudar especialistas forenses a recuperar arquivos perdidos ou excluídos com eficiência.

Ferramenta 1: Autópsia

O Autopsy é uma plataforma de análise forense digital de código aberto, conhecida por sua facilidade de uso e por suas robustas ferramentas de hacking de dados . O Autopsy permite que analistas forenses recuperem arquivos que foram excluídos, ocultados ou mascarados. Ele faz isso analisando os vestígios digitais deixados após a exclusão de um arquivo.

Uma das melhores coisas sobre o Autopsy é que ele pode facilmente criar arquivos a partir de um espaço vazio. Em outras palavras, ele pode recuperar arquivos mesmo que as informações do sistema de arquivos tenham sido perdidas. O Autopsy pode recuperar diversos tipos de arquivos, de documentos de texto a arquivos de vídeo, graças às suas ferramentas de corte de dados integradas. Isso o torna uma ferramenta essencial para análise forense de dados. O Autopsy é frequentemente usado por especialistas forenses para encontrar provas digitais que, de outra forma, estariam ocultas.

A autópsia pode recuperar dados perdidos, mas também pode fazer muito mais, como percorrer sistemas de arquivos, analisar informações de arquivos e até mesmo criar cronogramas. Graças a esses recursos, ela funciona especialmente bem em casos de perícia digital que exigem a recuperação de uma grande quantidade de dados.

Ferramenta 2: Mais importante

Outra ótima ferramenta de corte de dados é o Foremost. Ele é de código aberto e pode recuperar dados de diversos sistemas de arquivos. O Foremost é um programa criado para recuperar arquivos de imagens brutas de disco. Foi desenvolvido inicialmente para o Escritório de Investigações Especiais da Força Aérea dos EUA. Este programa procura padrões de cabeçalho, rodapé e estrutura de dados em dados binários para descobrir que tipo de arquivo é.

O que torna o Foremost particularmente útil na análise de dados em forense digital é sua capacidade de recuperar arquivos de sistemas de arquivos corrompidos. Mesmo que um dispositivo de armazenamento tenha sido danificado ou formatado, o Foremost ainda consegue encontrar vestígios de arquivos com base em sua estrutura interna. Esse processo é altamente eficaz para recuperar documentos, imagens e outros tipos de arquivos que foram excluídos ou perdidos devido a danos no disco.

O Foremost é muito flexível, permitindo que pesquisadores forenses adicionem determinados tipos de arquivos ao processo de recuperação. É uma das ferramentas mais importantes em perícia digital, pois pode ser usada de diversas maneiras para recuperar dados de dispositivos que foram hackeados.

Ferramenta 3: SalvationDATA

A SalvationDATA é referência em forense digital e possui uma ampla gama de ferramentas especialmente eficazes para recuperação e edição de dados. Suas ferramentas mais importantes, DRS (Sistema de Recuperação de Dados) e DBF (Forense de Banco de Dados), são necessárias para lidar com situações difíceis de recuperação de dados. O DRS é famoso por ser capaz de recuperar dados de dispositivos de armazenamento que foram gravemente danificados, excluídos ou danificados. Entre em contato para obter um teste gratuito agora mesmo!

Ao contrário das ferramentas tradicionais de escultura de dados, o DRS não depende de metadados do sistema de arquivos, o que o torna ideal para casos forenses em que o sistema de arquivos foi adulterado ou corrompido. Esta ferramenta se destaca em situações em que arquivos foram apagados deliberadamente, como em investigações criminais em que o suspeito tentou apagar evidências. O recurso de recuperação de alta velocidade torna o DRS uma das ferramentas mais rápidas do mercado, garantindo resultados rápidos em casos forenses urgentes.

O DBF , por outro lado, é especialista em recuperar dados de sistemas computacionais. Esta ferramenta possui recursos que permitem que especialistas forenses realizem análises forenses de dados em bancos de dados. Isso facilita a obtenção de dados úteis de sistemas que foram hackeados. Obter dados de bancos de dados geralmente é um processo complexo chamado "data carving". O DBF torna esse trabalho mais fácil e rápido, mantendo alta precisão.

Por funcionar rapidamente e poder lidar com uma variedade de arquivos de evidências digitais, o SalvationDATA se tornou a resposta escolhida por especialistas forenses do mundo todo.

Ferramenta 4: PhotoRec

O PhotoRec é um programa poderoso que pode recuperar arquivos perdidos de diversos tipos de mídia. O PhotoRec é ótimo para recuperar arquivos multimídia, como o nome sugere, mas não é bom apenas para recuperar fotos. Ele funciona com mais de 480 tipos de arquivo, o que o torna uma das ferramentas de corte de dados mais adaptáveis do mercado.

Ao contrário de outras ferramentas, o PhotoRec ignora completamente o sistema de arquivos, concentrando-se apenas nos dados subjacentes. Essa abordagem é crucial em investigações forenses, especialmente ao lidar com sistemas de arquivos danificados ou corrompidos, onde as ferramentas de recuperação tradicionais falham. As ferramentas gratuitas de escultura de dados do PhotoRec podem recuperar arquivos de câmeras digitais, discos rígidos, CDs e até mesmo cartões de memória.

O que diferencia o PhotoRec é sua taxa de sucesso em cenários desafiadores. Ele tem sido amplamente elogiado por sua capacidade de recuperar arquivos multimídia excluídos ou perdidos de dispositivos onde a recuperação de dados seria impossível de outra forma. Por exemplo, especialistas forenses usam o PhotoRec para recuperar evidências digitais de cartões SD que foram fisicamente danificados ou formatados, garantindo que nenhuma evidência crítica seja perdida.

Com sua natureza de código aberto, o PhotoRec é uma ferramenta inestimável para profissionais forenses que precisam de soluções de escultura de dados confiáveis, rápidas e eficazes em uma ampla gama de investigações.

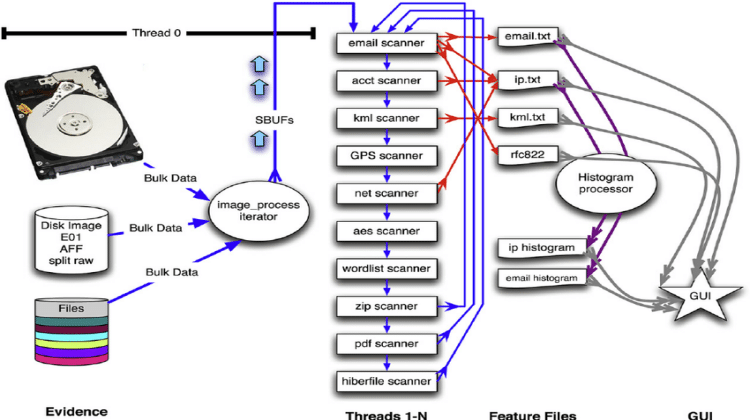

Ferramenta 5: Extrator em massa

O Bulk Extractor é um programa robusto que pode extrair dados e informações úteis de arquivos digitais. Ele lê rapidamente toda a imagem do disco, procurando padrões de dados e extraindo informações úteis deles. Isso o diferencia de outras ferramentas de corte de dados que se concentram apenas na recuperação de determinados tipos de arquivo.

O diferencial do Bulk Extractor é que ele pode analisar grandes conjuntos de dados de forma rápida e eficiente. Ele funciona analisando imagens brutas de disco, analisando o espaço livre e obtendo detalhes importantes como endereços de e-mail, URLs, números de cartão de crédito e outras informações que podem ser usadas para identificar uma pessoa. Por isso, é frequentemente usado em casos criminais complexos, onde o tempo é crucial.

A abordagem do Bulk Extractor para a extração de dados é única, pois não requer a presença de um sistema de arquivos para recuperar dados significativos. Em vez disso, ele identifica e extrai padrões de dados diretamente dos dados binários. Esse recurso é particularmente útil em análises forenses corporativas, onde grandes quantidades de dados precisam ser analisadas para encontrar vestígios de informações específicas que podem estar enterradas profundamente no sistema.

Além de sua capacidade de recuperar arquivos, o Bulk Extractor é frequentemente usado para escanear imagens de disco em busca de vestígios de dados confidenciais, o que o torna uma excelente ferramenta tanto para perícia digital quanto para auditorias de segurança. Sua capacidade de lidar com evidências digitais complexas com eficiência é uma de suas principais vantagens, diferenciando-o de outras ferramentas no cenário forense.

Conclusão

Em forense digital, o data carving é um processo crítico para recuperar arquivos perdidos ou excluídos, especialmente quando os metadados tradicionais do sistema de arquivos não estão disponíveis. Este artigo explorou as cinco principais ferramentas de data carving: Autopsy, Foremost, SalvationDATA, PhotoRec e Bulk Extractor. Cada ferramenta oferece recursos exclusivos, desde a recuperação de dados em espaço não alocado até a extração de evidências digitais de dispositivos danificados ou formatados. Ferramentas como Autopsy e Foremost oferecem recuperação confiável de arquivos, enquanto o DRS e o DBF da SalvationDATA são especializados em soluções forenses avançadas. O PhotoRec se destaca no tratamento de arquivos multimídia, e a análise de imagens de disco em alta velocidade do Bulk Extractor é inestimável em investigações forenses complexas.

Comentários

Postar um comentário