Compartilhe

- Gerar link

- X

- Outros aplicativos

6 fundamentos para uma estrutura de inteligência de ameaças cibernéticas quase perfeita

6 fundamentos para uma estrutura de inteligência de ameaças cibernéticas quase perfeita

Os desenvolvedores de software enfrentam uma barragem constante de ameaças cibernéticas que podem comprometer seus aplicativos, dados e a segurança de suas organizações. Em 2023, o mercado de inteligência de ameaças cibernéticas (CTI) vale aproximadamente US$ 11,6 bilhões e está projetado para ultrapassar US$ 21 bilhões até 2027. Por quê?

O número crescente de ataques cibernéticos impulsionados por ambientes de trabalho remotos e híbridos, juntamente com o desenvolvimento da computação em nuvem, remodelaram o mercado de inteligência de ameaças, principalmente ao aumentar a superfície de ataque, já que muitos funcionários agora usam seus próprios dispositivos para fins de trabalho, somado ao fato de terem conexões domésticas menos seguras.

Para proteger efetivamente seus sistemas e manter uma postura de segurança cibernética robusta, os desenvolvedores devem se equipar com uma compreensão abrangente da inteligência de ameaças cibernéticas (CTI) e das ferramentas e técnicas empregadas pelos adversários.

O que é CTI e como ele pode ajudar os desenvolvedores a se manterem à frente?

Este guia prático se aprofunda nos seis componentes essenciais de uma estrutura CTI (Cyber Threat Intelligence) quase perfeita, fornecendo aos desenvolvedores de software o conhecimento e as habilidades de que precisam para estabelecer um programa CTI robusto e eficaz em suas organizações. Ele serve como um roteiro para ajudar os desenvolvedores a transformar suas capacidades de CTI, permitindo que eles antecipem ameaças, protejam seus sistemas e promovam uma cultura de resiliência de segurança cibernética.

Por que sua organização precisa de uma estrutura de inteligência contra ameaças cibernéticas

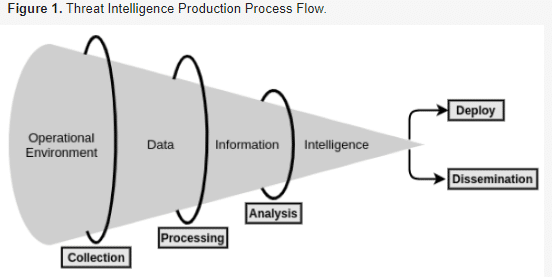

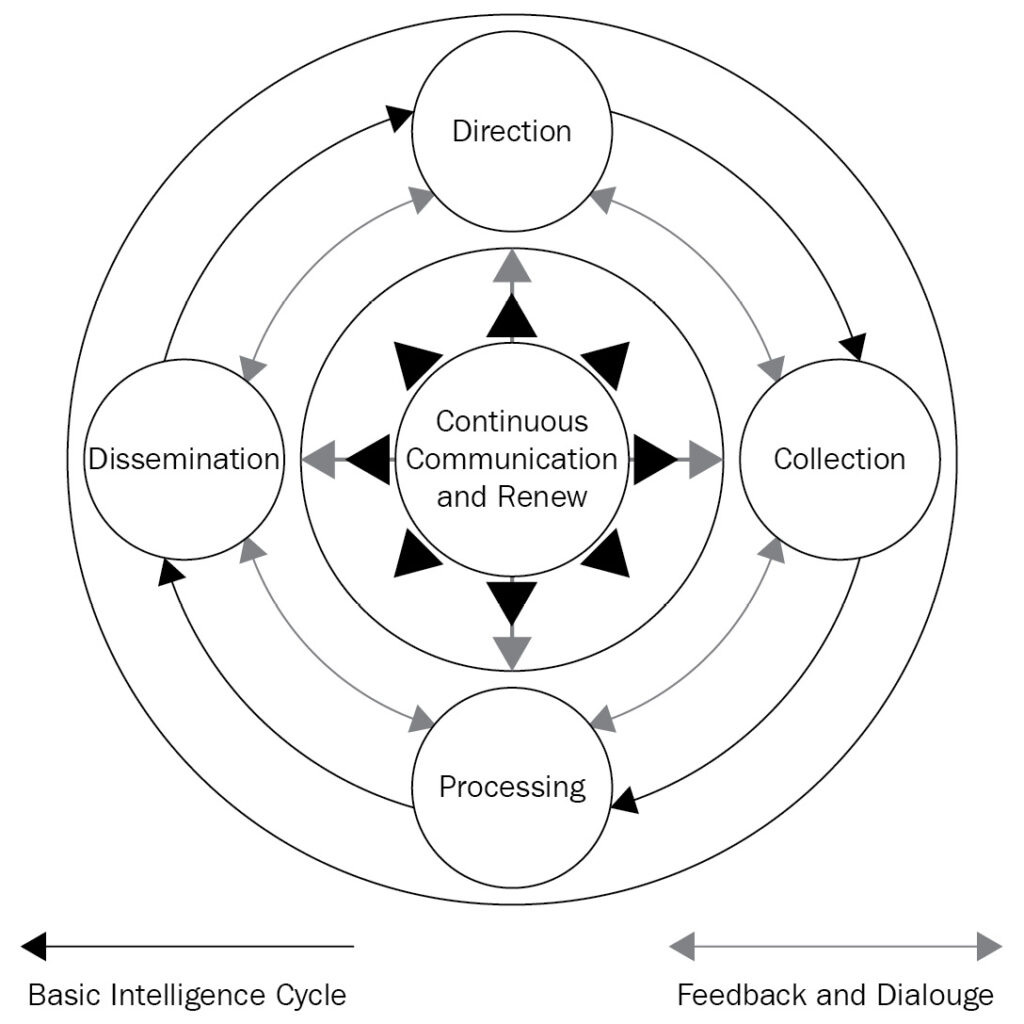

Um Cyber Threat Intelligence Framework é um conjunto de processos, ferramentas e práticas que permitem que as organizações coletem, analisem e atuem com base em informações sobre potenciais ameaças cibernéticas. É uma abordagem proativa à segurança cibernética que ajuda as organizações a identificar e mitigar riscos antes que eles possam causar danos.

Uma abordagem reativa à segurança cibernética pode ter consequências severas para uma organização. O custo médio de uma violação de dados em 2022 foi de US$ 4,24 milhões .

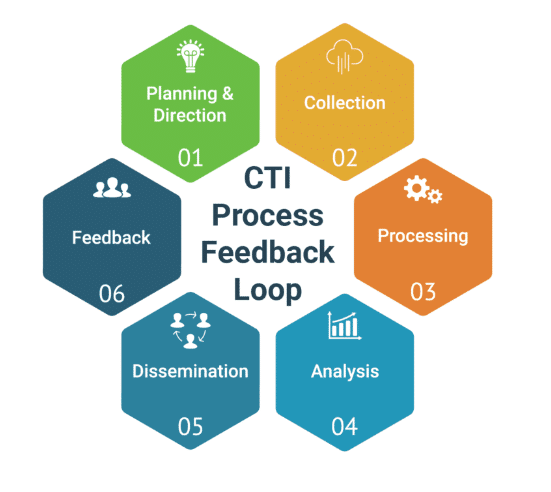

A estrutura consiste em três componentes principais:

- Coleta de inteligência de ameaças – o processo de coleta de dados de várias fontes para identificar potenciais ameaças cibernéticas, como ITDR .

- Análise de inteligência de ameaças – análise dos dados coletados para entender o cenário de ameaças e identificar vulnerabilidades potenciais.

- Disseminação de inteligência de ameaças – o processo de traduzir a análise de inteligência de ameaças em um formato digerível e apresentar os resultados às partes interessadas.

Construindo uma estrutura robusta de inteligência contra ameaças cibernéticas

Etapa 1: Avaliação do cenário de ameaças

Avaliar o cenário de ameaças digitais é fundamental para construir uma estrutura robusta de inteligência de ameaças cibernéticas. É essencial entender as fontes potenciais de ameaças cibernéticas e colaborar com especialistas em segurança para identificar e priorizar riscos potenciais. O Microsoft Security Insights recomenda começar com um inventário abrangente dos dados e sistemas que precisam de proteção e, em seguida, definir metas específicas para a estrutura de inteligência de ameaças.

O inventário deve incluir todo o hardware, software e dados que são críticos para as operações da organização. Essas informações podem ser usadas para identificar vulnerabilidades potenciais e priorizar os ativos mais críticos. Uma vez que o inventário esteja completo, o próximo passo é identificar as fontes potenciais de ameaças cibernéticas. Isso pode incluir ameaças externas, como hackers e malware, bem como ameaças internas, como negligência de funcionários ou intenção maliciosa.

Etapa 2: Coleta de inteligência

Depois de identificar ameaças potenciais, o próximo passo é coletar informações úteis.

Uma abordagem abrangente é necessária, combinando várias fontes de inteligência para reunir insights relevantes e oportunos. Isso inclui inteligência de código aberto, inteligência humana e inteligência técnica.

Aqui está um resumo abrangente de como diferentes tipos de inteligência impactam seu CTI.

Inteligência de código aberto (OSINT)

- Coleta de informações de fontes disponíveis publicamente

- As fontes incluem mídias sociais, artigos de notícias e blogs

- Usado para identificar potenciais ameaças cibernéticas

- Fornece insights sobre táticas e técnicas de criminosos cibernéticos

Inteligência humana (HUMINT)

- Coleta de informações de fontes humanas

- As fontes incluem funcionários, clientes e parceiros

- Fornece insights sobre potenciais vulnerabilidades e riscos

- Valioso para entender ameaças internas e externas

Etapa 3: Interpretação e análise de dados

Interpretar e analisar a inteligência coletada é uma fase crucial da construção de uma estrutura robusta de inteligência de ameaças cibernéticas. A colaboração com várias equipes para obter perspectivas diversas é essencial, além de atingir a conformidade com a nuvem .

Ferramentas de análise podem ser utilizadas para derivar insights acionáveis. Essas ferramentas podem ajudar organizações a identificar padrões e anomalias que são indicativos de um ataque cibernético. Algoritmos de aprendizado de máquina podem ser usados para detectar e prevenir ataques cibernéticos analisando grandes quantidades de dados. A inteligência artificial pode ser usada para identificar padrões e anomalias no tráfego de rede, o que pode ajudar a detectar e prevenir ataques cibernéticos.

Aqui estão alguns pontos rápidos sobre como interpretar e analisar seus dados.

Plataforma de Inteligência de Ameaças (TIP)

- Soluções de software como SpectralOps para coletar, analisar e disseminar inteligência de ameaças

- Localização centralizada para armazenar e gerenciar dados de inteligência de ameaças. Facilita a identificação de padrões e tendências

- Fornece insights sobre TTPs de criminosos cibernéticos e indicadores de ameaças

- Permite estratégias de mitigação eficazes

Colaboração multi-equipe para compreensão abrangente de ameaças

- Envolve equipes de segurança, TI e negócios

- Perspectivas diversas melhoram a vulnerabilidade e a avaliação de riscos

- Esforços coletivos levam a uma compreensão abrangente do cenário de ameaças cibernéticas

- Uma abordagem colaborativa promove estratégias de mitigação eficazes

Etapa 4: Desenvolvimento de estratégia e adaptabilidade

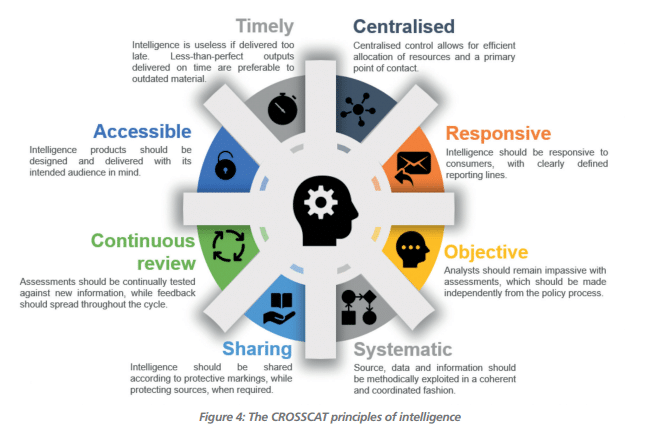

Formular estratégias de segurança adaptáveis com base em insights derivados é essencial. Contramedidas efetivas e planos de resposta a incidentes devem ser desenvolvidos, ao mesmo tempo em que se destaca a necessidade de adaptação contínua em resposta a ameaças em evolução.

Adaptação contínua em resposta a ameaças em evolução é essencial. O cenário de ameaças cibernéticas está em constante mudança, e as organizações devem estar preparadas para responder rápida e efetivamente a ameaças emergentes. Ao demonstrar o valor do CTI, as organizações podem garantir os recursos necessários para desenvolver e manter uma estrutura robusta de inteligência de ameaças cibernéticas .

Então, o que sua equipe pode fazer para implementar isso?

Identificação de vulnerabilidades e riscos para uma defesa cibernética eficaz

- Analisar a inteligência coletada para identificar potenciais vulnerabilidades e riscos, como código malicioso

- Reconhecer padrões e anomalias indicativos de um ataque cibernético

- Entenda as táticas e técnicas dos cibercriminosos para desenvolver estratégias eficazes de mitigação

- Empregue uma plataforma de inteligência de ameaças para facilitar a identificação de padrões e tendências

Etapa 5: Execução e Integração

Executar planos elaborados e integrar soluções inovadoras é essencial para construir uma estrutura robusta de inteligência contra ameaças cibernéticas.

A coordenação perfeita entre várias equipes é essencial para integrar soluções inovadoras. Isso inclui equipes de segurança, equipes de TI e equipes de negócios. Cada equipe pode fornecer insights valiosos sobre potenciais vulnerabilidades e riscos .

Aqui estão alguns pontos que podem ser empregados.

Mitigação de Riscos por meio da Execução Eficaz de Contramedidas e Planos de Resposta a Incidentes

- Implementar controles de segurança e monitorar o tráfego de rede para proteger contra ameaças potenciais

- Execute planos de resposta a incidentes em tempo real para responder efetivamente a violações de segurança

- Integrar algoritmos de aprendizado de máquina para detectar e prevenir ataques cibernéticos por meio de análise de dados

- Utilize inteligência artificial para identificar padrões e anomalias no tráfego de rede para detecção e prevenção proativa de ameaças

- Empregue a tecnologia blockchain para proteger dados e transações, minimizando o risco de roubo de informações confidenciais

Etapa 6: Monitoramento e aprimoramento contínuos

Estratégias contínuas de monitoramento e aprimoramento são necessárias para responder ao cenário dinâmico de ameaças. Avaliações regulares e ciclos de feedback são essenciais para manter e aprimorar as capacidades de defesa cibernética.

Isso inclui monitorar o tráfego de rede, analisar a inteligência coletada e identificar potenciais vulnerabilidades e riscos. Ao refinar continuamente os feeds de ameaças cibernéticas, as organizações podem ficar à frente das ameaças emergentes e proteger informações confidenciais de potenciais ataques.

A evolução do cenário de ameaças cibernéticas exige adaptação contínua

- As ameaças à segurança cibernética em rápida evolução exigem uma resposta ágil e preparação

- Estratégias de monitoramento e melhoria contínua são cruciais para ficar à frente das ameaças cibernéticas

- Avalie regularmente a eficácia dos controles de segurança existentes

- Identifique áreas de melhoria para fortalecer sua postura de segurança cibernética

- Adaptar e desenvolver estratégias de segurança para combater ameaças emergentes de forma eficaz, como arquiteturas de aplicativos multirregionais

Integrando Soluções Avançadas para Segurança Cibernética Aprimorada

Soluções inovadoras desempenham um papel cada vez mais crucial no enfrentamento de desafios específicos de segurança cibernética. Essas soluções são projetadas para contribuir proativamente para uma estrutura robusta de inteligência de ameaças cibernéticas.

O SpectralOps é uma dessas soluções únicas que está transformando o cenário da segurança cibernética. Sua abordagem de desenvolvedor em primeiro lugar capacita os desenvolvedores a criar e enviar software seguro com confiança. O mecanismo de varredura do SpectralOps combina IA e centenas de detectores para ajudar os desenvolvedores a monitorar, classificar e proteger seu código, ativos e infraestrutura de chaves de API expostas, tokens, credenciais e configurações incorretas de segurança.

Aprendizado de máquina, inteligência artificial e tecnologia blockchain também estão sendo usados para abordar desafios específicos de segurança cibernética. Por exemplo, algoritmos de aprendizado de máquina podem ser usados para detectar e prevenir ataques cibernéticos analisando grandes quantidades de dados. O SpectralOps aproveita o aprendizado de máquina para identificar padrões e anomalias em código, configurações e outros artefatos em tempo real, permitindo que os desenvolvedores consertem erros de segurança prejudiciais antes que eles possam ser explorados.

Preparando sua segurança para o futuro com inteligência contra ameaças cibernéticas

Na proteção de ativos digitais e na garantia de operações comerciais ininterruptas, um Cyber Threat Intelligence Framework bem estruturado assume importância primordial. Incentivar as organizações a explorar e integrar soluções avançadas se torna imperativo para fortalecer suas defesas de segurança cibernética contra a evolução implacável das ameaças cibernéticas.

Ao adotar essas estratégias, as instituições podem identificar e combater ameaças de forma proativa, estabelecendo um sistema de defesa robusto que se adapta ao cenário cibernético em constante mudança.

SpectralOps é uma dessas soluções avançadas que pode ajudar você a ficar à frente da curva e proteger sua organização de ameaças cibernéticas. Comece gratuitamente aqui.

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário