Compartilhe

- Gerar link

- X

- Outros aplicativos

Análise de endereço IP em investigações OSINT

Coluna do Centro de Excelência: Análise de endereço IP em investigações OSINT

Na coluna do Centro de Excelência desta semana, apresentamos um estudo de caso sobre como desanonimizar um suspeito online que oculta seu nome. Usamos análise de IP e técnicas OSINT para coletar dados, ilustrando métodos exclusivos para revelar a identidade de um potencial pedófilo.

Então, vamos pular para a investigação!

Isenção de responsabilidade: por motivos de privacidade, alteramos todos os nomes envolvidos na situação original.

Começando

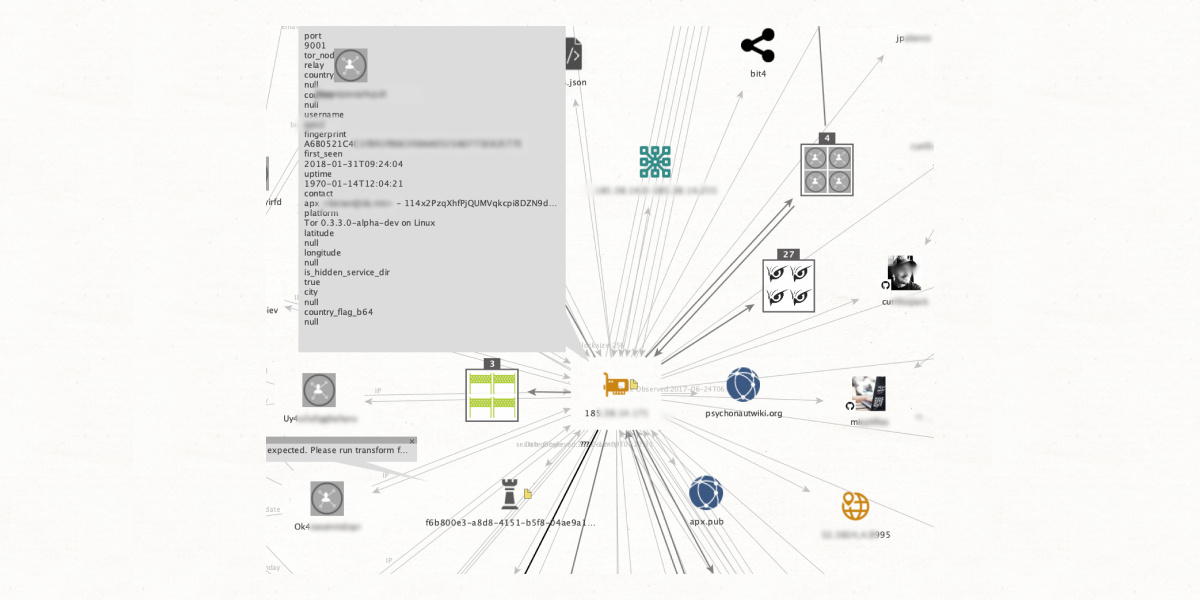

Nosso caso começa com um endereço IP do nó de saída TOR (The Onion Router). Não temos o nome de um suspeito (ainda), mas as informações sugerem que o autor da ameaça está tentando ocultar suas atividades online. Esta é a parte em que estamos ficando técnicos.

Quando analisamos o IP, isso nos leva a vários repositórios GitHub. Além disso, encontramos o netblock, uma coleção de endereços IP que compartilham uma rede, e o ASN (Autonomous System Number), que agrupa e identifica redes IP relacionadas que compartilham uma política de roteamento padrão na internet. Finalmente, obtemos uma correspondência no SL ISE (Identity Search Engine) que corresponde aos endereços IP.

Então, o que tudo isso significa? Tudo o que encontrámos envolve algum tipo de registo que nos dá pistas sobre a identidade do nosso suspeito anónimo. Começamos a cruzar todas as informações (nomes de usuário, dados cadastrais e aniversários), o que nos leva a um endereço de e-mail – psychnote.

Encontrar o endereço IP do suspeito através do e-mail

Na próxima etapa, examinaremos o endereço de e-mail encontrado anteriormente. Uma de nossas correspondências nesta etapa é outro nó SL ISE que nos fornece o nome de usuário associado “oselateinertia”. Embora este alias pareça descartável, a exploração das suas atividades revela detalhes essenciais, como outro endereço de e-mail ( oserunner ) e dois endereços IP.

O primeiro endereço IP é da Holanda e o segundo é da Suécia. Um dos IPs tem conexão com um Pastebin (serviço online de armazenamento de texto simples) com uma lista de endereços que estavam vinculados a casos de pedofilia. À medida que nos aprofundamos nessas descobertas, estamos nos aproximando do nosso suspeito.

Desmascarando o suspeito

O outro endereço IP se conecta a um email e alias chamado crazykir7803 . Quando analisamos isso, obtemos outra correspondência das entidades SL ISE. Felizmente, este confirma que o aniversário de Crazykir é (03) de março de 1978. No entanto, a verdadeira joia que encontramos é o nome do suspeito - Kirsten Briar .

Quando começamos a pesquisar o nome, encontramos muitos documentos da Dark Web (que obtemos graças ao plugin DarkOwl do SL Professional). Nesses arquivos, vemos o histórico de atividades de Kirsten Briar em fóruns de materiais ilícitos de abuso sexual infantil, junto com seu número de telefone, conta do Telegram com o nome Kir e perfis de mídia social.

Resumo

Nossa investigação nos permitiu começar apenas com um endereço IP e usar técnicas de análise e correspondência para desanonimizar um pedófilo. Poderíamos cruzar informações verificando sistematicamente cada nome de usuário para revelar associações não óbvias entre endereços e apelidos para finalmente localizar nosso suspeito.

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário