Compartilhe

- Gerar link

- X

- Outros aplicativos

Aprendizado de máquina para identificar prováveis ameaças cibernéticas

Aprendizado de máquina para identificar prováveis ameaças cibernéticas

Por James Riddick e John O'Boyle

Introdução

Num mundo de ameaças emergentes e em constante evolução, as Ameaças Persistentes Avançadas (APTs) estão na vanguarda das preocupações de segurança cibernética, tanto para governos como para empresas. Um APT é um grupo de hackers altamente técnicos e com bons recursos que são, direta ou indiretamente, patrocinados por um Estado-nação. Existem mais de 40 grupos classificados especificamente como APTs [4, 6].

O cenário da segurança cibernética conta com diversas organizações dedicadas a identificar e classificar ameaças, levando a uma infinidade de nomes e interpretações de cada grupo. Esta diversidade resulta muitas vezes em confusão dentro do setor, complicando os processos de tomada de decisão e a atribuição de recursos adequados para as medidas de segurança cibernética necessárias. Com tantas ameaças (APTs, grupos cibercriminosos, hacktivistas, etc.) a considerar, pode ser difícil determinar em quais áreas da defesa cibernética uma empresa deve se concentrar para manter uma defesa cibernética adequada. Navegar neste cenário em constante crescimento de ameaças cibernéticas tornou-se uma tarefa impossível para a maioria das empresas.

A solução: scorecard

O Scorecard pretende dar um passo no sentido de atender a essa necessidade, fornecendo às organizações insights personalizados sobre as APTs com maior probabilidade de atingi-las. Os especialistas em segurança cibernética podem utilizar esses insights para aprimorar suas estratégias de conformidade e testes de penetração, enquanto a liderança da empresa pode aplicá-los para refinar as informações que decidem divulgar publicamente. Ao concentrar os seus esforços de forma mais estratégica, as organizações podem melhorar os seus mecanismos de defesa contra as ameaças mais relevantes e prementes.

O Scorecard é o primeiro passo no desenvolvimento de um kit de ferramentas baseado em ML que utiliza métodos de invasores conhecidos para testar e aprimorar metodologias de defesa cibernética. Usando informações publicamente disponíveis de uma empresa, o Scorecard fornece uma pontuação que indica a probabilidade de ela ser alvo de cada APT. Essa pontuação é determinada por um modelo de aprendizagem profunda que aproveita informações que incluem a descrição da empresa, semelhança com alvos anteriores conhecidos publicamente, ideologia do APT e construções operacionais. Isto permitirá que uma empresa estime o seu risco ao partilhar informações da empresa e tome decisões de segurança cibernética bem informadas, eficazes e oportunas. Ao saber quais APTs podem atacá-las, as empresas podem priorizar a defesa cibernética em áreas de alto risco, com uma melhor previsão das ferramentas e técnicas maliciosas que têm maior probabilidade de encontrar.

O que sabemos sobre APTs?

Normalmente, acredita-se que os APTs sejam patrocinados pelo Estado e tenham bons recursos. As APTs geralmente têm uma gama específica, mas ampla, de metas que lhes são dadas, oficial ou não-oficialmente. Por exemplo, o APT38 (Grupo Lazarus, Hidden Cobra), atualmente suspeito de ser um grupo norte-coreano, concentra-se principalmente em atacar organizações para obter ganhos financeiros. O mesmo grupo estaria por trás do hack da Sony Entertainment em resposta ao filme The Interview (Wikipedia Lazarus Group ). Acredita-se que outro APT, APT40 (Kryptonite Panada, Gadolinium), seja um grupo chinês que se concentra em vários setores, incluindo pesquisa marítima, pesquisa e desenvolvimento biomédico e transporte com a intenção de roubo de propriedade intelectual (Wikipedia APT40 — Wikipedia ). Existem diferenças e semelhanças definitivas quando se comparam APTs entre si.

Seleção e Correlação de Dados

Para treinar o modelo Scorecard, contamos com dois tipos principais de dados: informações sobre cada APT e informações sobre as organizações que eles visam. O acesso e a recolha destes dados são inerentemente difíceis, uma vez que os detalhes sobre os ataques, como a atribuição e a finalidade, são frequentemente guardados de perto por investigadores de defesa cibernética e pelos Estados-nação, e a informação limitada de fonte aberta é distribuída por vários locais e recursos. A coleta de dados de vítimas de APT é igualmente difícil, já que as organizações muitas vezes não conseguem identificar o agente da ameaça que as atingiu — se é que conseguem detectar o evento. Além disso, as empresas muitas vezes negligenciam a divulgação pública dos ataques para evitar uma visão negativa. Assim, a recolha de dados exigiu uma variedade de métodos, tanto automáticos como manuais.

Para cada APT coletamos os seguintes campos de informação:

- Número APT

- Apelido

- Vítimas Conhecidas

- Descrição do APT

- Operações Nomeadas

- País atribuído

- Ideologia

- Países-alvo

- Setores de interesse

- Vetores de ataque

- Ferramentas associadas

Dado que não existe um formato de relatório padronizado, a maior parte dos dados foi recolhida e transcrita manualmente. A partir daqui, tornou-se uma função repetitiva de pesquisas, leituras e entradas na Internet.

Ao final desse processo, ficamos com 27 APTs (13 omitidos por falta de vítimas identificadas) e 170 vítimas de empresas publicamente conhecidas. Os nomes e apelidos dos 27 APTs são mostrados na Figura 1 . Cada ponto no gráfico de dispersão é uma representação do texto que descreve um determinado APT. Além disso, usamos cerca de 20.000 páginas da Wikipédia de empresas fornecidas por Qader et al. [7] para aumentar os dados de treinamento e fornecer maior variação. Após coletar as representações textuais dos APTs e empresas, nós as convertemos em embeddings primários no processo descrito abaixo.

Abordagem de aprendizado de máquina

A base do Scorecard baseia-se na suposição de que as APTs apresentam padrões discerníveis nos tipos de organizações que visam. Ao identificar estes padrões, pretendemos avaliar a probabilidade de um negócio ser alvo no futuro, permitindo a implementação de contramedidas preventivas. Para extrair tais padrões, criamos representações abrangentes de APTs e de suas vítimas em um único espaço de incorporação compartilhado e, em seguida, aplicamos técnicas de aprendizagem métrica para treinar um modelo que aprende a gerar clusters de incorporação contendo APTs e suas vítimas.

Primeiro, convertemos os dados do APT e da empresa em um espaço de incorporação compartilhado, originado de dados textuais. Para esta tarefa, utilizamos o modelo de incorporação de texto Ada da OpenAI, selecionado por seu alto desempenho [8], grande comprimento de sequência e acessibilidade via API. As incorporações primárias resultantes são então usadas para treinar o modelo de aprendizagem métrica.

Devido ao tamanho limitado do conjunto de dados inicial, implementamos um processo de pseudo-rotulagem para aumentar o número de amostras rotuladas usadas para treinar o modelo, o que é efetivamente uma forma de aumento de dados. Este processo funciona calculando a semelhança de cosseno entre cada incorporação de empresa vítima conhecida e cada incorporação de empresa não vítima. Quando a semelhança de cosseno entre a incorporação de uma empresa e a de uma empresa vítima conhecida excede um limite predeterminado, a primeira é pseudo-rotulada como pertencente à mesma classe que a última. Esses dados são combinados com o conjunto de dados de treinamento para fornecer amostras adicionais e relevantes que o modelo pode usar para melhorar seu desempenho. Para incentivar o modelo a manter o foco nas empresas vítimas, o verdadeiro objetivo durante o treinamento, incluímos apenas 20% do total de empresas não vítimas no conjunto de dados pseudo-rotulado.

A Figura 2 mostra a capacidade da Ada de separar APTs, vítimas conhecidas e outras empresas. A capacidade de separar vítimas e não vítimas é fundamental para estabelecer um limiar de semelhança para detectar com precisão outras vítimas potenciais. Embora os embeddings da empresa estejam agrupados com o modelo da OpenAI, está claro que os embeddings APT não são semelhantes às empresas que visaram, o que limita a sua utilidade. Exploramos um estágio secundário de treinamento para mitigar esse efeito.

Posteriormente, os embeddings primários gerados pelo modelo Ada da OpenAI são alimentados em um modelo secundário para produzir embeddings secundários. Este modelo é treinado com uma estratégia de aprendizagem métrica utilizando perda Proxy-Anchor, onde o objetivo é minimizar a distância entre cada incorporação secundária e seu proxy de classe correspondente, maximizando simultaneamente a distância dos proxies de classe e incorporações de dados de diferentes classes. A eficácia desta abordagem de dois níveis é ilustrada na Figura 3 , que exibe o APT e os embeddings da empresa gerados pelo modelo secundário treinado.

Resultados

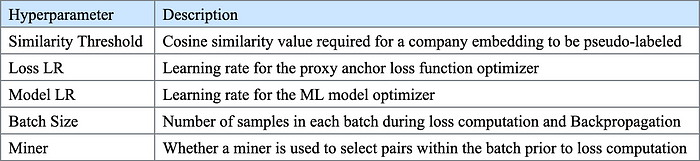

Dado que nosso conjunto de dados tem um total de 27 classes, optamos por avaliar o desempenho de nosso modelo usando a precisão dos k vizinhos mais próximos no conjunto de validação com k em intervalos de 1, 5 e 10. A precisão é calculada selecionando os k principais semelhanças de cosseno entre a incorporação secundária e a classe proxy da classe alvo. Relatamos os resultados de 16 ensaios de treinamento na Tabela 1 . Em cada tentativa, o modelo é treinado com um conjunto exclusivo de configurações de hiperparâmetros. Uma breve descrição de cada hiperparâmetro é fornecida na Tabela 2 .

Os dados apresentados na Tabela 1 ilustram que as três principais construções ideais do nosso modelo alcançaram precisões de 50%, 85% e 94% para valores k de 1, 5 e 10, respectivamente. Embora essas métricas indiquem espaço potencial para melhorias, elas também revelam que o Scorecard pode prever com confiança as 5 a 10 APTs mais prováveis. Estes resultados apoiam a nossa hipótese de que as APTs exibem padrões discerníveis e oferecem evidências de que o nosso modelo é eficaz na identificação desses padrões.

Considerando tanto os resultados encorajadores como os desafios encontrados neste esforço, somos da opinião que o Scorecard marca um avanço considerável na avaliação do nível de risco que uma empresa enfrenta devido a potenciais ataques de APTs.

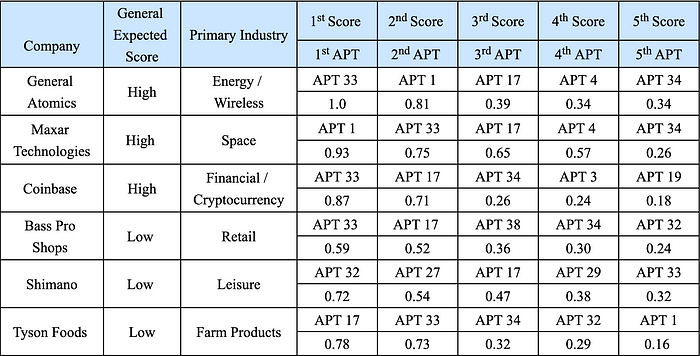

Para avaliar o Scorecard em um caso de uso real, usamos o modelo para calcular pontuações de risco para seis empresas que não foram incluídas nos conjuntos de treinamento e validação. Selecionamos três empresas que deverão obter pontuações altas devido à natureza de suas operações, e três que deverão obter pontuações baixas por raciocínio semelhante. As pontuações foram determinadas utilizando a incorporação secundária de cada empresa juntamente com a proxy de classe de cada APT conforme Equação 1 .

As cinco principais pontuações do APT para cada empresa estão detalhadas na Tabela 3 e contêm alguns insights intrigantes. Embora as empresas que se previam ter pontuações altas geralmente exibissem pontuações mais altas em vários APTs do que aquelas que deveriam ter pontuações baixas, a margem de diferença não é significativamente grande. Olhando em um nível mais granular, a pontuação da General Atomics para o APT33 se alinha às nossas expectativas, considerando sua natureza comercial e os motivos e a história do APT33. Surpreendentemente, o APT38 não apareceu entre as 5 primeiras pontuações da Coinbase, uma empresa especializada em criptomoedas, apesar da reputação do APT38 em roubo de criptomoedas. Estes resultados indicam a necessidade de um maior refinamento do modelo para melhorar a precisão e a interoperabilidade do Scorecard no futuro.

Trabalho futuro

O desenvolvimento do Scorecard encontrou vários desafios, predominantemente no domínio da aquisição de dados. As principais limitações incluem:

- Coleta manual de dados: Os dados relativos às APTs do projeto não estavam disponíveis em formato consolidado ou prontamente compatível. Consequentemente, foram despendidos tempo e esforço consideráveis na recolha manual e agregação de dados.

- Escassez de dados: Conforme previsto, foi um desafio encontrar um número substancial de vítimas publicamente conhecidas para cada APT. Esta escassez restringiu significativamente a gama de opções de design viáveis e impactou a nossa capacidade de treinar o modelo e o seu desempenho a jusante.

Supondo que os dados específicos das APTs se tornem cada vez mais acessíveis no futuro, podemos antecipar que os nossos modelos se tornarão mais eficazes na identificação de características relevantes das APTs e das empresas que atacam. Esta melhoria permitir-nos-á alinhar o nosso modelo com as campanhas em curso, melhorando assim a nossa capacidade de responder de forma eficaz e mitigar riscos potenciais. Ao aproveitar estes dados mais robustos, podemos desenvolver insights que são altamente relevantes e adaptados às táticas, técnicas e procedimentos atuais destes sofisticados adversários cibernéticos.

As melhorias a seguir aumentariam adicionalmente a utilidade do Scorecard tanto para profissionais de segurança quanto para empresas:

- O Scorecard poderia avaliar a infraestrutura pública de uma empresa usando táticas, técnicas e procedimentos (TTPs) passados e atuais. Muitos TTPs modernos exigiriam interação manual, mas o Scorecard poderia fornecer sugestões fundamentadas.

- Poderia também avaliar o(s) site(s) público(s) da respectiva empresa para inclusão no processo de BC.

- Por último, poderia avaliar as declarações de uma empresa em relação à ideologia conhecida da APT e à opinião pública através das redes sociais. Isto ajudaria as empresas e instituições seguradoras a avaliar a exposição ao risco de uma empresa.

Concluindo, o desenvolvimento do Scorecard revelou o potencial do aprendizado de máquina na identificação de padrões entre APTs e as organizações que eles visam. O progresso do projeto, apesar dos desafios de aquisição de dados, sugere uma direção promissora para futuras ferramentas de segurança cibernética baseadas em IA. Uma maior transparência na comunicação pública de incidentes de APT contribuiria significativamente para o desenvolvimento e a eficácia de ferramentas neste espaço. Olhando para o futuro, futuras extensões do Scorecard poderão levar a um produto robusto, capaz não apenas de compreender, mas também de combater ativamente, as táticas e estratégias dinâmicas das APTs.

Referências

- Wikipédia. APT40 — Wikipedia , Wikimedia Foundation, 30 de outubro de 2023, en.wikipedia.org/wiki/APT40.

- Wikipédia. Lazarus Group., Wikimedia Foundation, 28 de dezembro de 2023, en.wikipedia.org/wiki/Lazarus_Group.

- CyberMonitor. (nd). APT_CyberCriminal_Campagin_Collections. Obtido em https://github.com/CyberMonitor/APT_CyberCriminal_Campagin_Collections

- Mandiant. (nd). (representante). Ameaças persistentes avançadas (APTs) . Obtido em https://www.mandiant.com/resources/insights/apt-groups.

- Waldman, J. e Cordona, E. (2019). (rep.) 25 PRINCIPAIS ATORES DE AMEAÇA - EDIÇÃO 2019 . SBS Cibersegurança. Obtido em https://sbscyber.com/resources/top-25-threat-actors-2019-edition.

- Grupos. Grupos | MITRE ATT&CK®. (nd). https://attack.mitre.org/groups/

- Qader, R., Jneid, K., Portet, F., & Labbé, C. (2018). Geração de descrições de empresas usando modelos profundos de conceito para texto e texto para texto: coleta de conjuntos de dados e avaliação de sistemas. Anais da 11ª Conferência Internacional sobre Geração de Linguagem Natural. https://doi.org/10.18653/v1/w18-6532

- Tabela de classificação MTEB - um espaço facial abraçado por mteb. Tabela de classificação MTEB - um espaço de rosto abraçado por mteb. (nd). https://huggingface.co/spaces/mteb/leaderboard

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário