Compartilhe

- Gerar link

- X

- Outros aplicativos

Verificando portas usando ss, Netstat, Lsof e Nmap

Verificando portas usando ss, Netstat, Lsof e Nmap

Um endereço IP — endereço de protocolo da web ( endereço IP em inglês — endereço de protocolo da Internet ) é um número exclusivo usado por dispositivos em uma rede de computadores que usam o padrão do protocolo da Internet para identificar e se comunicar entre si.

TCP e UDP são os dois protocolos básicos da Internet usados para troca de dados entre dois computadores. Cada pacote TCP e UDP, além dos dados, inclui um cabeçalho que lista as características do pacote.

Entre eles pode-se localizar a porta do remetente, a partir da qual o pacote foi iniciado, e a porta do destinatário, para a qual ele é direcionado. Assim que o pacote for entregue no porto apropriado do destinatário, o aplicativo correspondente o receberá e utilizará os dados nele contidos.

(fonte da Wikipédia).

Aqui estão algumas portas que você encontrará durante o processo de digitalização:

- Porta 21 — FTP (protocolo de transferência de arquivos)

- Porta 22 — SSH (Secure Shell)

- Porta 23 – telnet

- Porta 25 — SMTP (protocolo simples de transferência de correio)

- Porta 53 – DNS (servidor de nomes de domínio)

- Porta 80 – HTTP (protocolo de transferência de hipertexto)

- Porta 110 — POP3 (Protocolo Postal)

- Porta 143 – IMAP (Protocolo de Acesso a Mensagens da Internet)

- Porta 443 – HTTPS (protocolo seguro de transferência de hipertexto)

Ocultar conteúdo

Digitalize portas abertas com o comando ss

Digitalize portas abertas com netstat

Digitalize portas abertas com lsof

Digitalize portas abertas com Nmap

Digitalize portas abertas com o comando ss

O comando ss funciona como qualquer comando na plataforma Linux. O comando ss é usado para rejeitar estatísticas de dump socket e exibe informações de maneira semelhante (embora mais simples e rápida) ao netstat que veremos a seguir.

O comando ss também pode exibir ainda mais informações de TCP e status de ferramentas como netstat ou lsof.

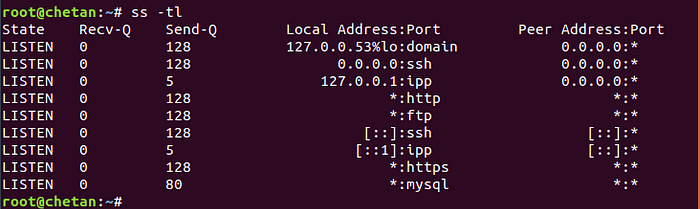

Para exibir conexões TCP de escuta usando ss, o comando é:

Mandato: ss -tl

Onde t significa porta TCP e l significa soquetes de escuta.

Para visualizar as conexões UDP de escuta, o comando é:

Mandato: ss -ul

Onde você significa porta UDP.

E caso você queira exibir conexões TCP e UDP, o comando é:

Mandato: ss - lntup

Onde p significa o nome do processo

Se você deseja exibir todas as conexões de soquete, basta usar o comando ss.

Digitalize portas abertas com netstat

Netstat vem das palavras rede e estatísticas é um programa que funciona por meio de linha de comando.

Fornece estatísticas básicas para todas as atividades de rede e informa aos usuários sobre quais portas e endereços as conexões correspondentes estão sendo executadas (TCP, UDP) e quais portas estão abertas para operação.

Para verificar todas as portas abertas com netstat, o comando é:

Mandato: netstat -pnltu

Onde p significa ID do processo relacionado ao serviço, n significa o número da porta que você está executando, λ significa soquetes de escuta, t significa conexão TCP e u significa conexão UDP.

Nos sistemas operacionais Windows, você pode usar os serviços netstat por meio da linha de comando (cmd.exe).

Digitalize portas abertas com lsof

Lsof é um utilitário de linha de comando para todos os sistemas Unix e Linux e nos ajuda a localizar todas as portas abertas.

O comando lsof é usado principalmente para recuperar informações sobre arquivos abertos por vários processos. Os arquivos abertos em um sistema podem ser de diferentes tipos, como arquivos de disco, soquetes de rede, pipes nomeados e dispositivos.

Para exibir portas abertas, digite o seguinte comando:

Mandato: lsof -i

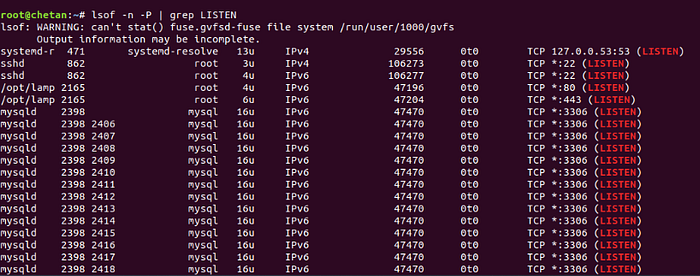

E caso queira exibir apenas os soquetes abertos, você pode usar o seguinte comando:

Mandato: lsof -n -P | grep ESCUTE

Para exibir apenas conexões TCP, digite:

Mandato: lsof -i tcp

Digitalize portas abertas com Nmap

Nmap é um dos scanners de segurança de rede abertos e gratuitos comumente usados para localizar dispositivos na rede e monitorar a segurança da própria rede. Entre outras coisas, você também pode usar o NMAP para verificar portas abertas e monitorar servidores de rede.

No Kali Linux, o Nmap já vem pré-instalado, mas se você estiver usando Ubuntu ou qualquer outra distro Linux, você pode instalar o Nmap digitando “sudo apt install Nmap”.

Para o sistema operacional Windows, o pacote de instalação do Nmap vem com uma GUI Nmap front-end chamada Zenmap.

Para verificar portas TCP abertas, digite:

Mandato: nmap -sT -O localhost

O comando acima iniciará uma varredura de conexão TCP no host de destino. Uma verificação de conexão TCP é a verificação padrão executada se o TCP SYN não puder ser verificado. Este tipo de varredura solicita ao sistema operacional subjacente que tente se conectar ao servidor/porta host.

E para UDP, o comando é:

Mandato: nmap -sU localhost

O comando acima iniciará uma varredura de porta UDP no host de destino. Uma varredura UDP envia um pacote UDP para as portas de destino. Se uma resposta for recebida, a porta é classificada como “Aberta”. Se nenhuma resposta for recebida após múltiplas transmissões, a porta é classificada como “aberta/filtrada”.

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário