Compartilhe

- Gerar link

- X

- Outros aplicativos

Cadeia de Custódia - Perícia Forense Digital

Cadeia de Custódia - Perícia Forense Digital

Cadeia de Custódia refere-se à sequência lógica que registra a sequência de custódia, controle, transferência, análise e disposição de evidências físicas ou eletrônicas em processos judiciais. Cada passo na cadeia é essencial como se quebrado, a prova pode ser considerada inadmissível. Assim, podemos dizer que preservar a cadeia de custódia é seguir o procedimento correto e consistente e, portanto, garantir a qualidade da evidência.

Neste artigo, estaremos discutindo-

- O que a Cadeia de Custódia envolve em Perícia Forense Digital.

- Importância de manter a Cadeia de Custódia.

- Processo de Cadeia de Custódia.

- O Formulário da Cadeia de Custódia.

- Procedimento para estabelecer a Cadeia de Custódia

- Como a Cadeia de Custódia pode ser assegurada?

Vamos começar com cada seção em detalhes.

O que a Cadeia de Custódia envolve na Perícia Cibernética Digital?

Se você estiver no campo da segurança cibernética, em algum momento de sua carreira estará envolvido em perícia digital. Um dos conceitos mais essenciais em Forense Digital é a Cadeia de Custódia.

A cadeia de custódia em forense cibernética digital também é conhecida como trilha de papel ou link forense, ou documentação cronológica das evidências.

- Cadeia de custódia indica a coleta, sequência de controle, transferência e análise.

- Ele também documenta os detalhes de cada pessoa que manuseou as evidências, data e hora em que foram coletadas ou transferidas e o objetivo da transferência.

- Isso demonstra confiança aos tribunais e ao cliente de que as evidências não foram adulteradas.

A evidência digital é adquirida de uma infinidade de dispositivos, como um grande número de dispositivos IoT, evidências de áudio, gravações de vídeo, imagens e outros dados armazenados em discos rígidos, unidades flash e outras mídias físicas.

Importância de manter a Cadeia de Custódia?

Importância para o Examinador:

- Preservar a integridade das provas.

- Para evitar a contaminação da prova, que pode alterar o estado da prova.

- No caso de você ter obtido metadados para uma evidência, mas incapaz de extrair qualquer informação significativa dos metadados. Nesse caso, a cadeia de custódia ajuda a mostrar onde podem estar as possíveis evidências, de onde vieram, quem as criou e o tipo de equipamento usado. Isso o ajudará a gerar um exemplar e compará-lo com a evidência para confirmar as propriedades da evidência.

Importância para o Tribunal: Se não forem preservadas, as provas apresentadas no tribunal podem ser contestadas e consideradas inadmissíveis.

Processo de Cadeia de Custódia

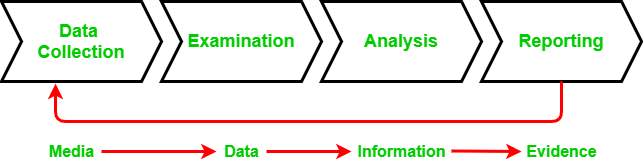

Para preservar as evidências digitais, a cadeia de custódia deve abranger desde a primeira etapa da coleta de dados até o exame, análise, relatório e o tempo de apresentação aos Tribunais. Isso é muito importante para evitar a possibilidade de qualquer sugestão de que a evidência tenha sido comprometida de alguma forma.

Vamos discutir cada estágio da cadeia de custódia em detalhes:

- Coleta de Dados: É aqui que o processo da cadeia de custódia é iniciado. Envolve identificação, rotulagem, registro e aquisição de dados de todas as possíveis fontes relevantes que preservam a integridade dos dados e evidências coletadas.

- Exame: Durante este processo, as informações da cadeia de custódia são documentadas descrevendo o processo forense realizado. É importante capturar capturas de tela durante todo o processo para mostrar as tarefas concluídas e as evidências descobertas.

- Análise: Esta etapa é o resultado da fase de exame. Na fase de Análise, são utilizados métodos e técnicas legalmente justificáveis para obter informações úteis para responder às questões colocadas no caso concreto.

- Relatório: Esta é a fase de documentação do estágio de Exame e Análise. Os relatórios incluem o seguinte:

- Declaração sobre Cadeia de Custódia.

- Explicação das várias ferramentas utilizadas.

- Uma descrição da análise de várias fontes de dados.

- Problemas identificados.

- Vulnerabilidades identificadas.

- Recomendação para medidas forenses adicionais que podem ser tomadas.

O Formulário da Cadeia de Custódia

Para provar uma cadeia de custódia, você precisará de um formulário que liste os detalhes de como as evidências foram tratadas em cada etapa do processo. O formulário deve responder às seguintes questões:

- Qual é a evidência?: Por exemplo, as informações digitais incluem o nome do arquivo, hash md5 e as informações de hardware incluem número de série, ID do ativo, nome do host, fotos e descrição.

- Como você conseguiu isso? : Por exemplo- ensacado, etiquetado ou retirado da área de trabalho.

- Quando foi recolhido?: Data, Hora

- Quem tem lidado com isso?

- Por que essa pessoa lidou com isso?

- Onde foi armazenado?: Isso inclui as informações sobre o local físico em que a prova é armazenada ou informações do armazenamento usado para armazenar a imagem forense.

- Como você o transportou?: Por exemplo, em uma bolsa lacrada antiestática ou em um recipiente de armazenamento seguro.

- Como foi rastreado?

- Como foi armazenado?: Por exemplo, em um recipiente de armazenamento seguro.

- Quem tem acesso às evidências?: Isso envolve o desenvolvimento de um processo de check-in/check-out.

O formulário CoC deve ser mantido atualizado. Isso significa que toda vez que a melhor evidência é tratada, o formulário da cadeia de custódia precisa ser atualizado.

Procedimento para estabelecer a Cadeia de Custódia

Para garantir a autenticidade da cadeia de custódia, uma série de etapas deve ser seguida. É importante observar que quanto mais informações o Perito Forense obtiver sobre as provas, mais autêntica será a cadeia de custódia criada. Você deve garantir que o seguinte procedimento seja seguido de acordo com a cadeia de custódia para dispositivos eletrônicos:

- Salve o material original

- Tire fotos da evidência física

- Faça capturas de tela da evidência digital.

- Data do documento, hora e qualquer outra informação sobre o recebimento da evidência.

- Injete um clone bit a bit de conteúdo de evidência digital em computadores forenses.

- Execute uma análise de teste de hash para autenticar o clone de trabalho.

Como a Cadeia de Custódia pode ser assegurada?

Algumas considerações estão envolvidas ao lidar com evidências digitais e Cadeia de Custódia. Discutiremos as práticas recomendadas mais comuns, aceitas e praticadas globalmente.

- Nunca, jamais, trabalhe com a evidência original: A maior consideração que precisa ser feita ao lidar com evidências digitais é que o perito forense deve fazer uma cópia completa das evidências para análise forense. Isso não pode ser negligenciado, pois quando erros são cometidos em cópias de trabalho ou comparações precisam ser feitas, nesse caso, precisamos de uma cópia original.

- Garantir que a mídia de armazenamento seja esterilizada: é importante garantir que o dispositivo de armazenamento do examinador esteja legalmente limpo ao adquirir as evidências. Suponha que se a mídia de armazenamento do examinador estiver infectada com malware, nesse caso, o malware pode escapar para a máquina que está sendo examinada e todas as evidências acabarão sendo comprometidas.

- Documente qualquer escopo extra: Durante o processo de exame, é importante documentar todas as informações que estão além do escopo da autoridade legal atual e posteriormente levadas ao conhecimento do agente do caso. Um relatório abrangente deve conter as seguintes seções:

- Identidade da agência relatora.

- Identificador de caso.

- Investigador de caso.

- Identidade do remetente.

- Data da Receita.

- Data do relatório.

- Lista descritiva de itens enviados para exame: Inclui o número de série, marca e modelo.

- Identidade e assinatura do examinador

- Breve descrição das etapas realizadas durante o exame: Por exemplo, pesquisas de strings, pesquisas de imagens gráficas e recuperação de arquivos apagados.

- Resultados.

- Considere a segurança do pessoal no local: É muito importante garantir que a cena do crime esteja totalmente segura antes e durante a revista. Em alguns casos, o examinador só poderá fazer o seguinte enquanto estiver no local:

- Identifique o número e o tipo de computadores.

- Entreviste o administrador do sistema e os usuários.

- Identifique e documente os tipos e volumes de mídia: Isso inclui também mídia removível.

- Determine se uma rede está presente.

- Documente as informações sobre o local de onde a mídia foi removida.

- Identifique áreas de armazenamento externas e/ou locais de computação remota.

- Identificar software proprietário.

- Determine o sistema operacional em questão.

A evidência digital e a Cadeia de Custódia Digital são os pilares de qualquer ação tomada por especialistas forenses digitais. Neste artigo, examinamos a seriedade da evidência digital e o que ela implica e como uma pequena adulteração da evidência digital pode mudar o curso da investigação do perito forense.

Referências: – https://en.wikipedia.org/wiki/Chain_of_custody

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Alto desempenho cognitivo.

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário