Introdução ao STIX

O que é STIX?

O Structured Threat Information Expression (STIX™) é um formato de linguagem e serialização usado para trocar inteligência de ameaças cibernéticas (CTI). O STIX é de código aberto e gratuito, permitindo que os interessados contribuam e façam perguntas livremente.

Por que você deveria se importar?

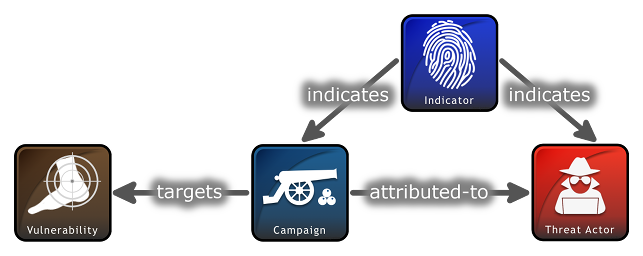

Contribuir e ingerir CTI fica muito mais fácil. Com STIX, todos os aspectos de suspeita, compromisso e atribuição podem ser representados claramente com objetos e relações descritivas. As informações do STIX podem ser representadas visualmente para um analista ou armazenadas como JSON para serem rapidamente legíveis por máquina. A abertura do STIX permite a integração em ferramentas e produtos existentes ou utilizada para suas necessidades específicas de analista ou rede.

O que há de novo no STIX 2.1

O STIX 2.1 difere do STIX 2.0 das seguintes maneiras:

- Novos objetos: Agrupamento, Infraestrutura, Conteúdo de idioma (internacionalização), Localização, Análise de malware, Nota, Opinião

- Objetos que sofreram alterações significativas: malware, todos os SCOs

- Novos conceitos: Confiança

- Objetos observáveis cibernéticos STIX agora podem ser relacionados diretamente usando objetos de relacionamento STIX

- Propriedades conflitantes renomeadas em Objeto de Diretório, Objeto de Arquivo, Objeto de Processo e Objeto de Chave do Registro do Windows.

- Adicionado relacionamento do Indicador para Dados Observados chamado “baseado”.

- Adicionou uma descrição ao Sighting e adicionou um nome ao Location.

- Fez alguns relacionamentos SCO externos em Domain-Name, IPv4-Addr e IPv6-Addr.

STIX 2.1 Objetos

Os objetos STIX categorizam cada informação com atributos específicos a serem preenchidos. O encadeamento de vários objetos por meio de relacionamentos permite representações fáceis ou complexas de CTI. Abaixo está uma lista do que pode ser representado através do STIX. Mais detalhes e representações visuais podem ser encontrados aqui.

O STIX 2.1 define 18 objetos de domínio STIX (SDOs):

| Objeto | Nome | Descrição |

|---|---|---|

| Padrão de Ataque | Um tipo de TTP que descreve as maneiras pelas quais os adversários tentam comprometer os alvos. | |

| Campanha | Um agrupamento de comportamentos adversários que descreve um conjunto de atividades maliciosas ou ataques (às vezes chamados de ondas) que ocorrem durante um período de tempo contra um conjunto específico de alvos. | |

| Curso de Ação | Uma recomendação de um produtor de inteligência para um consumidor sobre as ações que eles podem tomar em resposta a essa inteligência. | |

| Agrupamento | Afirma explicitamente que os objetos STIX referenciados têm um contexto compartilhado, ao contrário de um pacote STIX (que explicitamente não transmite nenhum contexto). | |

| Identidade | Indivíduos, organizações ou grupos reais (por exemplo, ACME, Inc.), bem como classes de indivíduos, organizações, sistemas ou grupos (por exemplo, o setor financeiro). | |

| Indicador | Contém um padrão que pode ser usado para detectar atividades cibernéticas suspeitas ou maliciosas. | |

| A infraestrutura | Representa um tipo de TTP e descreve quaisquer sistemas, serviços de software e quaisquer recursos físicos ou virtuais associados destinados a dar suporte a algum propósito (por exemplo, servidores C2 usados como parte de um ataque, dispositivo ou servidor que faz parte da defesa, servidores de banco de dados visados por um ataque, etc). | |

| Conjunto de intrusão | Um conjunto agrupado de comportamentos e recursos adversários com propriedades comuns que se acredita serem orquestrados por uma única organização. | |

| Localização | Representa uma localização geográfica. | |

| Malware | Um tipo de TTP que representa código malicioso. | |

| Análise de malware | Os metadados e os resultados de uma análise estática ou dinâmica específica realizada em uma instância ou família de malware. | |

| Observação | Transmite texto informativo para fornecer mais contexto e/ou fornecer análise adicional não contida nos objetos STIX, objetos de definição de marcação ou objetos de conteúdo de idioma aos quais a Nota se refere. | |

| Dados Observados | Transmite informações sobre entidades relacionadas à segurança cibernética, como arquivos, sistemas e redes, usando os Objetos Ciberobserváveis (SCOs) da STIX. | |

| Opinião | Uma avaliação da exatidão das informações em um objeto STIX produzido por uma entidade diferente. | |

| Relatório | Coleções de inteligência de ameaças focadas em um ou mais tópicos, como uma descrição de um agente de ameaças, malware ou técnica de ataque, incluindo contexto e detalhes relacionados. | |

| Ator de Ameaça | Indivíduos, grupos ou organizações reais que se acredita estarem operando com intenção maliciosa. | |

| Ferramenta | Software legítimo que pode ser usado por agentes de ameaças para realizar ataques. | |

| Vulnerabilidade | Um erro no software que pode ser usado diretamente por um hacker para obter acesso a um sistema ou rede. |

STIX 2 define dois objetos de relacionamento STIX (SROs):

| Objeto | Nome | Descrição |

|---|---|---|

| Relação | Usado para vincular dois SDOs ou SCOs para descrever como eles estão relacionados entre si. | |

| Avistamento | Denota a crença de que algo no CTI (por exemplo, um indicador, malware, ferramenta, agente de ameaça, etc.) foi visto. |

Um olhar sobre a estrutura

Objetos STIX 2 são representados em JSON. Veja a seguir um exemplo baseado em JSON de um objeto Campanha do STIX 2.1 :

{

"type": "campaign",

"id": "campaign--8e2e2d2b-17d4-4cbf-938f-98ee46b3cd3f",

"spec_version": "2.1",

"created": "2016-04-06T20:03:00.000Z",

"modified": "2016-04-06T20:03:23.000Z",

"name": "Green Group Attacks Against Finance",

"description": "Campaign by Green Group against targets in the financial services sector."

}

STIX 2 Exemplo de relacionamento

STIX 2 Exemplo de relacionamentoInformações completas para o STIX 2 estão disponíveis no site do Comitê Técnico (TC) do OASIS Cyber Threat Intelligence (CTI) . Documentos de especificação, esquemas e ferramentas também estão disponíveis.

Comentários

Postar um comentário