Compartilhe

- Gerar link

- X

- Outros aplicativos

O QUE É INTELIGÊNCIA CONTRA AMEAÇAS CIBERNÉTICAS ?

O que é inteligência contra ameaças?

Inteligência de ameaças são dados que são coletados, processados e analisados para entender os motivos, alvos e comportamentos de ataque de um ator de ameaça . A inteligência contra ameaças nos permite tomar decisões de segurança baseadas em dados mais rápidas, mais informadas e alterar seu comportamento de reativo para proativo na luta contra os agentes da ameaça.

Inteligência de ameaças é o conhecimento baseado em evidências (por exemplo, contexto, mecanismos, indicadores, implicações e conselhos orientados para a ação) sobre ameaças existentes ou emergentes ou perigos para os ativos. - Gartner

Por que a inteligência sobre ameaças é importante?

No mundo da segurança cibernética, as ameaças persistentes avançadas (APTs ) e os defensores estão constantemente tentando superar uns aos outros. Os dados sobre o próximo movimento de um agente de ameaça são cruciais para adaptar proativamente suas defesas e prevenir ataques futuros.

As organizações estão reconhecendo cada vez mais o valor da inteligência de ameaças, com 72% planejando aumentar os gastos com inteligência de ameaças nos próximos trimestres.

No entanto, existe uma diferença entre reconhecer valor e receber valor. A maioria das organizações hoje está concentrando seus esforços apenas nos casos de uso mais básicos , como integração de feeds de dados de ameaças à rede existente, IPS, firewalls e SIEMs - sem tirar o máximo proveito dos insights que a inteligência pode oferecer.

RELATÓRIO DE AMEAÇA GLOBAL CROWDSTRIKE 2021

Baixe o Relatório de Ameaças Globais 2021 para descobrir tendências nas táticas, técnicas e procedimentos em constante evolução dos invasores que nossas equipes observaram no ano passado.

Baixe AgoraAs empresas que seguem esse nível básico de inteligência contra ameaças estão perdendo vantagens reais que poderiam fortalecer significativamente suas posturas de segurança.

A inteligência de ameaças é importante pelos seguintes motivos:

- ilumina o desconhecido, permitindo que as equipes de segurança tomem melhores decisões

- capacita as partes interessadas na segurança cibernética, revelando motivos adversários e suas táticas, técnicas e procedimentos (TTPs)

- ajuda os profissionais de segurança a entender melhor o processo de tomada de decisão do ator da ameaça

- capacita as partes interessadas de negócios , como conselhos executivos, CISOs, CIOs e CTOs; para investir com sabedoria, mitigar riscos, se tornar mais eficiente e tomar decisões mais rápidas

SABER MAIS

Quer se manter atualizado sobre as atividades recentes do ator de ameaças? Visite o Blog de Pesquisa e Ameaças da Intel para obter as pesquisas, tendências e percepções mais recentes sobre as ameaças cibernéticas emergentes.Blog de pesquisa e ameaça da Intel

Quem se beneficia com a inteligência de ameaças?

A inteligência contra ameaças beneficia organizações de todas as formas e tamanhos , ajudando a processar dados de ameaças para entender melhor seus invasores, responder com mais rapidez a incidentes e antecipar-se proativamente quanto ao próximo movimento de um agente de ameaça. Para SMBs, esses dados os ajudam a atingir um nível de proteção que, de outra forma, estaria fora de alcance. Por outro lado, as empresas com grandes equipes de segurança podem reduzir o custo e as habilidades necessárias, aproveitando a inteligência de ameaças externas e tornando seus analistas mais eficazes.

De ponta a ponta, a inteligência contra ameaças oferece vantagens exclusivas para cada membro de uma equipe de segurança, incluindo:

- Sec / Analista de TI

- SOC

- CSIRT

- Analista Intel

- Gestão executiva

Veja como isso pode beneficiar cada posição e os casos de uso específicos que se aplicam a cada uma:

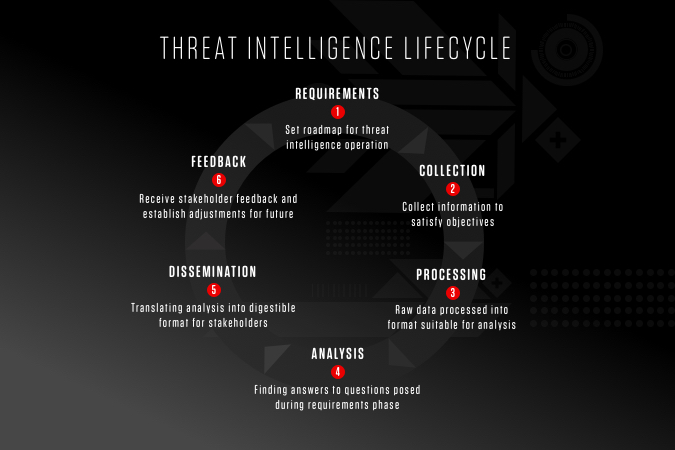

Ciclo de vida de inteligência de ameaças

O ciclo de vida da inteligência é um processo para transformar dados brutos em inteligência acabada para tomada de decisão e ação. Você verá muitas versões ligeiramente diferentes do ciclo de inteligência em sua pesquisa, mas o objetivo é o mesmo: guiar uma equipe de segurança cibernética no desenvolvimento e execução de um programa de inteligência contra ameaças eficaz.

A inteligência sobre ameaças é desafiadora porque as ameaças estão em constante evolução - exigindo que as empresas se adaptem rapidamente e tomem medidas decisivas. O ciclo de inteligência fornece uma estrutura para permitir que as equipes otimizem seus recursos e respondam com eficácia ao cenário moderno de ameaças . Este ciclo consiste em seis etapas, resultando em um ciclo de feedback para encorajar a melhoria contínua:

Vamos explorar as 6 etapas abaixo:

1. Requisitos

O estágio de requisitos é crucial para o ciclo de vida da inteligência de ameaças porque define o roteiro para uma operação de inteligência de ameaças específica. Durante esta fase de planejamento, a equipe definirá os objetivos e a metodologia de seu programa de inteligência com base nas necessidades das partes interessadas envolvidas. A equipe pode começar a descobrir:

- quem são os atacantes e suas motivações

- qual é a superfície de ataque

- quais ações específicas devem ser tomadas para fortalecer suas defesas contra um ataque futuro

2. Coleção

Uma vez definidos os requisitos, a equipe começa a coletar as informações necessárias para atender a esses objetivos. Dependendo dos objetivos, a equipe geralmente buscará registros de tráfego, fontes de dados disponíveis publicamente, fóruns relevantes, mídia social e especialistas no setor ou no assunto.

3. Processamento

Depois que os dados brutos forem coletados, eles deverão ser processados em um formato adequado para análise. Na maioria das vezes, isso envolve organizar pontos de dados em planilhas, descriptografar arquivos, traduzir informações de fontes estrangeiras e avaliar a relevância e confiabilidade dos dados.

4. Análise

Depois que o conjunto de dados foi processado, a equipe deve conduzir uma análise completa para encontrar as respostas às perguntas feitas na fase de requisitos. Durante a fase de análise, a equipe também trabalha para decifrar o conjunto de dados em itens de ação e recomendações valiosas para as partes interessadas.

5. Disseminação

A fase de disseminação requer que a equipe de inteligência de ameaças traduza sua análise em um formato digerível e apresente os resultados às partes interessadas. A forma como a análise é apresentada depende do público. Na maioria dos casos, as recomendações devem ser apresentadas de forma concisa, sem confundir o jargão técnico, seja em um relatório de uma página ou em um breve conjunto de slides.

6. Feedback

O estágio final do ciclo de vida da inteligência de ameaças envolve obter feedback sobre o relatório fornecido para determinar se ajustes precisam ser feitos para futuras operações de inteligência de ameaças. As partes interessadas podem ter mudanças em suas prioridades, a cadência em que desejam receber relatórios de inteligência ou como os dados devem ser divulgados ou apresentados.

Achou este artigo informativo? Em seguida, assista ao episódio Threat Intel de nossa série de webinars Cybersecurity 101:

Casos de uso de inteligência de ameaças

Abaixo está uma lista de casos de uso por função:

| - Integre feeds de TI com outros produtos de segurança - Bloqueie IPs, URLs, domínios, arquivos ruins, etc. | |

| - Use TI para enriquecer alertas - Vincule alertas a incidentes - Ajuste os controles de segurança recém-implantados | |

| - Procure informações sobre quem / o quê / por quê / quando / como de um incidente - Analise a causa raiz para determinar o escopo do incidente | |

| - Procure evidências de intrusão mais amplas e profundas - Revise os relatórios sobre os agentes de ameaças para detectá-los melhor | |

| - Avalie o nível geral de ameaça para a organização - Desenvolva um roteiro de segurança |

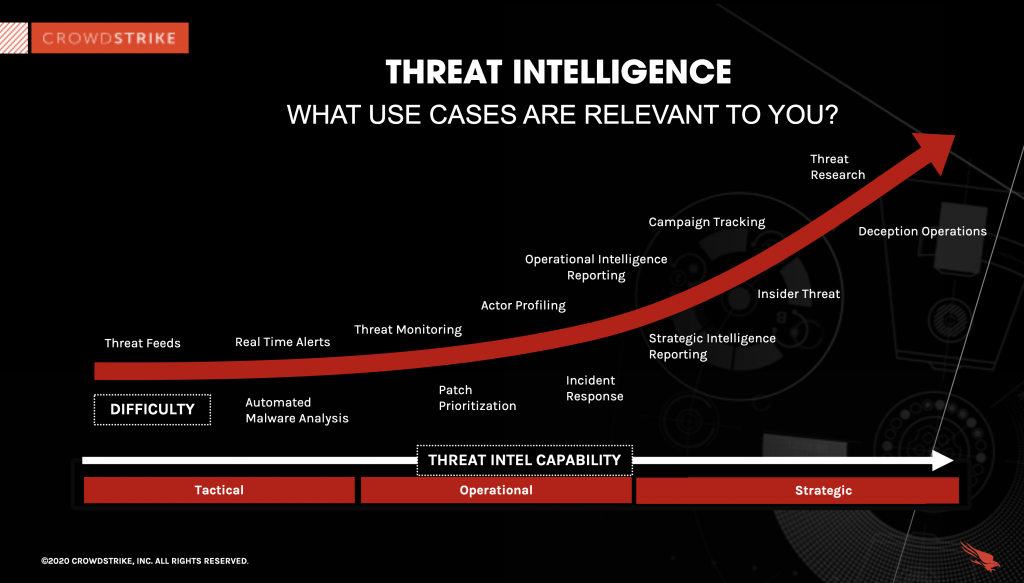

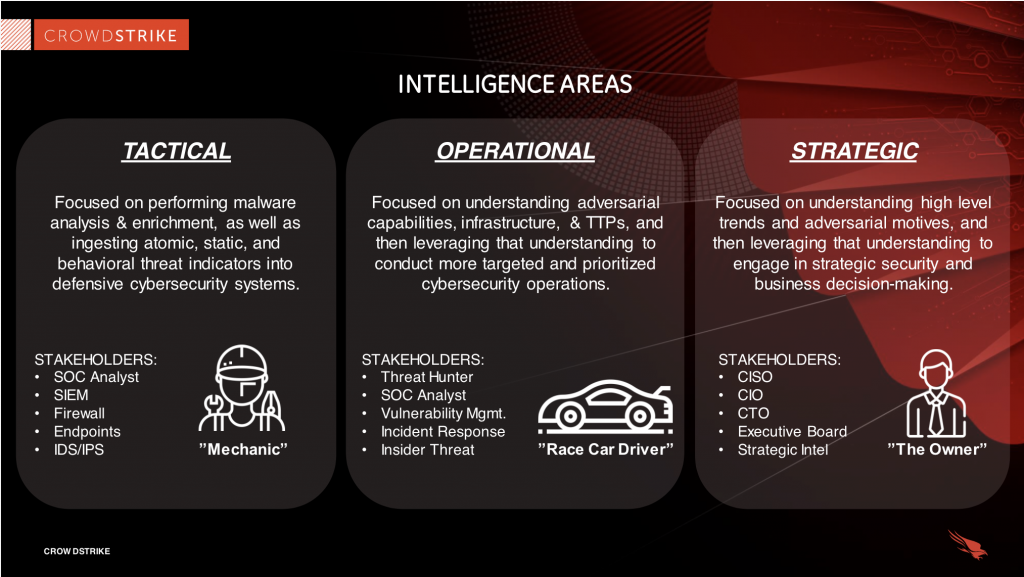

3 tipos de inteligência contra ameaças

Discutimos na última seção como a inteligência de ameaças pode nos capacitar com dados sobre ameaças existentes ou potenciais. As informações podem ser diretas, como um nome de domínio malicioso, ou complexas, como um perfil detalhado de um conhecido agente de ameaças. Lembre-se de que existe uma curva de maturidade quando se trata de inteligência representada pelos três níveis listados abaixo. A cada nível, o contexto e a análise do CTI se tornam mais profundos e sofisticados, atende a públicos diferentes e pode ficar mais caro.

- Inteligência tática

- Inteligência operacional

- Inteligência estratégica

Inteligência tática de ameaças

Desafio: as organizações geralmente se concentram apenas em ameaças singulares

Objetivo: obter uma perspectiva mais ampla das ameaças, a fim de combater o problema subjacente

A inteligência tática concentra-se no futuro imediato, é de natureza técnica e identifica indicadores simples de compromisso (IOCs) . IOCs são coisas como endereços IP ruins, URLs, hashes de arquivo e nomes de domínio mal-intencionados conhecidos. Ele pode ser legível por máquina, o que significa que os produtos de segurança podem ingeri-lo por meio de feeds ou integração de API.

A inteligência tática é o tipo de inteligência mais fácil de gerar e quase sempre é automatizada. Como resultado, ele pode ser encontrado por meio de fontes abertas e feeds de dados gratuitos, mas geralmente tem uma vida útil muito curta porque IOCs, como IPs maliciosos ou nomes de domínio, podem se tornar obsoletos em dias ou mesmo horas.

É importante observar que simplesmente assinar os feeds da Intel pode resultar em muitos dados, mas oferece poucos meios para digerir e analisar estrategicamente as ameaças relevantes para você. Além disso, falsos positivos podem ocorrer quando a fonte não é oportuna ou de alta fidelidade.

Perguntas para se questionar a si mesmo:

- Você tem um feed IOC?

- Os IOCs são oportunos e relevantes?

- A análise de malware é automatizada?

Inteligência de ameaças operacionais

Desafio: os atores da ameaça favorecem técnicas que são eficazes, oportunistas e de baixo risco

Objetivo: envolver-se no rastreamento de campanha e perfil de ator para obter uma melhor compreensão dos adversários por trás dos ataques

Da mesma forma que os jogadores de pôquer estudam as peculiaridades uns dos outros para que possam prever o próximo movimento de seus oponentes, os profissionais de segurança cibernética estudam seus adversários .

Atrás de cada ataque está um “quem”, “por quê” e “como”. O “quem” é chamado de atribuição. O “porquê” é chamado de motivação ou intenção. O “como” é formado pelos TTPs que o ator da ameaça emprega. Juntos, esses fatores fornecem contexto e o contexto fornece uma visão sobre como os adversários planejam, conduzem e sustentam campanhas e operações importantes. Esse insight é inteligência operacional.

As máquinas sozinhas não podem criar inteligência operacional contra ameaças . A análise humana é necessária para converter os dados em um formato que seja prontamente utilizável pelos clientes. Embora a inteligência operacional exija mais recursos do que a inteligência tática, ela tem uma vida útil mais longa porque os adversários não podem alterar seus TTPs com a mesma facilidade com que podem alterar suas ferramentas, como um tipo específico de malware ou infraestrutura.

A inteligência operacional é mais útil para os profissionais de segurança cibernética que trabalham em um SOC (centro de operações de segurança) e são responsáveis pela execução das operações diárias. Disciplinas de segurança cibernética, como gerenciamento de vulnerabilidade, resposta a incidentes e monitoramento de ameaças, são os maiores consumidores de inteligência operacional, pois ajudam a torná-los mais proficientes e eficazes em suas funções atribuídas.

Perguntas para se questionar a si mesmo:

- O SOC está derivando casos de uso de TTPs do ator de ameaça?

- O CTI está sendo usado para priorizar vulnerabilidades?

- Você está aproveitando as regras Yara / Snort derivadas do CTI para se envolver na caça?

SABER MAIS

Assista ao webcast sob demanda “The Evolving World of Threat Intelligence” para descobrir como a combinação de inteligência artificial, aprendizado de máquina e CTI está melhorando as defesas em tempo real.Assistir ao Crowdcast

Inteligência estratégica de ameaças

Desafio: más decisões empresariais e organizacionais são tomadas quando o adversário é mal compreendido

Objetivo: a inteligência de ameaças deve informar as decisões de negócios e os processos por trás delas

Os adversários não operam no vácuo - na verdade, quase sempre há fatores de nível mais alto que cercam a execução de ataques cibernéticos. Por exemplo, os ataques de estados-nação estão normalmente ligados a condições geopolíticas, e as condições geopolíticas estão ligadas ao risco. Além disso, com a adoção do Big Game Hunting com motivação financeira , os grupos de crimes cibernéticos estão constantemente evoluindo suas técnicas e não devem ser ignorados.

A inteligência estratégica mostra como eventos globais, políticas externas e outros movimentos locais e internacionais de longo prazo podem potencialmente impactar a segurança cibernética de uma organização.

A inteligência estratégica ajuda os tomadores de decisão a compreender os riscos impostos às suas organizações por ameaças cibernéticas. Com esse entendimento, eles podem fazer investimentos em segurança cibernética que protejam efetivamente suas organizações e estejam alinhados com suas prioridades estratégicas.

A inteligência estratégica tende a ser a forma mais difícil de ser gerada. A inteligência estratégica requer coleta e análise de dados humanos que exigem uma compreensão íntima da segurança cibernética e das nuances da situação geopolítica mundial. A inteligência estratégica geralmente vem na forma de relatórios.

RELATÓRIO OVERWATCH 2020

Quer uma visão única dos adversários que nossos caçadores de ameaças encontraram no primeiro semestre de 2019? Baixe o relatório de 2019 da equipe do OverWatch

Baixe AgoraFerramentas de inteligência de ameaças do CrowdStrike

A solução Intel da CrowdStrike, Falcon X , ajuda as organizações a consumir inteligência, agir e maximizar o impacto de seu investimento em inteligência.

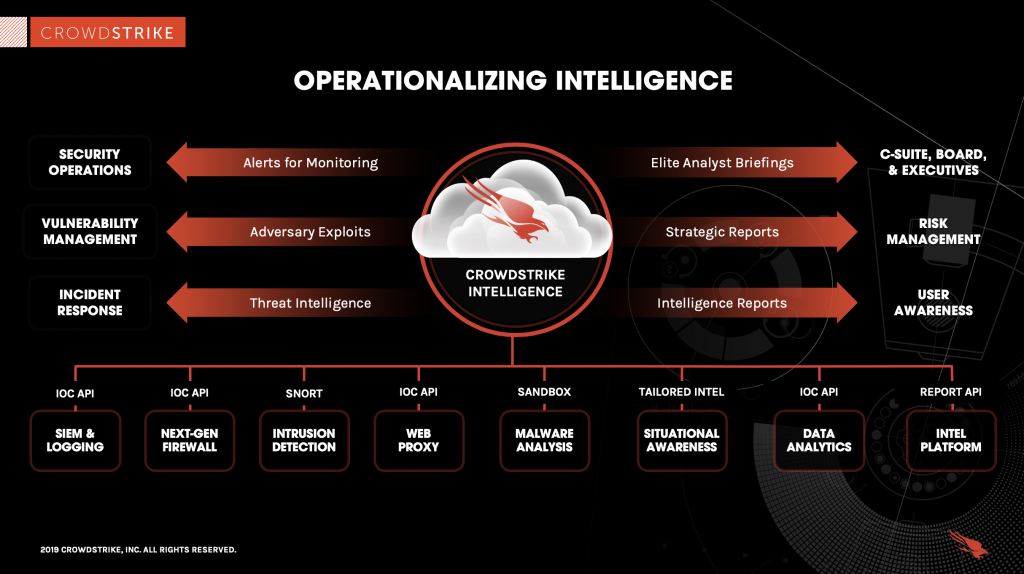

Como CrowdStrike operacionaliza a inteligência de ameaças

Inteligência integrada, sob medida para sua organização

O Falcon X ™ automatiza o processo de investigação de ameaças e oferece relatórios de inteligência acionáveis e IOCs personalizados, feitos sob medida para as ameaças encontradas em seus terminais. Com esse nível de automação, você pode parar de selecionar e selecionar quais ameaças analisar e começar a analisar as ameaças mais relevantes para sua organização.

OBTENHA ACESSO À AVALIAÇÃO GRATUITA DO FALCON X

O Falcon X combina as ferramentas usadas por investigadores de ameaças cibernéticas de classe mundial em uma solução perfeita e executa as investigações automaticamente. O conjunto de ferramentas integrado inclui análise de malware, pesquisa de malware e feed IOC global da CrowdStrike. O Falcon X permite que todas as equipes, independentemente do tamanho ou sofisticação, entendam melhor, respondam com mais rapidez e se antecipem proativamente ao próximo movimento do invasor.

Falcon X Premium: O Elemento Humano

Os relatórios de inteligência do Falcon X Premium aprimoram sua organização com a experiência da equipe de Inteligência Global da CrowdStrike para melhor lutar contra seus adversários. A equipe CrowdStrike Intelligence é pioneira na análise de adversários, rastreando mais de 121 estados-nações, crimes cibernéticos e grupos hacktivistas, estudando suas intenções e analisando suas habilidades. Esta equipe de analistas de inteligência, pesquisadores de segurança, especialistas culturais e linguistas descobrem ameaças únicas e fornecem pesquisas inovadoras que alimentam a capacidade do CrowdStrike de fornecer inteligência proativa que pode ajudar a melhorar drasticamente sua postura de segurança e ajudá-lo a ficar à frente dos invasores

Interessado em aprender mais sobre o Falcon X? Confira os recursos abaixo:

CONHEÇA O AUTOR

Kurt Baker é o diretor sênior de marketing de produto da Falcon Intelligence na CrowdStrike. Ele tem mais de 25 anos de experiência em posições de liderança sênior, com especialização em empresas de software emergentes. Ele tem experiência em inteligência contra ameaças cibernéticas, análise de segurança, gerenciamento de segurança e proteção avançada contra ameaças. Antes de ingressar na CrowdStrike, Baker trabalhou em funções técnicas na Tripwire e foi cofundador de startups em mercados que variam de soluções de segurança empresarial a dispositivos móveis. Ele é bacharel em artes pela University of Washington e agora mora em Boston, Massachusetts.

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

💔 Suspeita de traição?

- Gerar link

- X

- Outros aplicativos

A COGNIÇÃO INVESTIGATIVA

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário