Whatsapp 47 988618255

Compartilhe

- Gerar link

- X

- Outros aplicativos

Como criptografar toda a sua vida em menos de uma hora

“Só os paranóicos sobrevivem.” - Andy Grove

Crédito do artista: “Connected with the Past” de Federico Uribe. 2012. Cabos elétricos sobre tela.

Andy Grove foi um refugiado húngaro que escapou do comunismo, estudou engenharia e, por fim, liderou a revolução do computador pessoal como CEO da Intel. Ele morreu no início deste ano no Vale do Silício, após uma longa luta contra a doença de Parkinson.

Quando uma das pessoas mais poderosas do mundo nos encoraja a ser paranóicos, talvez devêssemos ouvir.

E Grove não é a única pessoa poderosa que pede cautela. Até mesmo o diretor do FBI - o mesmo oficial que recentemente pagou a hackers um milhão de dólares para desbloquear o iPhone de um atirador - está encorajando todos a cobrirem suas webcams .

Mas você obedece à lei. Com o que você precisa se preocupar? Como nos lembra o lema do programa de vigilância do Reino Unido: “Se você não tem nada a esconder, não tem nada a temer”.

Bem, os cidadãos cumpridores da lei têm motivos para temer. Eles têm motivos para proteger seus dispositivos, arquivos e comunicações com entes queridos.

“Se alguém me desse seis linhas escritas pela mão do homem mais honesto, eu encontraria algo nelas para enforcá-lo.” - Cardeal Richelieu em 1641

Neste artigo, vou mostrar como você pode se proteger aproveitando a criptografia de última geração. Em uma única sessão, você pode fazer grandes avanços para garantir sua privacidade .

Segurança de bom senso para todos

Para ser claro, tudo que eu recomendo aqui é 100% gratuito e 100% legal. Se você se incomodar em trancar as portas à noite, deve se preocupar em usar a criptografia.

“Esteja preparado” - O lema do escoteiro

Vamos nos preparar.

Primeiro, algumas definições. Quando eu uso o termo “invasor”, quero dizer qualquer pessoa tentando acessar seus dados a quem você não deu permissão expressa - seja um hacker, uma empresa ou mesmo um governo.

E quando uso os termos “privado” ou “seguro”, quero dizer razoavelmente. A realidade é que - enquanto humanos estiverem envolvidos - nenhum sistema será 100% privado ou 100% seguro.

Contanto que seu telefone, computadores e contas estejam suficientemente protegidos, seu conteúdo permanecerá um “pedaço criptografado” e não há muito que alguém - independentemente de quão poderoso seja - pode fazer sobre isso.

Dica nº 1: use a autenticação de dois fatores em sua caixa de entrada

Sua caixa de entrada é a chave mestra da sua vida. Se um invasor o comprometer, ele não poderá apenas ler seus e-mails, mas também poderá usá-lo para redefinir suas senhas para praticamente qualquer coisa. Isso inclui contas de mídia social e até contas bancárias.

A coisa mais simples que você pode fazer para melhorar drasticamente sua segurança pessoal é ativar a autenticação de dois fatores em sua caixa de entrada.

Basicamente, a autenticação de dois fatores é uma segunda camada de segurança ao entrar. Geralmente envolve o recebimento de uma mensagem de texto com um código especial sempre que você entra em sua conta.

A autenticação de dois fatores reduz substancialmente a probabilidade de sua caixa de entrada ser hackeada.

Se você usa o Gmail, deve ativar a autenticação de dois fatores aqui .

Agora.

A sério.

Ainda estarei aqui quando você voltar.

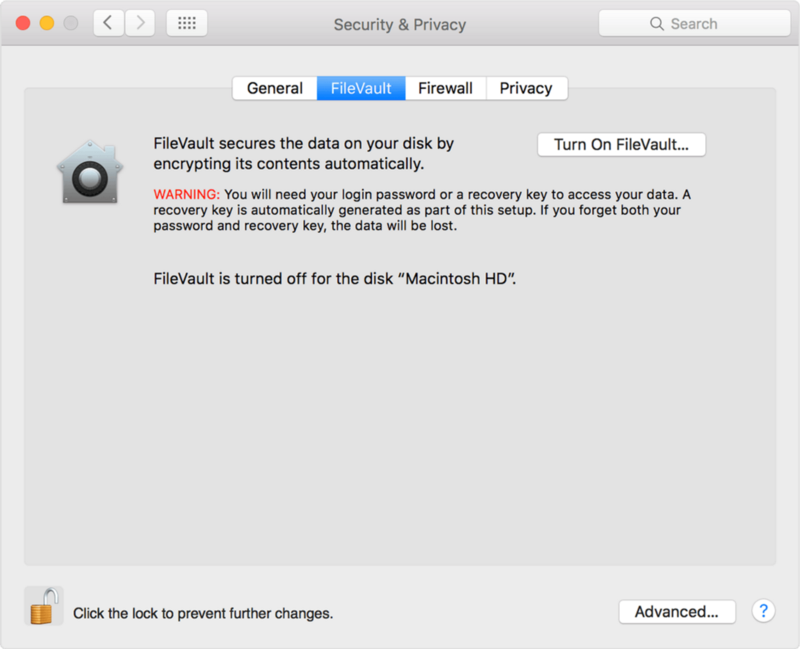

Dica nº 2: criptografe seu disco rígido

Tanto o Windows quanto o MacOS possuem criptografia de disco completo integrada. Você só precisa ligá-lo.

Dica nº 3: ative a proteção por senha do seu telefone

A identificação de impressão digital é melhor do que nada, mas geralmente não é suficiente.

A quinta emenda (contra a autoincriminação) permite que você mantenha sua senha em segredo. Mas um tribunal pode obrigá-lo a desbloquear o telefone com sua impressão digital.

Além disso, você não pode alterar exatamente sua impressão digital depois que um invasor a pega.

Um invasor normalmente fará 10 tentativas antes que seu telefone o bloqueie completamente. Portanto, se sua senha de 4 dígitos for uma dessas comuns, altere-a.

1234 99991111 33330000 55551212 66667777 11221004 13132000 88884444 43212222 20016969 1010Dica profissional : se você insiste em ativar a identificação de impressão digital por uma questão de conveniência e for preso, desligue imediatamente o telefone. Quando as autoridades ligarem seu telefone novamente, elas não poderão desbloqueá-lo sem sua senha.

Dica nº 4: use senhas diferentes para cada serviço.

As senhas são inerentemente inseguras .

Mark Zuckerberg usou a senha “dadada” em sua conta do LinkedIn. No início deste ano, quando os hackers lançaram 117 milhões de combinações de e-mail-senha, a dele estava entre eles. Os hackers foram então capazes de usar seu e-mail e senha para obter acesso às suas contas do Twitter e Pinterest.

Portanto, não use a mesma senha em mais de um lugar.

Claro, lembrar uma tonelada de senhas é um incômodo, então use um gerenciador de senhas .

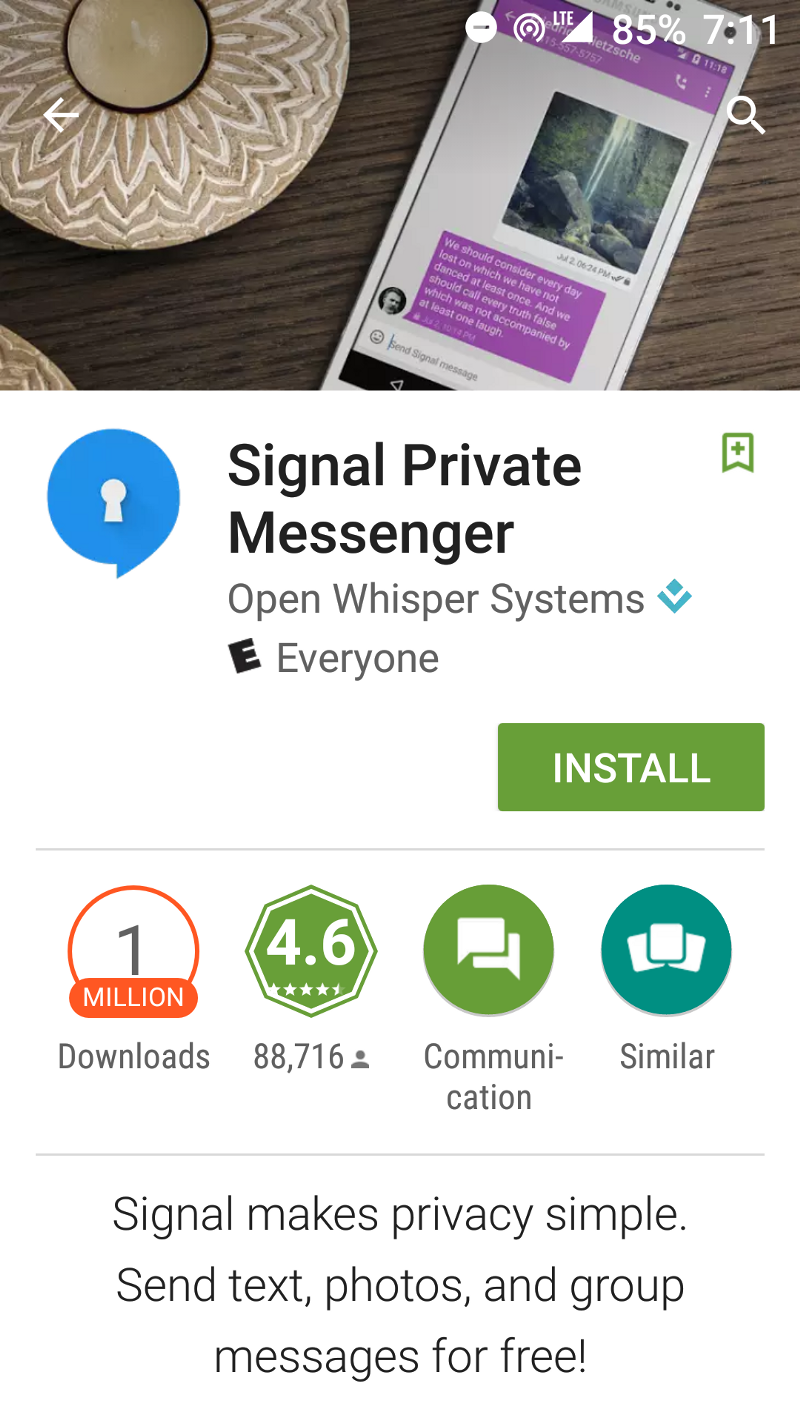

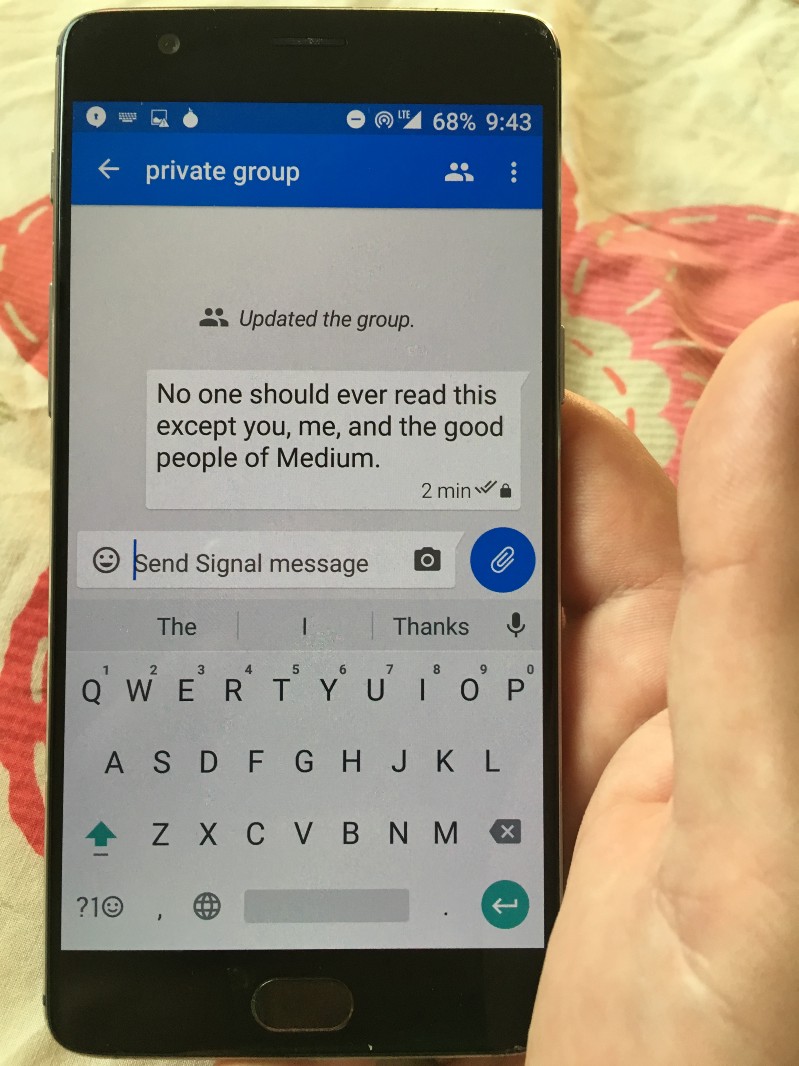

Dica # 5: envie mensagens de texto privadas com Signal

O Signal é um serviço de mensagens popular que obteve uma pontuação perfeita da Electronic Frontier Foundation . Você pode fazer todas as coisas que faria normalmente por meio de mensagens de texto, como enviar mensagens em grupo e enviar fotos e vídeos. Exceto que tudo é criptografado.

O Signal é gratuito, de código aberto e está disponível nas lojas de aplicativos iOS e Android. Consegui configurá-lo e começar a enviar mensagens com segurança para amigos e familiares em menos de 5 minutos.

Etapa # 1: instalar o sinal

Etapa 2: Convide amigos para instalá-lo

Etapa # 3: enviar mensagens

Parabéns - agora você pode conversar com seus amigos e familiares sobre o que quiser e será praticamente impossível para alguém espionar sua conversa.

Você também pode usar o Signal para fazer chamadas telefônicas seguras.

Dica 6: o modo de navegação anônima do seu navegador não é privado o suficiente

Mesmo se você usar o “Modo de navegação anônima” do Chrome ou a “Navegação privada” do Firefox, as seguintes partes ainda serão capazes de espionar sua atividade de rede:

- Provedores de serviço de Internet

- Administradores de sistema responsáveis pela rede em sua escola, local de trabalho ou onde quer que estejam online

- Google ou quem fez seu navegador

Internet Explorer, Safari, Opera e outros navegadores não são mais privados.

Se você deseja uma navegação razoavelmente privada (nenhum sistema pode ser 100% seguro), você deve usar o Tor.

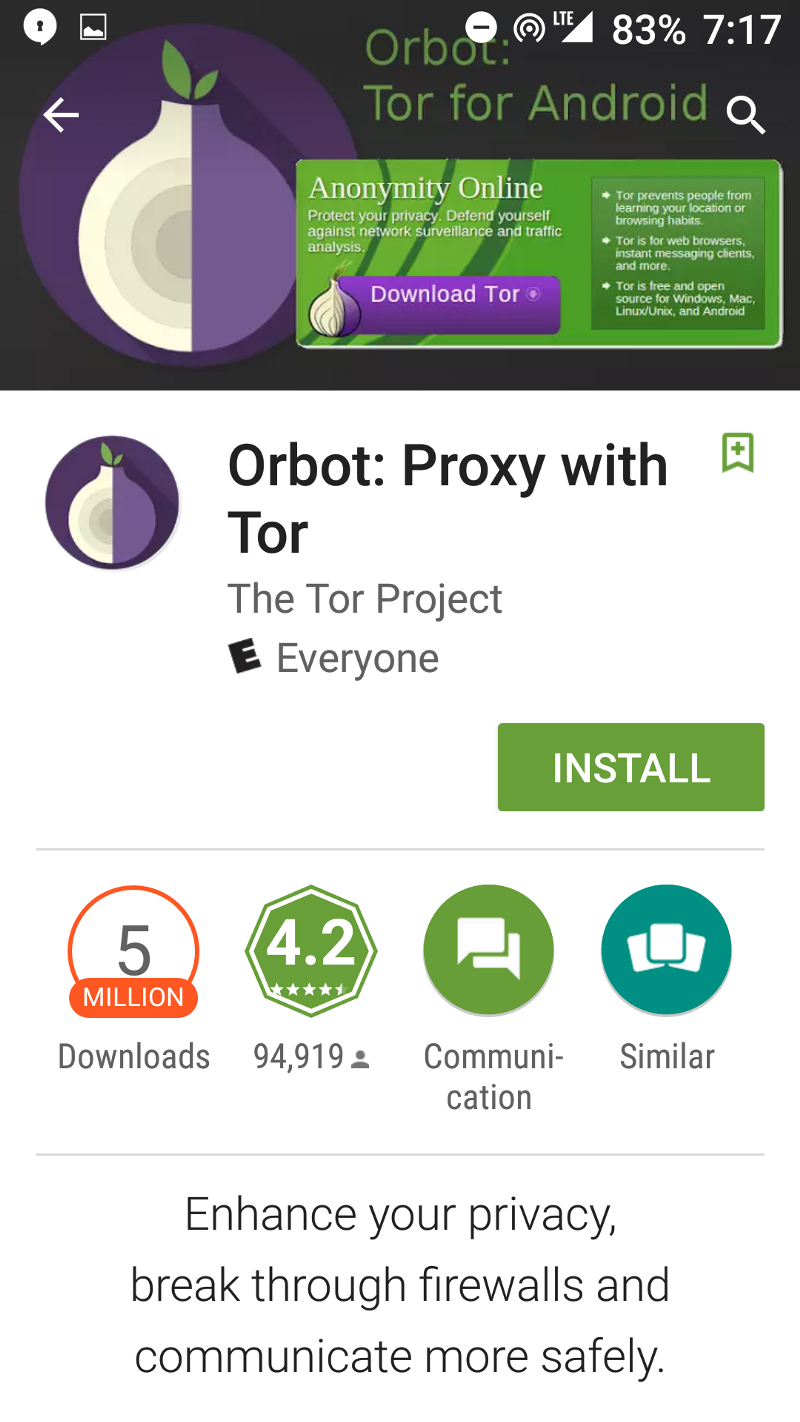

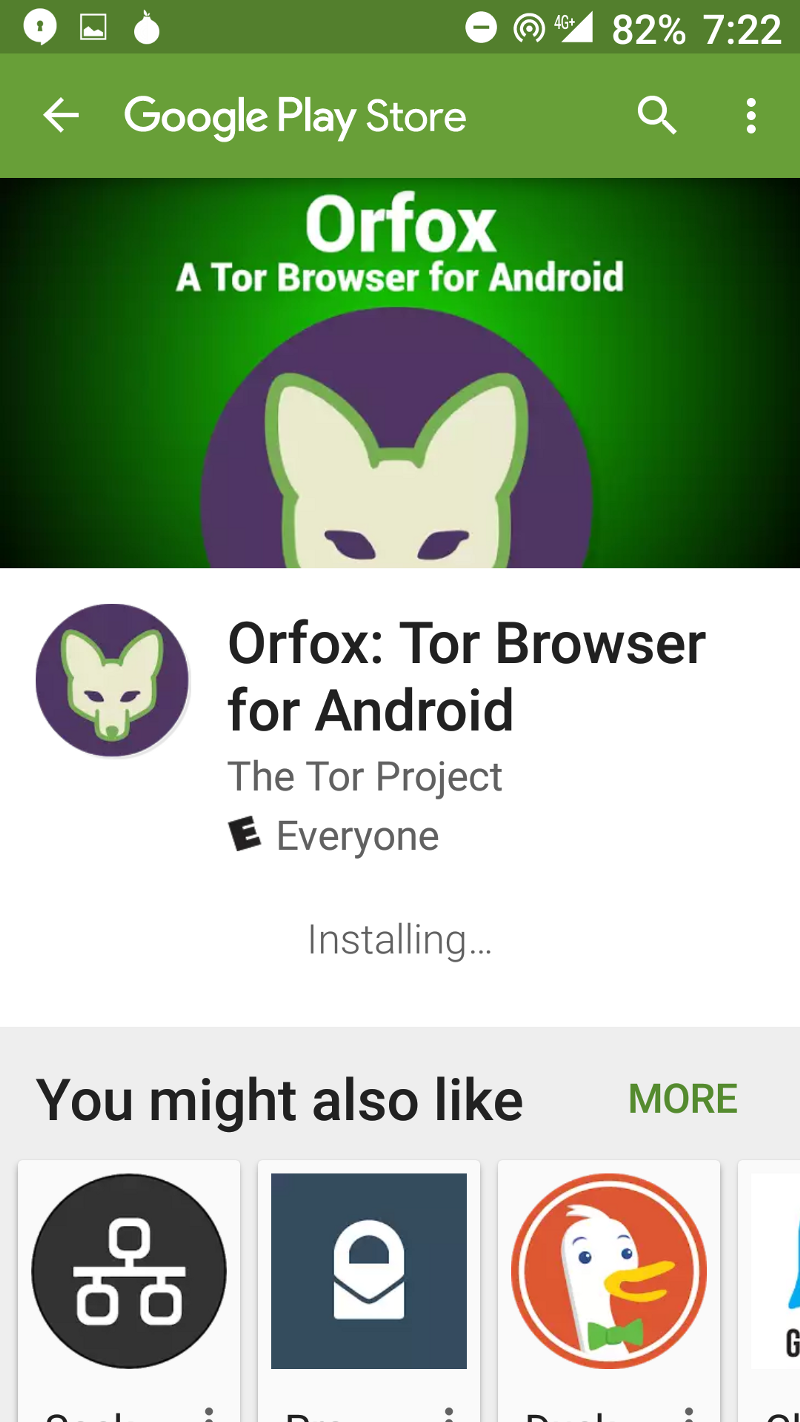

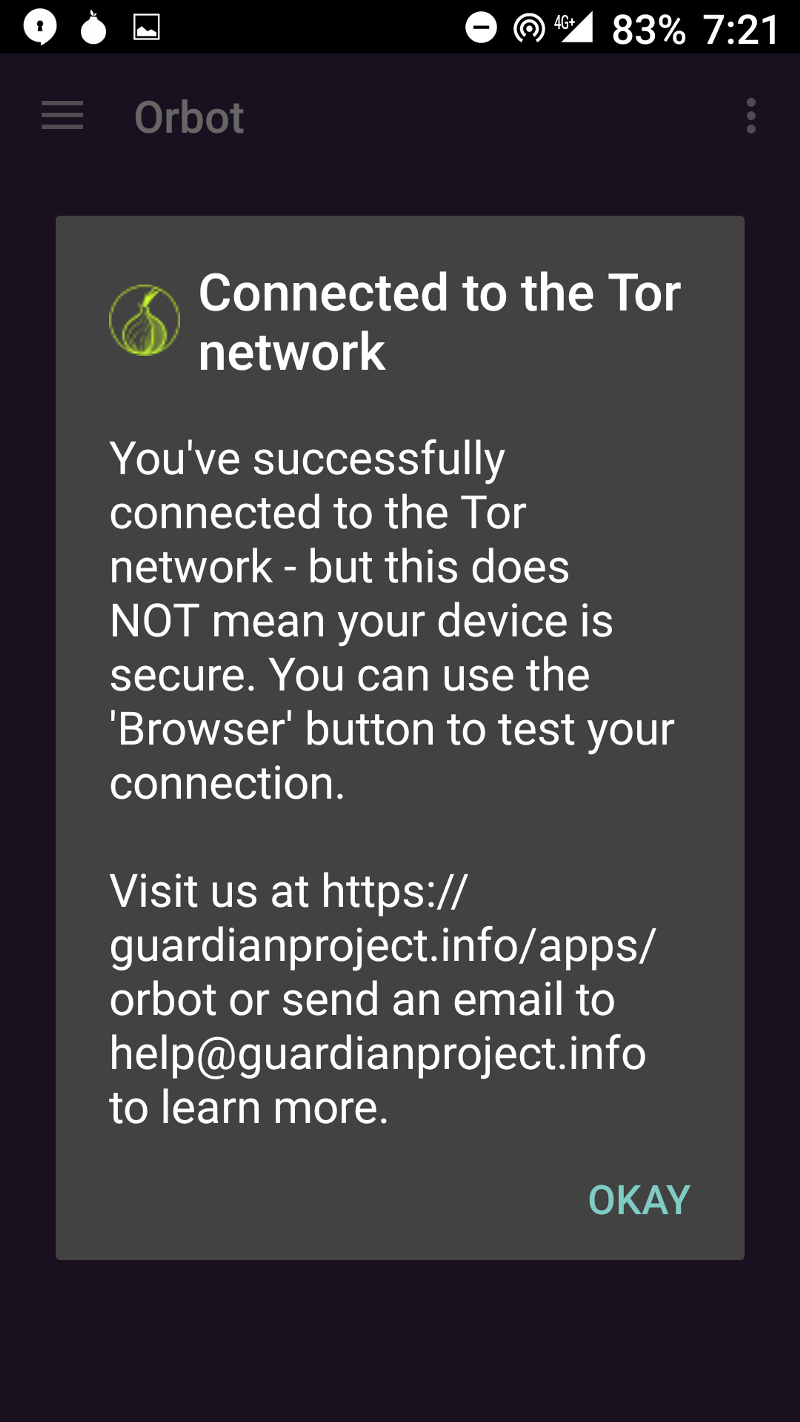

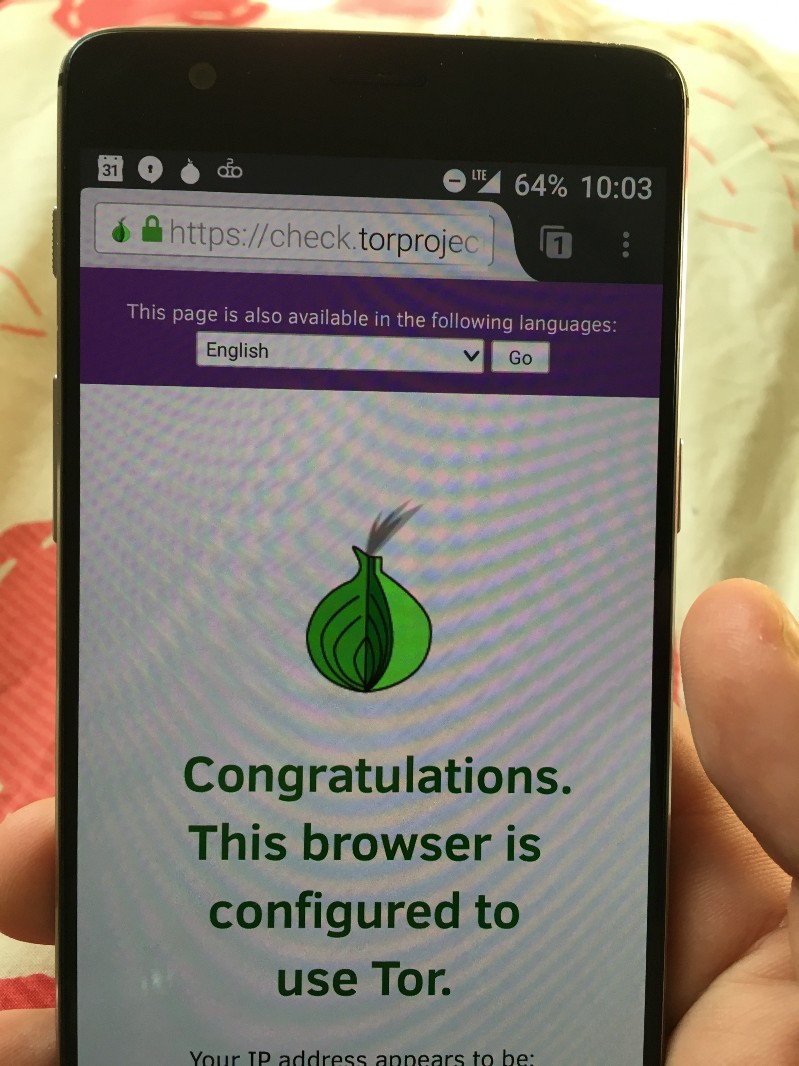

Dica nº 7: navegue com privacidade com o Tor

Tor significa “The Onion Router”, que é uma referência ao uso de muitas camadas semelhantes a cebola para mascarar a atividade da rede. É gratuito, de código aberto e razoavelmente fácil de usar.

Etapa 1: Baixe o Orbot

Etapa 2: Baixe o navegador Orfox

Etapa 3: Abra o Orbot

Etapa 4: Abra o Orfox

Etapa 5: verifique se funcionou

Visite check.torproject.org para verificar se tudo funcionou. Parabéns - agora você pode usar a internet com tranquilidade, pois seria extremamente difícil para alguém rastreá-lo.

Dica nº 8: pesquise em particular

Se o Tor não for conveniente o suficiente para você, você pode pelo menos pesquisar em particular usando DuckDuckGo , o mecanismo de pesquisa que não rastreia você.

DuckDuckGo não tem todos os milhares de anos de engenheiro despejados em seu mecanismo de busca que o Google tem, mas tem um atalho para obter pesquisas criptografadas do Google quando você precisar delas. Você só precisa prefixar sua pesquisa com! Google

Convido você a ler

OSINT NEWS NO X

Postagens mais visitadas

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

ELICITAÇÃO PROFISSIONAL AVANÇADA

- Gerar link

- X

- Outros aplicativos

Lamborghini Gallardo V10

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário