A resposta a incidentes é a prática organizada de responder a eventos de segurança cibernética. Esses processos são normalmente organizados em um plano de resposta a incidentes , que descreve as etapas e ferramentas que as organizações devem seguir durante os eventos.

Um plano de resposta a incidentes pode e deve ser diferente entre as organizações, estabelecido para cobrir as necessidades específicas do perímetro de segurança. No entanto, o plano deve cobrir seis etapas principais - preparação, identificação, contenção, erradicação, recuperação e lições aprendidas.

Como o processo de resposta a incidentes costuma ser circular, há muitas tarefas repetitivas. Para economizar tempo, você pode delegar essas tarefas a ferramentas dedicadas. Continue lendo para aprender sobre a importância da automação de resposta a incidentes e descubra seis ferramentas populares.

O que é automação de resposta a incidentes e por que é importante?

A resposta a incidentes é uma atividade crítica e sensível ao tempo e, em praticamente todas as organizações, o tempo do analista de segurança é escasso. É impossível revisar e investigar manualmente todos os alertas de ferramentas de segurança modernas.

Automatizar as atividades de resposta a incidentes pode ajudar a reduzir o tempo necessário para mitigar um incidente crítico, evitando que o malware se espalhe ou impedindo que os invasores causem mais danos. Também pode economizar tempo, permitindo que as equipes de segurança analisem mais eventos de segurança e identifiquem e investiguem incidentes potenciais importantes.

A automação de resposta a incidentes pode ajudá-lo a:

- Faça a triagem e identifique rapidamente incidentes de segurança relevantes

- Investigue incidentes com mais facilidade compilando automaticamente todos os dados relevantes

- Automatize tarefas de resposta a incidentes ou até mesmo conclua processos de resposta e mitigação, usando manuais de segurança

Como escolher a ferramenta certa de resposta a incidentes

Ao selecionar uma ferramenta automatizada de resposta a incidentes, considere que parte do processo de resposta a incidentes você precisa automatizar. Algumas ferramentas ajudam a reunir e dar sentido aos dados, enquanto outras ajudam a automatizar os procedimentos de resposta reais. Outras ferramentas auxiliam nas investigações forenses detalhadas de incidentes de segurança. A maioria das ferramentas gratuitas fornece uma solução para apenas parte do processo de resposta a incidentes, portanto, você precisará combinar várias ferramentas.

Considere também o conjunto de habilidades de sua equipe de segurança, para garantir que você possa ser produtivo com as ferramentas sem uma curva de aprendizado acentuada. Uma ferramenta como o SANS SIFT é muito poderosa, mas requer um conhecimento profundo dos princípios forenses. Ferramentas mais simples como o Cyphon podem ajudá-lo a começar a trabalhar rapidamente e serão adequadas para todos os incidentes, exceto os mais complexos.

Uma consideração final é a implantação e integração - você precisa implantar a ferramenta como um servidor ou ela será executada nas estações de trabalho do analista? Você precisa implantar agentes em máquinas específicas? É necessário integrar ferramentas de segurança adicionais? Isso pode afetar o custo e a complexidade da solução, mesmo se a ferramenta em si for gratuita.

8 ferramentas gratuitas para automatizar sua resposta a incidentes

1. TheHive

TheHive torna possível trabalhar em equipe para investigar incidentes de segurança. É um sistema de orquestração do Security Operations Center (SOC) que permite que as equipes colaborem para realizar pesquisas de qualidade e em tempo hábil nos dados de segurança. Cada pesquisa corresponde a um cenário, que pode ser dividido em um ou mais empregos. Essas tarefas são solicitadas por analistas de segurança no SOC, que as investigam simultaneamente. TheHive também pode se integrar com e-mail, sistemas de gerenciamento de informações e eventos de segurança (SIEM) e outras fontes por meio de uma API Python.

2. AlienVault

O AlienVault OSSIM é um sistema de gerenciamento de eventos e informações de segurança (SIEM) de código aberto que se conecta a ferramentas de segurança e sistemas de TI em uma organização, reúne eventos e dados relacionados à segurança e ajuda as equipes de segurança a entendê-los para identificar incidentes de segurança. Ele fornece descoberta de ativos, avaliação de vulnerabilidade, detecção de intrusão com base em dados de eventos, análise comportamental e regras de correlação de eventos.

3. Resposta Rápida de GRR

Desenvolvido por pesquisadores de segurança do Google, GRR é um sistema de plataforma cruzada baseado em agente que executa tarefas de coleta de dados como avaliação de memória, pesquisa de arquivos e registros e observação de atividades de dispositivos. O conjunto de ferramentas inclui recursos de automação de trabalho, como agendamento automático para tarefas recorrentes. Ele fornece scripts integrados por meio de um console IPython. O GRR pode ser implantado em grande escala em um grande número de nós.

4. Cyphon

Cyphon é uma ferramenta de código aberto que permite aos analistas de segurança coletar dados, processá-los e identificar incidentes de eventos de segurança brutos. Ele pode processar fontes como logs, APIs e e-mails, permitindo que os analistas decidam quantos dados desejam ver para conduzir sua investigação. Ele também pode gerar alertas personalizados, identificar a criticidade de incidentes e rastrear o trabalho executado por analistas de segurança.

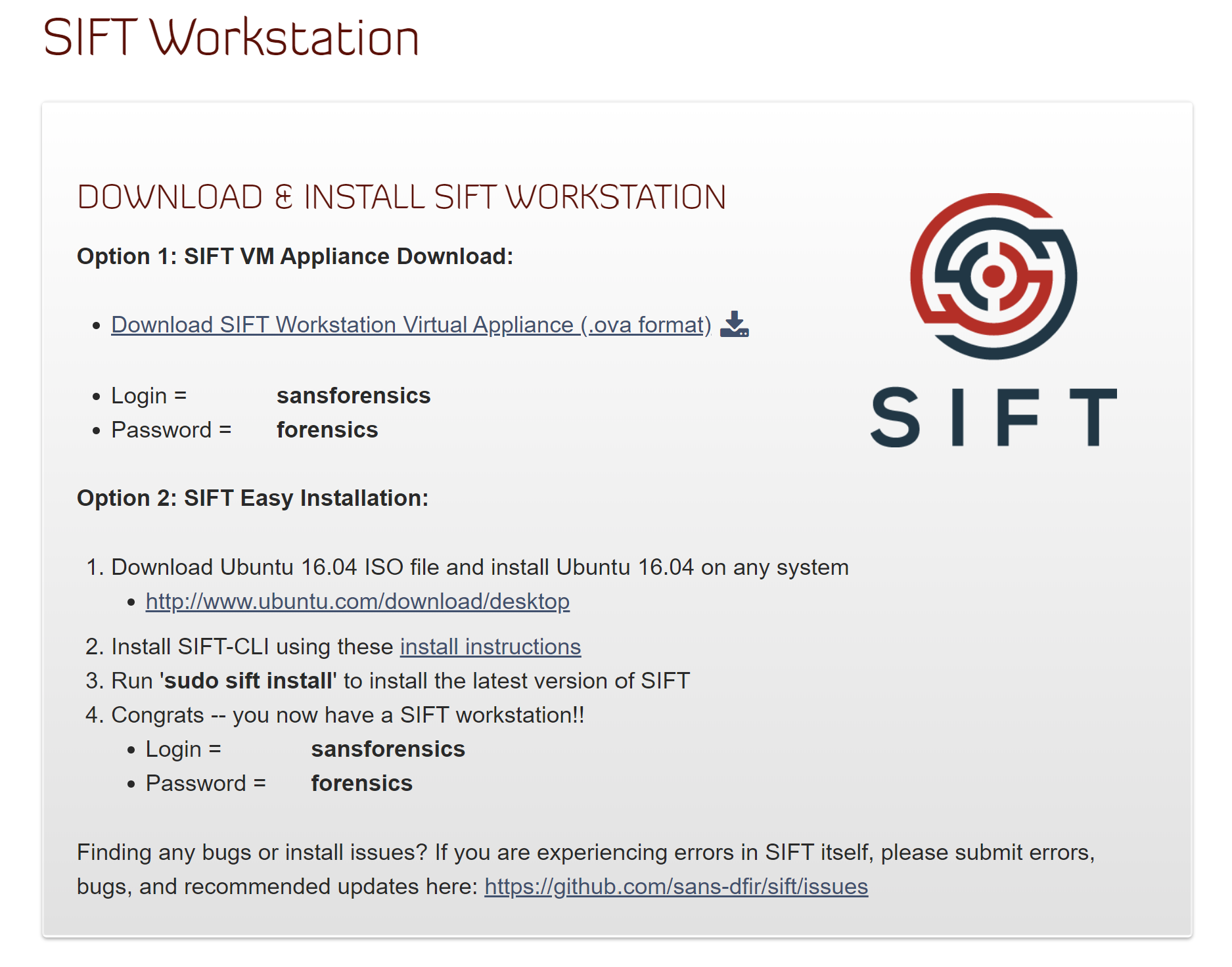

5. SANS Investigative Forensics Toolkit (SIFT)

O SANS Investigative Forensic Toolkit (SIFT) é um CD Ubuntu Live. É composto por uma série de ferramentas para conduzir investigações forenses.

SIFT suporta os seguintes formatos:

- Formato forense avançado (AFF)

- Prova RAW (dd)

- Formato de testemunha especialista (E01)

O SIFT oferece recursos como a criação de uma linha do tempo a partir de logs do sistema, divisão de arquivos para extrair evidências específicas e análise da lixeira. Suporta Linux e Windows.

6. Volatilidade

Volatility é uma plataforma de forense de memória que permite aos analistas criar dumps de memória de sistemas afetados por incidentes de segurança e analisar seu conteúdo. Com base em dados de memória volátil, a ferramenta pode analisar a atividade de rede, IDs de processo, atividade de processo, DLLs, memória kernel e objetos, varreduras de registro e muito mais.

7. CrowdStrike CrowdResponse

CrowdResponse é um aplicativo de console leve que pode ajudá-lo a reunir informações contextuais sobre incidentes de segurança, como listagem de diretórios, listas de processos e trabalhos agendados do sistema. Ele pode verificar assinaturas digitais de processos em execução em um sistema e usar assinaturas YARA incorporadas para fazer a varredura de um host em busca de malware e infecções de documentos encontradas.

8. Cyber Triage

Cyber Triage é uma ferramenta comercial que oferece um plano gratuito. Ele integra SIEM e Intrusion Detection Systems (IDS) para coletar dados, identificar incidentes de segurança e pontuá-los automaticamente, e permite que analistas de segurança comparem incidentes de segurança atuais com dados de inteligência de ameaças.

Conclusão

Esperançosamente, este artigo ajudou você a entender melhor a importância de automatizar os processos de resposta a incidentes. Existem muitas ferramentas de automação (pagas e gratuitas), então, se você não encontrou a certa para você, continue procurando. As tarefas de segurança continuarão a se acumular e a automação pode ajudá-lo a manter a visibilidade contínua.

Sobre o autor:

Gilad David Maayan é redator de tecnologia que trabalhou com mais de 150 empresas de tecnologia, incluindo SAP, Samsung NEXT, NetApp e Imperva, produzindo conteúdo técnico e de liderança inovadora que elucida soluções técnicas para desenvolvedores e liderança de TI.

Comentários

Postar um comentário