Compartilhe

- Gerar link

- X

- Outros aplicativos

Cibersegurança: como lidar com um ciberataque

Cibersegurança: como lidar com um ciberataque

Ataques cibernéticos estão convocando o setor de navegação para tomar medidas cruciais. Vários ataques foram relatados até agora, sendo o mais recente, o ataque contra a IMO. Esses incidentes destacam a importância de investir em segurança cibernética à medida que o transporte marítimo acelera seu caminho para a digitalização.

Na verdade, o COVID-19 clama por mais e mais rápida evolução digital , para que a indústria sobreviva e opte por operações mais eficazes. Ainda assim, a digitalização é um novo caminho para o setor, dificultando o seu manejo, por um lado, enquanto, por outro, o setor tem dado grandes sinais de manobra por opções e mudanças inteligentes.

Etapas para lidar com um ataque potencial

A primeira e mais importante dica é o treinamento , que vai garantir que todos os funcionários, de acordo com seus cargos, tenham condições de lidar com tal incidente.

Etapa 1: saber quais são as ameaças cibernéticas mais comuns

Um relatório recente conduzido pela ENISA analisa quais foram as principais ameaças cibernéticas no período de janeiro de 2019 a abril de 2020.

Assim, eles reuniram as 15 principais ameaças, que são as seguintes:

- Malware

- Ataques baseados na web

- Phishing

- Ataques de aplicativos da web

- SPAM

- Negação de serviço distribuída (DDoS)

- Roubo de identidade

- Violação de dados

- Ameaça interna

- Botnets

- Manipulação física, dano, roubo e perda

- Vazamento de informação

- Ransomware

- Espionagem cibernética

- Crypto-jacking.

“Conhecer o seu inimigo” significa que você estará preparado e implementará uma análise, bem como um plano, caso ocorra um ataque. Além disso, é importante identificar e controlar quem tem acesso às informações atacadas e realizar verificações de antecedentes.

Etapa 2: mude para o modo de ação de segurança cibernética

Quando o ataque ocorrer, lembre-se de que é importante ter instalado e atualizado um antivírus, antispyware e outro programa antimalware, que certamente o auxiliará.

Além disso, monte uma equipe composta por especialistas, como uma equipe de TI e especialistas em dados forenses, que o ajudarão a determinar o tamanho e o escopo do ataque.

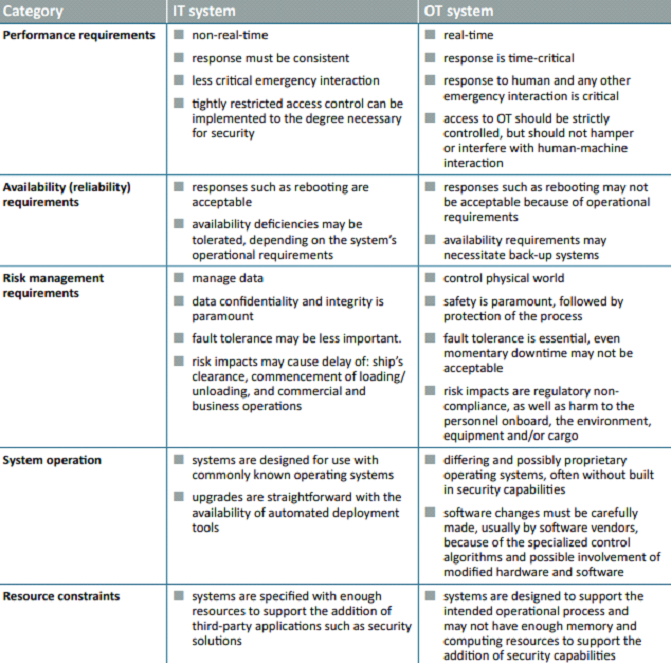

Lembre-se de que os sistemas OT controlam o mundo físico e os sistemas de TI gerenciam os dados. Os sistemas OT diferem dos sistemas tradicionais de TI. OT é um hardware e software que monitora / controla diretamente dispositivos e processos físicos. A TI cobre o espectro de tecnologias para processamento de informações, incluindo software, hardware e tecnologias de comunicação. Tradicionalmente, OT e TI foram separados, mas com a Internet, OT e TI estão cada vez mais próximos, à medida que sistemas historicamente autônomos estão se tornando integrados.

Abaixo, o ICS publicou uma tabela explicando as diferenças entre as equipes de OT e TI.

Etapa 3: Avalie a exposição ao risco

Em um relatório, o ICS, juntamente com outros agentes de transporte, destacam a importância de determinar a probabilidade de vulnerabilidades serem exploradas por ameaças externas.

Eles aconselham a

Determine a probabilidade de vulnerabilidades serem expostas por uso impróprio. Determine a segurança e o impacto da proteção de qualquer indivíduo ou combinação de vulnerabilidades sendo exploradas.

Etapa 4: desenvolver medidas de proteção e detecção

É recomendado reduzir a probabilidade de vulnerabilidades serem exploradas por meio de medidas de proteção e reduzir o impacto potencial de uma vulnerabilidade sendo explorada.

As dicas para detectar um ataque cibernético são:

- Identifique e-mails misteriosos, como phishing.

- Observe incomum.

- Atividade de senha.

- Identifique pop-ups suspeitos.

- Reportar uma rede mais lenta do que o normal.

- Mantenha o software atualizado.

- Mudanças inesperadas ou repentinas no espaço em disco ou memória disponível.

Etapa 5: Estabelecer planos de contingência

Desenvolva um plano de contingência priorizado para mitigar qualquer risco cibernético potencial identificado.

É importante compreender que os incidentes cibernéticos podem não desaparecer por si próprios.

Se, por exemplo, o ECDIS foi infectado com malware, iniciar o ECDIS de backup pode causar outro incidente cibernético. É, portanto, recomendado planejar como realizar a limpeza e restauração dos sistemas infectados.

Ser informado sobre quaisquer incidentes cibernéticos recentes, o tipo e o impacto que eles tiveram, pode ser usado para melhorar os planos de resposta de todos os navios da frota da empresa e uma estratégia de informação para tais incidentes pode ser considerada.

Etapa 6: Recuperação

Após uma violação de segurança cibernética, você precisará de mecanismos para ajudar a retomar as operações normais.

Descubra como o ataque ocorreu e se houve uma violação em seus sistemas de segurança ou foi o resultado de um erro humano e depois avance para a melhoria dos processos, procedimentos e tecnologias existentes.

Lembre-se de que é crucial fazer backups completos de dados e informações comerciais importantes, ao mesmo tempo em que continua a planejar backups incrementais.

- Gerar link

- X

- Outros aplicativos

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário