Compartilhe

- Gerar link

- X

- Outros aplicativos

Verificar vulnerabilidades do WordPress com WPScan

Como desenvolvedor web, criei alguns sites que utilizavam o sistema de gerenciamento de conteúdo WordPress. Para ser honesto, eu nunca verifico a segurança do meu site até entrar no curso de Hacking Ético. Percebendo que meus sites provavelmente têm algumas vulnerabilidades, decidi aprender a escanear vulnerabilidades do wordpress. Decidi usar o wpscan ( http://wpscan.org/ ), que é um scanner de vulnerabilidade do WordPress Black Box. Neste experimento, tentarei digitalizar um dos sites que criei e mantive, que é http://binusbinary.club . A título de informação adicional, este site é o site oficial do BINARY (Binus International Computer Society), um clube oficial da Binus University International.

Disclaimer: Já entrei em contato com a nova divisão de TI sobre este experimento, e já informando o resultado.

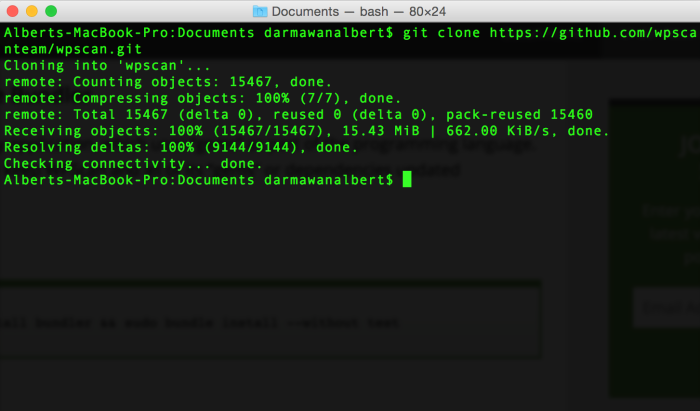

Instalando wpscan

Neste experimento, usarei meu MacBook Pro (final de 2013). Para instalar o wpscan, primeiro abri meu terminal e, em seguida, clonei o repositório oficial github do wpscan ( https://github.com/wpscanteam/wpscan ).

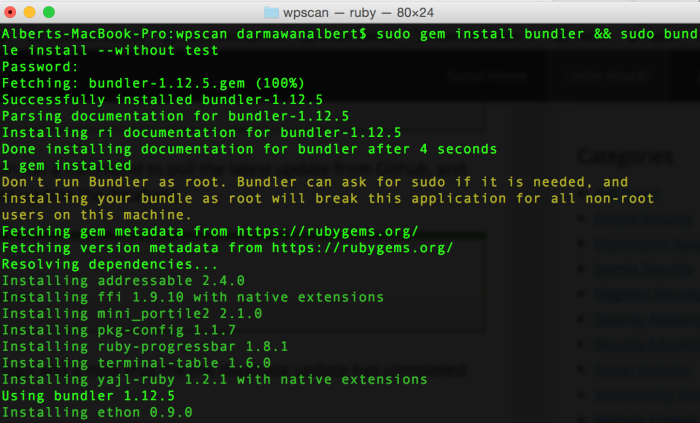

Depois disso, preciso instalar o bundler dentro da pasta wpscan, para gerenciar o gem do aplicativo.

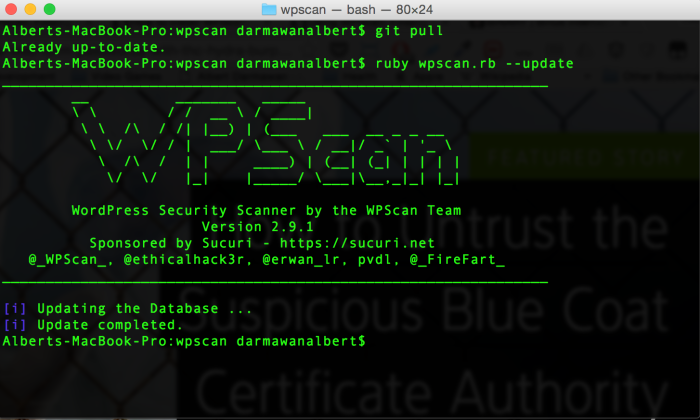

Por último, eu atualizo o banco de dados wpscan, antes de tentar usá-lo para verificar vulnerabilidades.

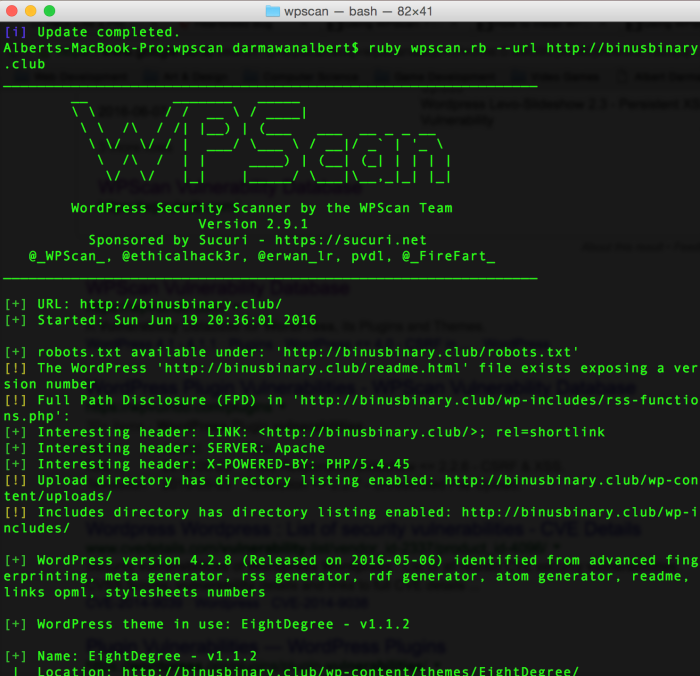

Use wpscan para verificar vulnerabilidades gerais

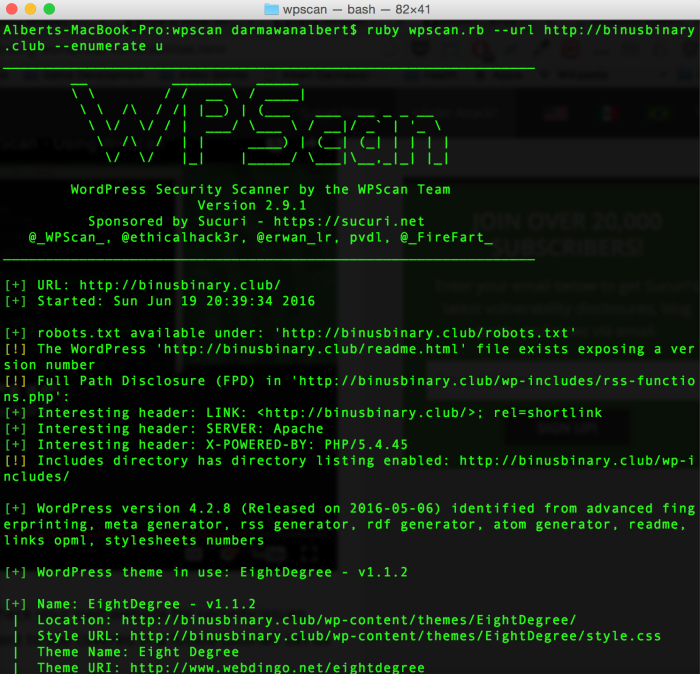

Primeiro, eu uso o wpscan para verificar as vulnerabilidades gerais disponíveis em http://binusbinary.club , usando este comando:

ruby wpscan.rb –url http://binusbinary.club

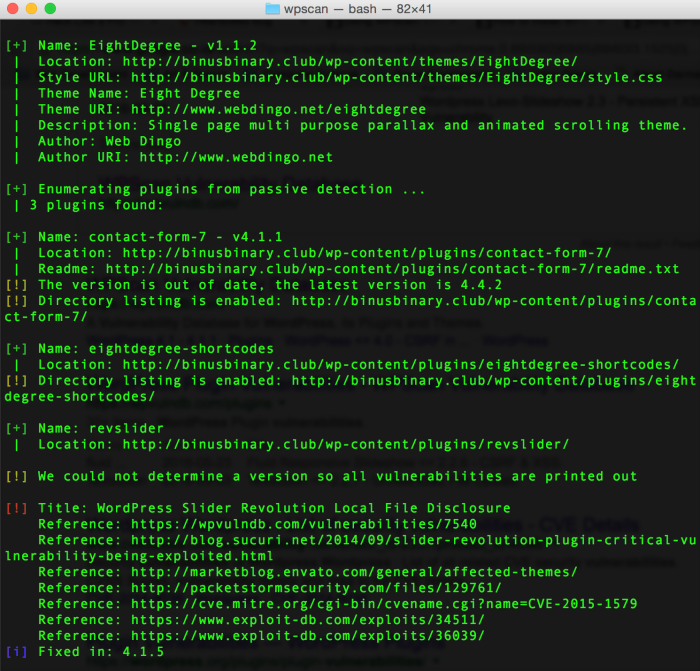

Está basicamente mostrando muitas informações sobre o site, desde os plugins, temas, versão do PHP, até algumas das possíveis vulnerabilidades. Como sou o criador do site, posso confirmar que todas essas informações são verdadeiras.

Use wpscan para encontrar informações de login de administrador

Eu também tento escanear todos os nomes de usuário admin em http://binusbinary.club , usando este comando;

ruby wpscan.rb –url http://binusbinary.club –enumerate u

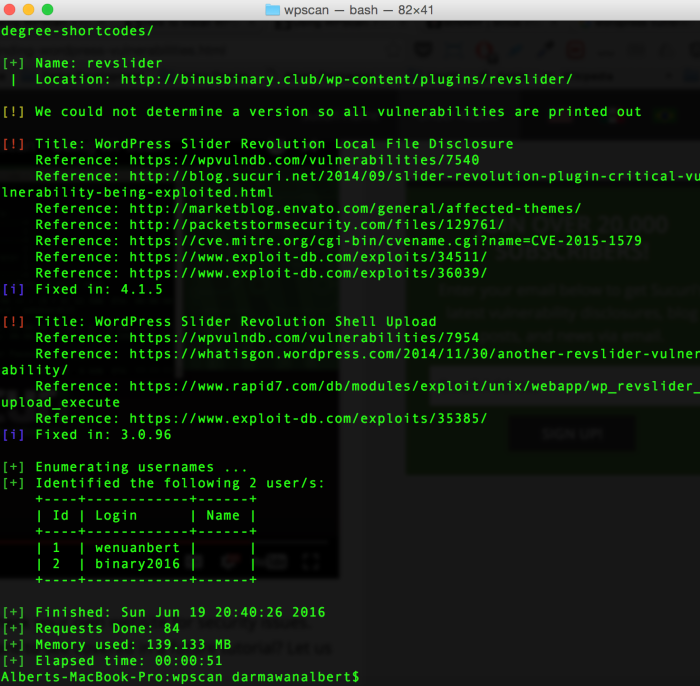

O que me surpreende é que ele realmente listou meu nome de usuário real. Isso mostra que meu site é bastante vulnerável.

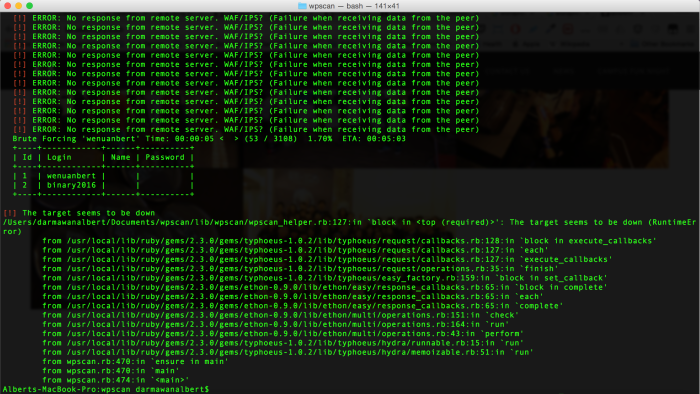

Devido à curiosidade, estou tentando usar a força bruta usando listas de palavras de John The Ripper. Para fazer isso, estou usando este comando:

ruby wpscan.rb –url http://binusbinary.club –wordlist john.txt threads 50

Mesmo que eu não consiga encontrar a senha, o que me surpreende é que o servidor ficou inativo por cerca de 3 segundos quando eu conduzi a força bruta. Nunca percebi que, usando uma ferramenta muito simples, posso derrubar meu próprio site.

Conclusão

Antes de aprender sobre Hacking Ético, nunca percebi que meu site tem muitas vulnerabilidades. Mesmo que seja apenas um experimento simples, percebi a importância da segurança na web.

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

OSINT APLICADO À GOVERNANÇA

- Gerar link

- X

- Outros aplicativos

Operação Epic Fury , ⚠️ SITUAÇÃO CRÍTICA — CONFLITO ATIVO EM TEMPO REAL

- Gerar link

- X

- Outros aplicativos

How to Install Kali Linux NetHunter Rootless on Android (No Root Needed!)

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário