Compartilhe

- Gerar link

- X

- Outros aplicativos

ETAPAS PRÁTICAS - AUDITORIA DO FORTALECIMENTO DA ÁREA DE TRABALHO

Este artigo foi escrito pelo Sr. Hemang Doshi e Sr. Moloy Paul. Ambos possuem ampla experiência no campo de Auditoria e Risco, mais especificamente na auditoria de gerenciamento de riscos de terceiros. Eles podem ser encontrados em hemangdoshi99 @ yahoo.co.in / pmoloy08 @ gmail.com

A segurança da área de trabalho não é apenas uma questão de proteger uma única máquina e os dados armazenados nela. Mesmo se uma única máquina estiver comprometida, toda a rede estará em jogo. Isso torna a segurança do terminal muito crítica. O auditor deve executar algumas verificações básicas para garantir que o dispositivo do terminal seja endurecido adequadamente. Este artigo explica algumas das etapas críticas de auditoria para verificação de dispositivos de terminal.

Etapas de auditoria para verificar se as senhas não são pré-salvas no (s) navegador (s):

Ao armazenar as senhas no navegador, estamos facilitando muito os hackers.

Permitir que um navegador “lembre” de senhas pode representar um grande risco de segurança porque:

- As ferramentas de recuperação de senha podem encontrar facilmente essas senhas.

- Os navegadores geralmente não usam criptografia forte para essas senhas.

- Se um dispositivo estiver comprometido, essas senhas armazenadas no navegador facilitam o acesso dos hackers

Um auditor de SI deve descobrir todas as senhas armazenadas no navegador e corrigi-las antes que os hackers possam explorá-las.

Neste artigo, discutiremos predominantemente sobre o google chrome, Firefox e IE.

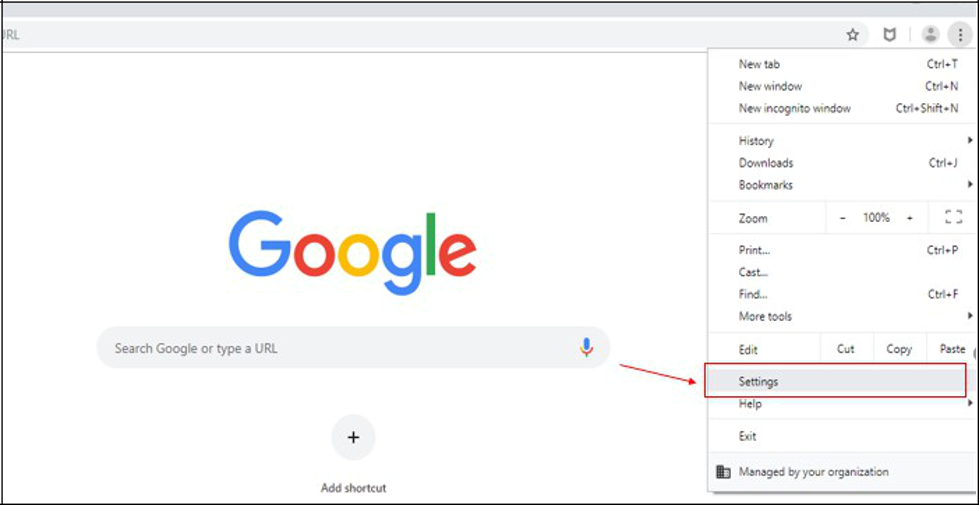

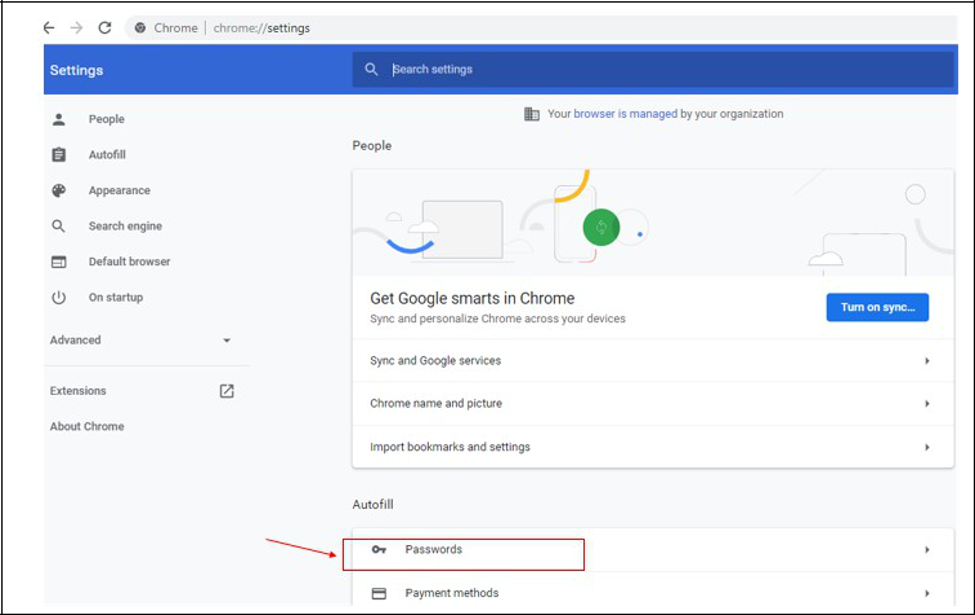

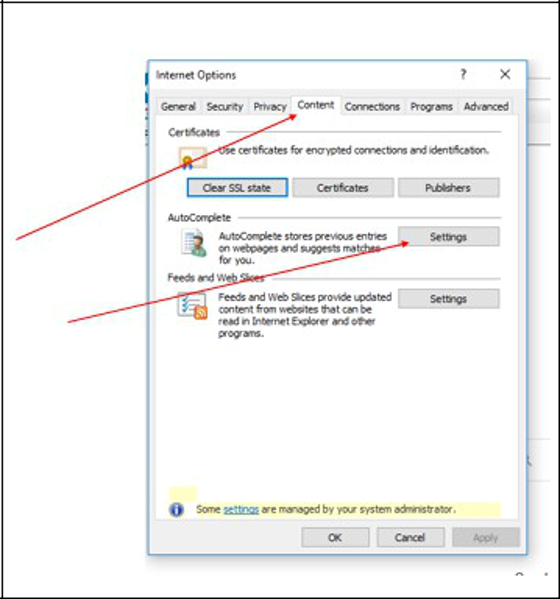

Google chrome:

Passo 1:

Abra o navegador Chrome / Vá para Configurações

Passo 2:

Clique duas vezes na guia 'senhas'

Etapa 3:

Se o usuário salvou a senha, o mesmo aparecerá aqui.

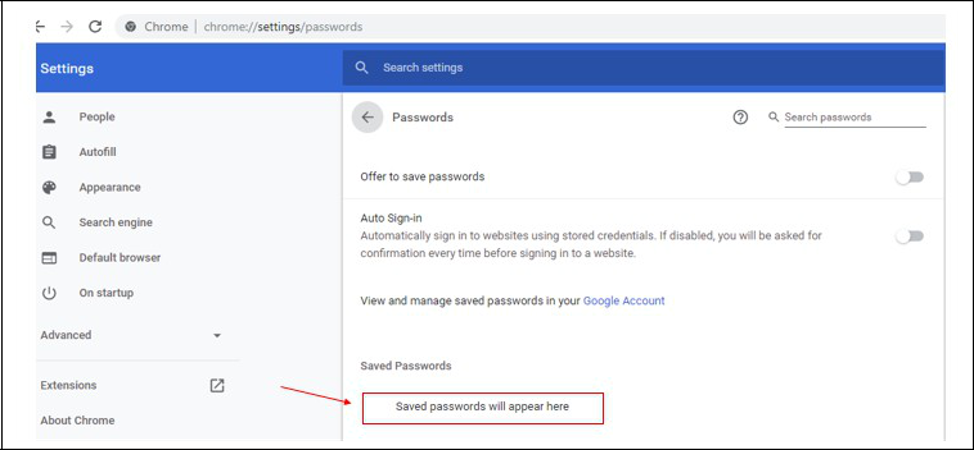

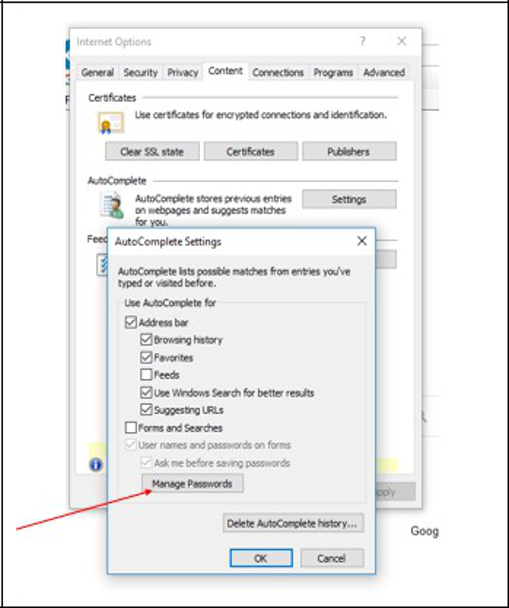

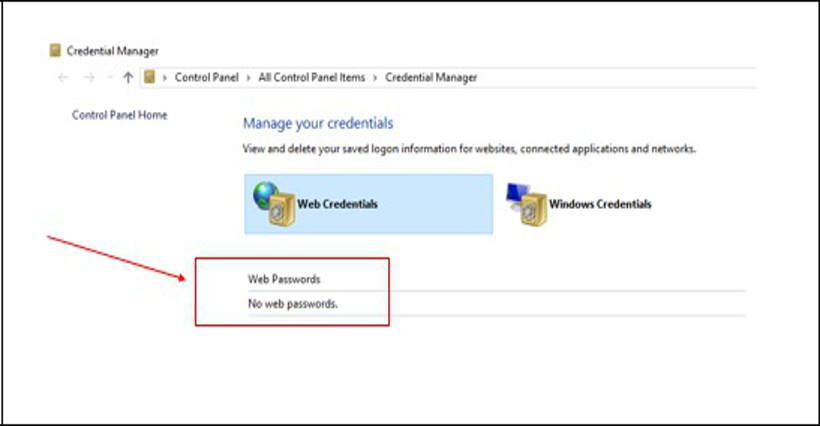

Exploração na Internet:

Passo 1:

Abra o Internet Explorer (IE) / Vá para a guia Configuração / Vá para Opções da Internet

Passo 2:

Vá para a guia 'Conteúdo' / Em preenchimento automático, vá para 'configurações'

Etapa 3:

Vá para 'Gerenciar senhas'

Passo 4:

Se o usuário salvou as senhas, elas aparecerão aqui.

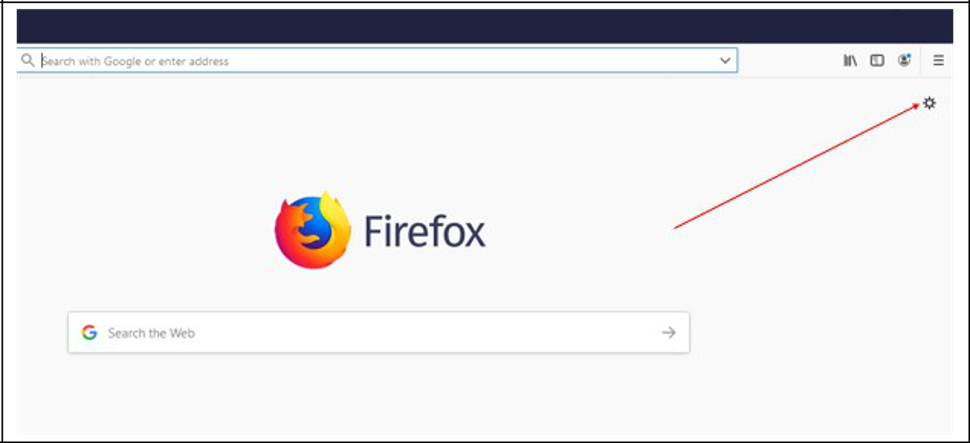

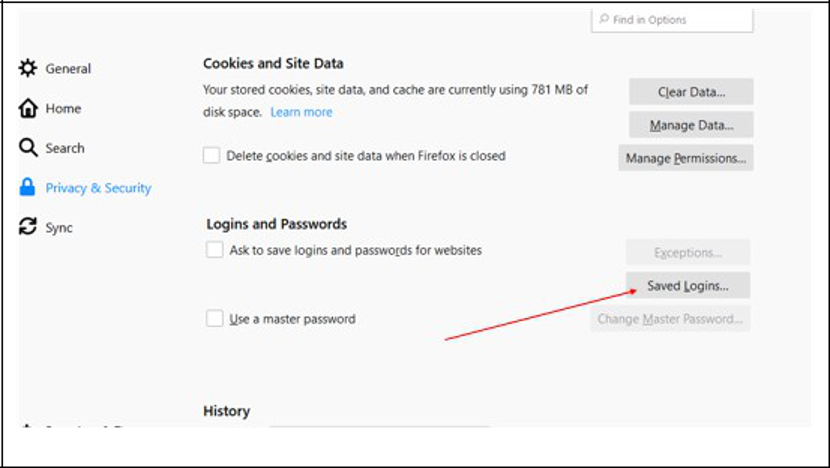

Raposa de fogo:

Passo 1:

Abra o Firefox / Ir para configurações

Passo 2:

Vá para Privacidade e configurações

Etapa 3:

Vá para 'logins salvos'

Passo 4:

Se o usuário salvou as senhas, elas aparecerão aqui.

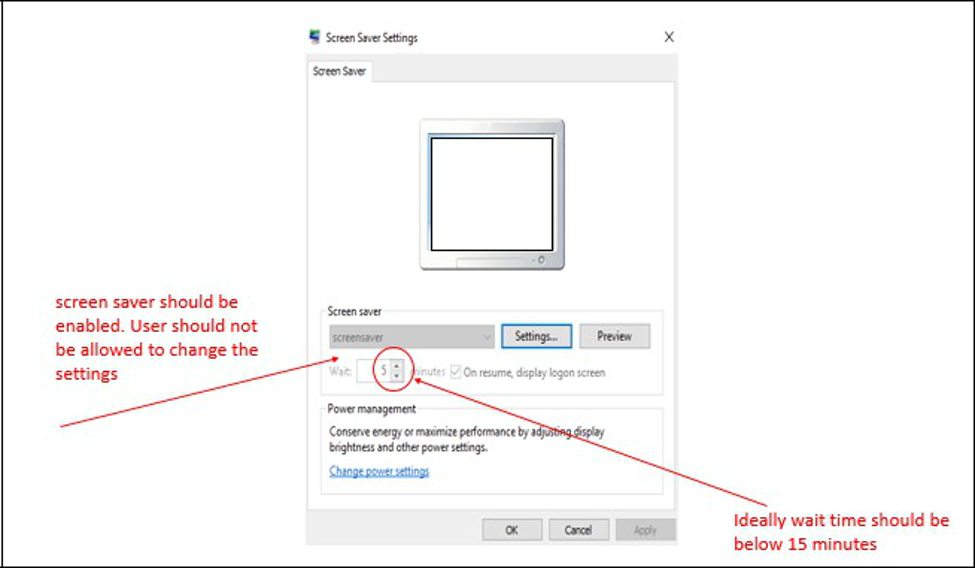

Etapas de auditoria para verificar se a proteção de tela está ativada:

Como prática recomendada, os protetores de tela devem ser configurados para solicitar aos usuários uma senha antes de permitir que o usuário retome o trabalho. Isso impedirá o acesso não autorizado a um sistema inativo. Geralmente, o tempo de espera deve ser inferior a 15 minutos.

O auditor deve executar as etapas mencionadas abaixo:

Etapa 1: pesquise 'protetor de tela' na opção de pesquisa da janela. Abra 'ativar ou desativar o descanso de tela'.

Passo 2:

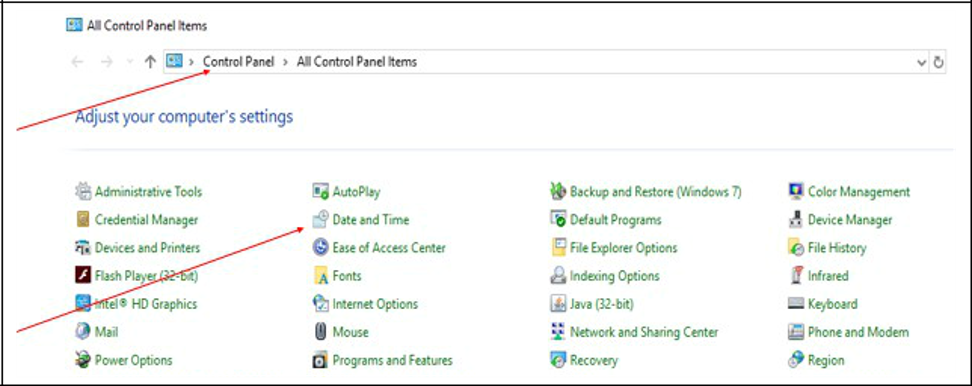

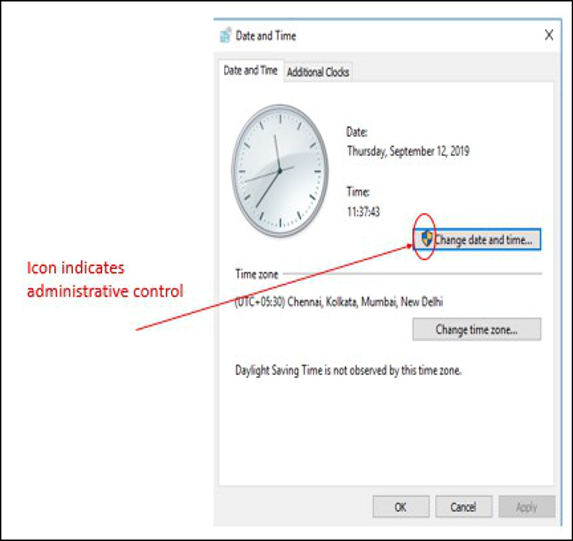

Etapas de auditoria para verificar o controle administrativo para alteração de dados e horário do sistema:

O usuário não deve ter permissão para alterar a data e a hora do sistema. A imprecisão dos carimbos de hora torna impossível correlacionar arquivos de log de diferentes fontes e, portanto, será difícil rastrear os eventos.

Além disso, os registros de data e hora incompatíveis geralmente causam erros nos programas baseados na hora do sistema.

O auditor deve executar as etapas mencionadas abaixo:

Etapa 1: Vá para Painel de controle / Data e hora

Passo 2:

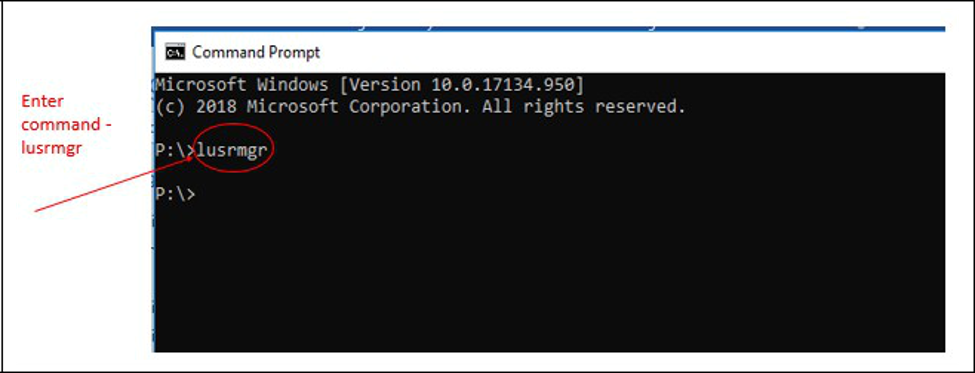

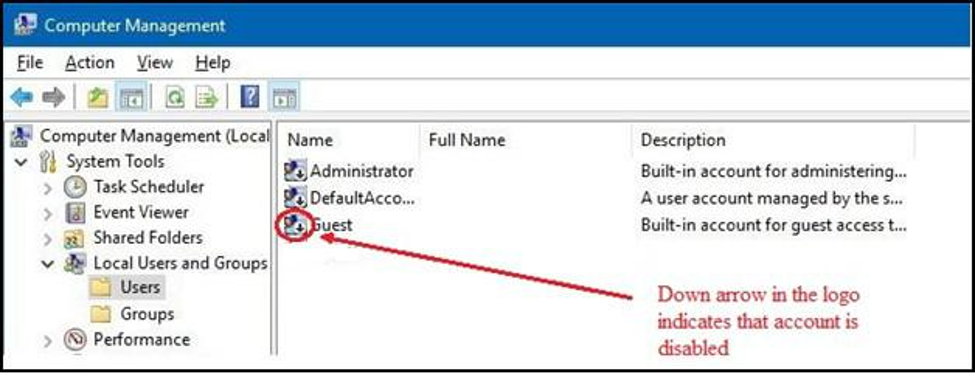

Etapas de auditoria para verificar se a conta de usuário convidado está desabilitada:

Através da conta 'Convidado', o sistema pode ser acessado anonimamente. Certificar-se de que esta conta está Desativando a conta de convidado impedirá as pessoas de usar serviços que podem ter sido inadvertidamente abertos. A conta Convidado permite que usuários que não possuem uma conta no seu domínio façam logon no domínio como convidado. Esta conta está desativada por padrão e deve permanecer desativada.

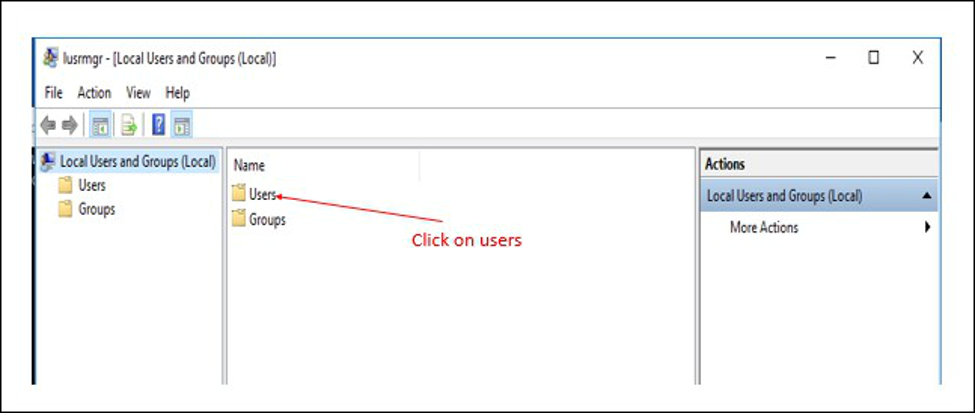

Etapa 1: Abrir prompt de comando (CMD) / Tipo de comando 'lusrmgr'

Etapa 2: Ao fornecer o comando acima, a seguinte tela será exibida:

Etapa 3:

Etapas de auditoria para verificar a implantação da estrutura de senha:

Etapa 1: Anote a estrutura de senha aprovada da empresa. A estrutura da senha deve ser aprovada pela autoridade competente. Os seguintes parâmetros devem ser observados:

- Idade mínima da senha

- Idade máxima da senha

- Comprimento mínimo da senha

- Comprimento do histórico de senhas mantido

- Limite de bloqueio

- Duração do bloqueio (em minutos)

Etapa 2: Abra o prompt de comando (CMD) e digite command: net accounts

Etapa 3: Compare os resultados das etapas 1 e 2. Quaisquer diferenças a serem relatadas para correção.

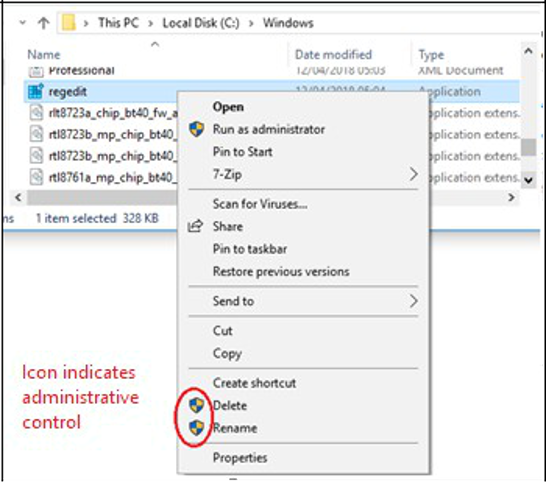

Etapas de auditoria para verificar se arquivos críticos como o regedit não podem ser excluídos pelo usuário:

Etapa 1: Vá para C: / Windows / regedit

Etapa 2: Clique com o botão direito do mouse em regedit e verifique se há restrições administrativas para que o usuário não possa excluir o arquivo.

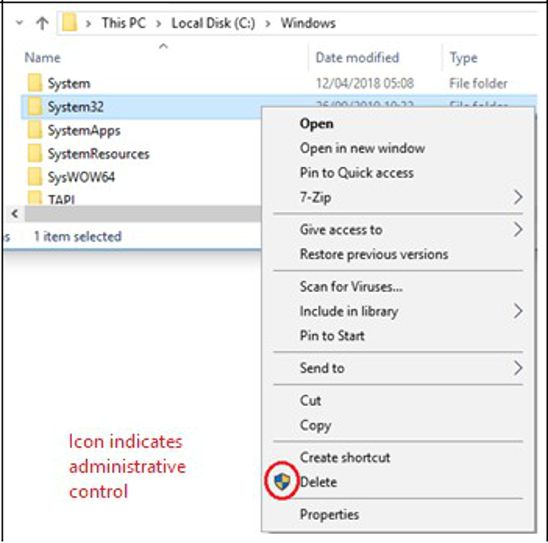

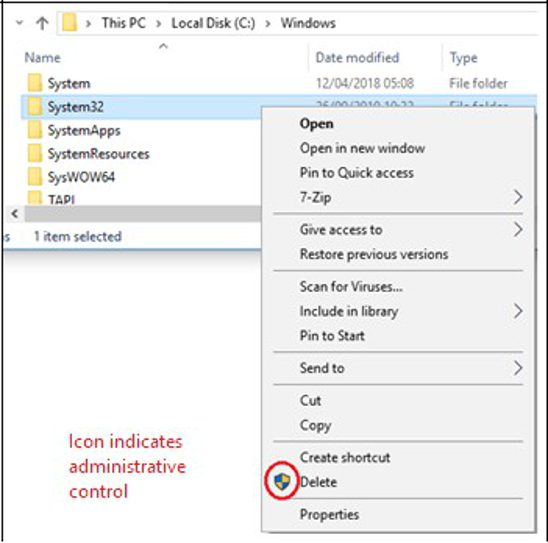

Etapas de auditoria para verificar se arquivos críticos como o sistema 32 não podem ser excluídos pelo usuário:

Etapa 1: Vá para C: / Windows / system32

Etapa 2: Clique com o botão direito do mouse em system32 e verifique se há restrições administrativas para que o usuário não possa excluir o arquivo.

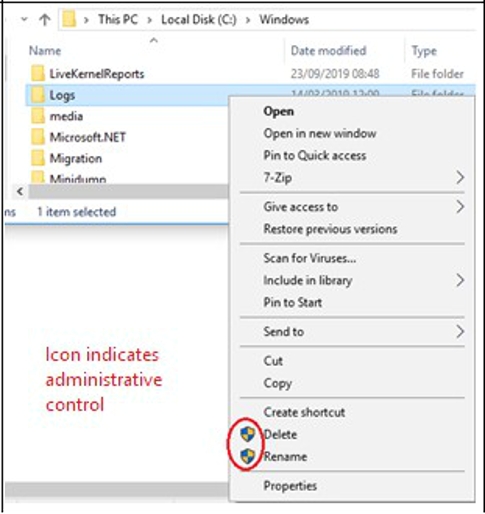

Etapas de auditoria para verificar se arquivos críticos, como logs, não podem ser excluídos pelo usuário:

Etapa 1: Vá para C: / Windows / logs

Etapa 2: Clique com o botão direito do mouse nos logs e verifique se há restrições administrativas para que o usuário não possa excluir o arquivo.

Etapas de auditoria para verificar a sincronização com o Network Time Protocol (NTP):

Se o sistema não estiver sincronizado com o servidor NTP, a imprecisão dos carimbos de hora impossibilitará a correlação dos arquivos de log de diferentes fontes e, portanto, será difícil rastrear os eventos.

Além disso, os registros de data e hora incompatíveis geralmente causam erros nos programas baseados na hora do sistema.

O auditor deve executar as etapas mencionadas abaixo:

Etapa 1: Abrir o prompt de comando (CMD) / Digite o comando 'Net Time'

Ao fornecer o comando, as seguintes informações serão buscadas, onde serão mostrados o nome do servidor e o tempo do servidor, sincronizados com o Network Time Protocol e o mesmo pode verificar o tempo do sistema, como na tela abaixo.

Na tela acima, podemos ver a diferença de 3 minutos com o tempo do servidor, o que significa que os sistemas não estão sincronizados com o tempo do servidor.

Postagens mais visitadas

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário