The Ultimate OSINT Guide — Learn How Information Is Found Online OSINT (Open Source Intelligence) is one of the most powerful techniques used in cybersecurity, investigations, and digital intelligence. Security researchers, analysts, and investigators use publicly available data to gather insights, detect threats, and uncover hidden connections across the internet. In this guide you’ll discover how OSINT can be used for: Digital investigations Online footprint analysis Intelligence gathering from public sources Security research & threat analysis OSINT proves that information is everywhere — if you know where to look. For educational & cybersecurity awareness purposes only. Comment OSINT and check the pinned post on my page for the full guide. Don’t forget to save this post for later. Olá INTERNAUTA, #osint Você está procurando maneiras de economizar dinheiro, melhorar a segurança e aumentar a produtividade de sua empresa? Se sim, você deve considerar usar fontes aberta...

Compartilhe

- Gerar link

- X

- Outros aplicativos

Marcadores

Não são apenas os atores estatais que perseguem as empresas automotivas: “DarkSly” reivindica hackers da Hyundai e Jaguar / LandRover

Não são apenas os atores estatais que perseguem as empresas automotivas: “DarkSly” reivindica hackers da Hyundai e Jaguar / LandRover

- 9 DE DEZEMBRO DE 2019

- DISSIDÊNCIA

Em 6 de dezembro, Catalin Cimpanu, da ZDNet, informou que a BMW e a Hyundai teriam sido invadidas. Seu relatório foi baseado em reportagens de Von Hakan Tanriverdi e Josef Streule, publicadas em BR.de e taggeschau.de . O relatório deles era leve, porém, e nem a BMW nem a Hyundai comentariam. para eles ou para o ZDNet. De fato, quando se tratava de Hyundai, todos os repórteres das publicações alemãs observaram que o ataque envolveu algum site falso.

Por razões que não estão claras para mim, mas que podem ter sido perdidas na tradução, os repórteres atribuíram os ataques aos agentes de ameaças conhecidos como Ocean Lotus ou APT32, um grupo suspeito de atacar entidades em nome do governo vietnamita. O grupo já havia sido ligado a outros ataques a empresas automotivas.

Se o hack relatado na Hyundai foi o trabalho do APT32 ou não, em 7 de dezembro, o DataBreaches.net foi contatado por uma pessoa que alegou ter hackeado a Hyundai. Foi uma entrevista inicialmente confusa, porque esse blogueiro assumiu incorretamente que ele estava se referindo ao incidente relatado pelo ZDNet. Mas uma das primeiras coisas que esse hacker afirmou foi que ele NÃO era do APT 32 e não era um grupo - ele era um indivíduo - um hacker cinzento que trabalha como indivíduo.

Bem, se ele fosse um ator estatal, esperaríamos que ele mentisse, certo? Mas nas próximas horas, ficou mais claro que o que ele estava descrevendo provavelmente era um segundo e não relacionado hack da Hyundai ou o relatório inicial pode estar errado. Por outro lado, talvez este site estivesse apenas sendo utilizado.

"DarkSly", como prefere ser chamado, primeiro twittou sobre invadir a Hyundai em meados de novembro:

more details for leaked data from @hyundaisaudi

about 460K customer details from saudi arabia and iraq@Hyundai @Hyundai_Global @Hyundai_KSA https://twitter.com/notify91557898/status/1194565885446512640 …

See DarkSly's other Tweets

De acordo com as declarações feitas neste site, a DarkSly queria uma recompensa de bug de 1 BTC para informar a Hyundai Saudi Arabia de sua vulnerabilidade, corrigi-la e eliminar todos os dados que ele havia baixado, mas após uma resposta inicial de um dos usuários do Twitter. contas, eles o bloquearam e simplesmente não responderam mais a ele.

Então, que tipo de dados a Darksly possui? Ele afirma ter aproximadamente 550.000 registros de usuários com muitos registros, incluindo nome completo, endereço de e-mail, cidade, banco, salário mensal, número de celular e alguns outros detalhes. Os dados também incluem detalhes de aproximadamente 14.000 clientes iraquianos. Nem as senhas nem os números dos cartões de crédito foram armazenados nos bancos de dados.

DarkSly também afirma que a última vez que ele tentou acessar o servidor - alguns dias atrás - ele ainda tinha acesso. Mas mesmo que ele perca o acesso, ele não está particularmente preocupado em recuperar o acesso: "Na verdade, tenho o código fonte e posso encontrar outras maneiras, pois o desenvolvimento parece tão fraco".

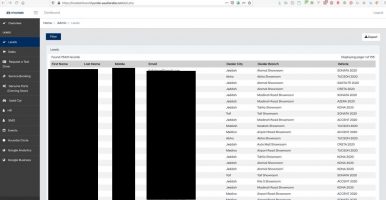

O DataBreaches.net entrou em contato com a sede corporativa da Hyundai para pedir esclarecimentos ou confirmação sobre se eles sofreram um hack ou dois e se tiveram algum comentário. Nenhuma resposta foi recebida. O DataBreaches.net também enviou e-mails aos 9 primeiros clientes listados em uma das capturas de tela não reduzidas fornecidas pela DarkSly para perguntar se eles haviam comprado o modelo listado ao lado de seu nome. Um dos e-mails retornou dizendo que não havia esse usuário. Os outros 8 emails não se recuperaram, mas nenhum dos destinatários respondeu.

Então, o que ele fará a seguir? DarkSly informou ao DataBreaches.net que ele pode postar um vídeo do ataque, que ele gravou, e / ou vender seus dados.

E agora, uma história em desenvolvimento:

Ontem, o DarkSly postou alguns outros dados envolvendo a Jaguar e a LandRover:

qualquer ideia??filiais da Arábia Saudita, Kuwait, Emirados Árabes Unidos, Omã, Egito, México, Marrocos, Líbano, Iraque, Catar e Tunísia envolvidas, todos os bancos de dados armazenados em backup. pic.twitter.com/M6avp4Aozj- DarkSly (@ notify91557898) 8 de dezembro de 2019

O tweet com screenshots aparentemente mostrando acesso ao servidor foi removido posteriormente.

Segundo o DarkSly, ele invadiu a Jaguar e a LandRover ontem em cerca de três horas. No momento do seu anúncio inicial, ele não havia contatado o fabricante ou qualquer revendedor. Quando perguntado se ele estava mirando na Arábia Saudita, ele respondeu que acabou de acordar e decidiu mirar em uma grande empresa. Ele ainda estava trabalhando no ataque do grupo mynaghi (Hyundai) e desembarcou na Jaguar e LandRover, afirma ele.

"Se divertindo com figurões", ele escreveu para o DataBreaches.net.

O DataBreaches.net enviou um e-mail à Jaguar e à LandRover ontem para perguntar se eles estavam cientes de que haviam sido invadidos e para salientar que as capturas de tela mostram que o DarkSly obteve as credenciais do banco de dados e o certificado raiz. Nenhuma resposta foi recebida deles. No momento desta publicação, DarkSly afirma que ele ainda tem acesso.

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário