A vulnerabilidade de execução remota de código BlueKeep nos Serviços de Área de Trabalho Remota do Windows é atualmente explorada em estado selvagem. Máquinas vulneráveis expostas à Web estão aparentemente comprometidas para fins de mineração de criptomoedas.

As tentativas foram registradas por honeypots que expõem apenas a porta 3389, específica para conexões de assistência remota por meio do Remote Desktop Protocol (RDP).

Ataques não são desagradáveis

O pesquisador de segurança Kevin Beaumont notou no sábado que vários honeypots em sua rede de honeypot EternalPot RDP começaram a travar e reiniciar. Eles estão ativos há quase meio ano e é a primeira vez que eles desistem. Por alguma razão, as máquinas na Austrália não bateram, observou o pesquisador em um tweet .

Os primeiros detalhes sobre o BlueKeep ser a causa desses eventos vieram da MalwareTech , que investigou os despejos de memória das máquinas de Beaumont. Ele disse que "encontrou artefatos BlueKeep na memória e no código de shell para soltar um Monero Miner".

De acordo com a análise inicial da MalwareTech, uma carga útil inicial executa um comando do PowerShell codificado que baixa um segundo script do PowerShell, também codificado. O pesquisador diz que a carga útil final é um minerador de criptomoeda, provavelmente para Monero, atualmente detectado por 25 dos 68 mecanismos antivírus na plataforma de varredura VirtusTotal.

Conversando com o BleepingComputer, o pesquisador disse que o malware pode não ser um worm, mas está explorando em massa o bug do BlueKeep. Isso indica que os cibercriminosos estão usando um scanner BlueKeep para encontrar sistemas vulneráveis expostos na Web e soltar o minerador de criptomoedas neles.

Em uma atualização, a MalwareTech diz que a análise do tráfego de rede não indica autopropagação, o que significa que o servidor que está fazendo a exploração obtém os endereços IP de destino de uma lista predefinida.

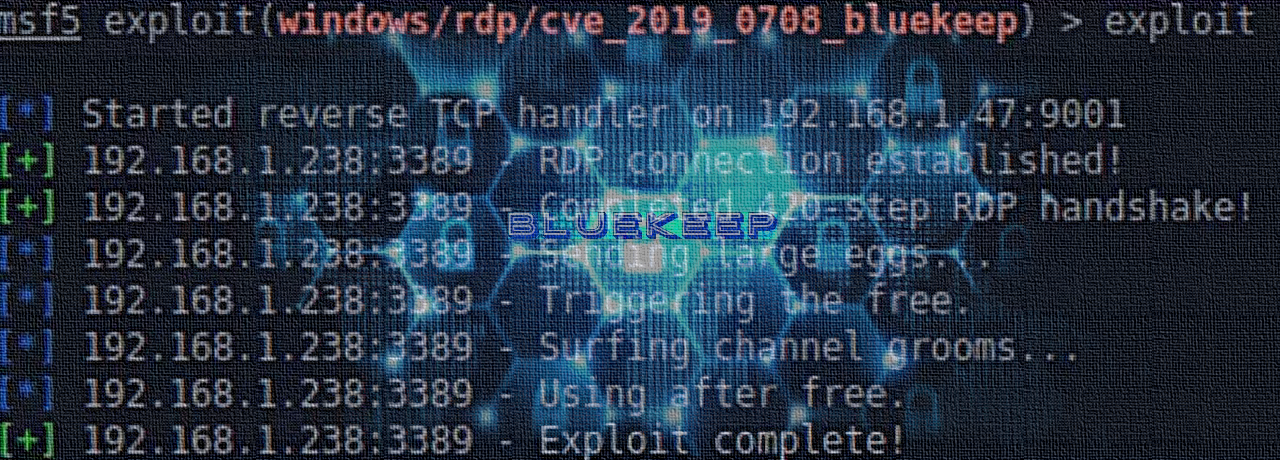

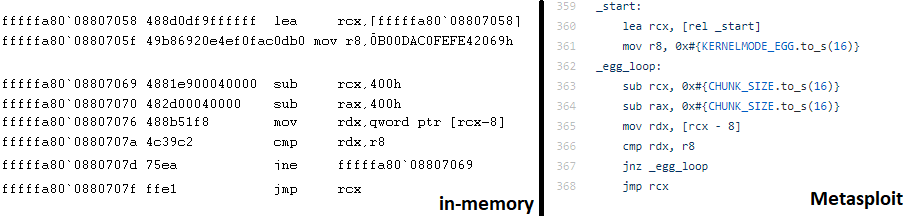

A primeira exploração pública do BlueKeep foi adicionada ao Metasploit em setembro, mas os scanners para o bug já estavam disponíveis antes dessa data. A análise da MalwareTech confirmou que o mesmo código no módulo Metasploit também está presente no malware.

É provável que quem está por trás desses ataques esteja usando recursos públicos e não tenha desenvolvido uma ameaça confiável e passível de worms, como comprovado pelas falhas de honeypot de Beaumont.

Uma combinação de minerador de criptomoeda e um scanner BlueKeep foi relatada em julho em um malware chamado Watchbog, que geralmente se concentrava em servidores Linux vulneráveis.

Na época, a empresa de segurança cibernética Intezer disse que a integração do módulo de scanner para a vulnerabilidade RDP juntamente com as explorações do Linux "sugere que o WatchBog está preparando uma lista de sistemas vulneráveis para segmentar no futuro ou vender para fornecedores de terceiros com fins lucrativos".

A MalwareTech nos disse que os indicadores de comprometimento que o Intezer forneceu para o Watchbog não parecem coincidir com o malware atualmente atingindo máquinas vulneráveis ao BlueKeep.

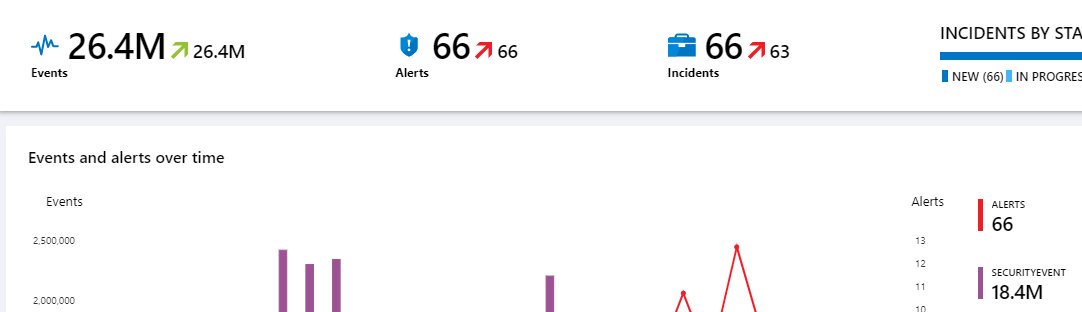

Esses ataques geraram mais de 26 milhões de eventos na infraestrutura de honeypot da Beaumont, o que torna a determinação dos indicadores de comprometimento uma tarefa mais demorada. No entanto, o pesquisador prometeu classificá-los para a sequência relevante e fornecer os dados.

Breve história do BlueKeep

O BlueKeep (CVE-2019-0708) é uma vulnerabilidade séria que pode permitir que o malware se espalhe pelos sistemas conectados sem a intervenção do usuário. A Microsoft o corrigiu em 14 de maio, seguida por uma enxurrada de alertas sobre sua gravidade por parte de governos e empresas de segurança, alguns reiterando sua preocupação.

Explorar essa falha do RDP para execução remota de código (RCE) não é fácil e o resultado mais comum desse esforço é uma falha no sistema de destino. Os pesquisadores de segurança que criaram uma exploração em funcionamento mantiveram os detalhes privados para atrasar os invasores na criação de sua versão e comprometer os sistemas ainda sem patch.

Dois módulos de exploração privada foram desenvolvidos em junho e julho, para as ferramentas de teste de penetração Metasploit e CANVAS . Ambos eram difíceis de obter, pois o primeiro era privado e o segundo foi entregue a assinantes que pagavam pelo menos US $ 32.480.

No nível corporativo, a taxa de atualização mundial foi de 83% em junho. No entanto, essa estatística não contava com máquinas de consumo. Isso sugere que os cibercriminosos provavelmente estão atingindo os computadores dos consumidores.

A vulnerabilidade não afeta todas as versões do sistema operacional Windows. O comunicado da Microsoft lista o Windows 7, o Windows Server 2008 R2 e o Windows Server 2008.

Atualização [03/03/2019]: artigo atualizado com informações da análise do malware pela MalwareTech no blog Kryptos Logic.

Comentários

Postar um comentário