Como uma mudança de pensamento pode parar 59% dos incidentes de segurança

Dejan Kosutic | 16 de fevereiro de 2015

De acordo com a Segunda Previsão Anual da Indústria de Violação de Dados da Experian 2015 , o maior número de incidentes de segurança está acontecendo devido a erros humanos e pessoas mal intencionadas: “… a maioria das violações de dados é originada dentro das paredes da empresa. Os funcionários e as negligências são a principal causa de incidentes de segurança, mas continuam sendo o problema menos relatado. Segundo a pesquisa do setor, isso representou 59% dos incidentes de segurança no ano passado. ”A pesquisa também acrescenta que os executivos estão tradicionalmente focados em resolver os problemas de segurança investindo em tecnologia, enquanto as violações baseadas em pessoas recebem a menor atenção.

O que isto significa? Isso significa que investir exclusivamente em tecnologia não resolverá a principal causa de incidentes: comportamento dos funcionários.

A abordagem organizacional para reduzir incidentes de segurança

Então, como você aborda esse problema com os funcionários? A ISO 27001 , o principal padrão de segurança da informação, oferece uma abordagem menos atraente e muito mais eficaz para esse problema: (1) definir estritamente os processos de segurança e (2) investir em treinamento e conscientização sobre segurança.

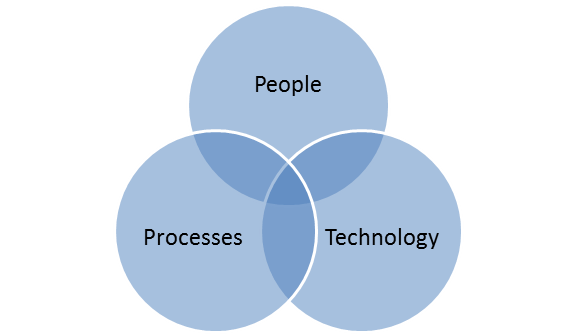

Os especialistas em segurança que desenvolveram esse padrão há muito tempo perceberam que a própria tecnologia não pode resolver os problemas organizacionais e de pessoas: a tecnologia é apenas uma ferramenta; é apenas uma parte da imagem mais ampla. Ou, para visualizar esta questão do ponto de vista da teoria de gerenciamento, a organização é basicamente uma mistura de três elementos essenciais: pessoas, processos e tecnologia.

Portanto, para resolver os problemas de segurança, além de investir em tecnologia, uma organização deve definir os processos certos e depois gerenciar as pessoas da maneira correta. Vamos ver como é feito de acordo com a ISO 27001.

Definindo os processos de segurança

A primeira etapa ao configurar os processos de segurança (ou seja, como a segurança está organizada) é executar a avaliação de riscos - essa análise informará quais incidentes em potencial podem ocorrer e que tipo de salvaguardas são necessárias para impedir ou reduzir tais riscos. incidentes. (Para saber mais sobre esse conceito, consulte este artigo: A lógica básica da ISO 27001: Como funciona a segurança da informação? )

Por exemplo, você pode identificar o risco de perder seus dados devido a backup inadequado - no entanto, pode ser que você já tenha o software de backup, mas não está claro quem deve configurá-lo (falta de procedimento) e / ou os funcionários não sabem como usá-lo (falta de treinamento).

A ISO 27001 sugere 114 salvaguardas (ou controles), organizadas nestas 14 seções:

- Políticas de segurança da informação - controla como as políticas são escritas e revisadas

- Organização da segurança da informação - controla como as responsabilidades são atribuídas; também inclui os controles para dispositivos móveis e teletrabalho

- Segurança de recursos humanos - controles antes do emprego, durante e após o emprego

- Gerenciamento de ativos - controles relacionados ao inventário de ativos e uso aceitável, também para classificação de informações e manipulação de mídia

- Controle de acesso - controles para a política de controle de acesso, gerenciamento de acesso do usuário, controle de acesso ao sistema e aplicativo e responsabilidades do usuário

- Criptografia - controles relacionados à criptografia e gerenciamento de chaves

- Segurança física e ambiental - controles que definem áreas seguras, controles de entrada, proteção contra ameaças, segurança de equipamentos, descarte seguro, política de mesa limpa e tela limpa, etc.

- Segurança operacional - muitos controles relacionados ao gerenciamento da produção de TI: gerenciamento de alterações, gerenciamento de capacidade, malware, backup, registro em log, monitoramento, instalação, vulnerabilidades, etc.

- Segurança de comunicações - controles relacionados à segurança, segregação, serviços de rede, transferência de informações, mensagens, etc.

- Aquisição, desenvolvimento e manutenção de sistemas - controla a definição dos requisitos de segurança e segurança nos processos de desenvolvimento e suporte

- Relações com fornecedores - controla o que incluir nos contratos e como monitorar os fornecedores

- Gerenciamento de incidentes de segurança da informação - controles para relatar eventos e pontos fracos, definir responsabilidades, procedimentos de resposta e coleta de evidências

- Aspectos de segurança da informação do gerenciamento da continuidade de negócios - controles que exigem o planejamento da continuidade dos negócios, procedimentos, verificação e revisão e redundância de TI

- Conformidade - controles que exigem a identificação de leis e regulamentos aplicáveis, proteção de propriedade intelectual, proteção de dados pessoais e revisão da segurança das informações

Como você notará, uma parte menor desses controles está relacionada à TI - a maioria deles é focada em questões organizacionais, que são resolvidas com a criação de várias políticas e procedimentos de segurança - por exemplo, Política de uso aceitável, Política de classificação, Política BYOD, Política de acesso, etc.

Treinamento e conscientização de segurança

A regra mais importante sobre treinamento e conscientização é que eles devem ser executados paralelamente à implementação de quaisquer salvaguardas (tanto organizacionais quanto baseadas em tecnologia). Por exemplo, se você publicar uma nova Política de Classificação sem explicar aos seus funcionários por que é importante e como classificar seus documentos, essa política nunca se aplicará à sua empresa; Da mesma forma, se você implementar um novo software para rastrear incidentes, sem conhecimento e treinamento, provavelmente não será usado demais.

A diferença básica entre treinamento e conscientização é a seguinte: o treinamento explica aos funcionários como realizar uma determinada atividade, enquanto a conscientização diz a eles por que isso é importante - ambos têm a mesma importância e devem ser realizados em equilíbrio.

Aqui estão alguns métodos de treinamento que você pode usar:

- Cursos - consulte este artigo para obter mais informações: Como aprender sobre a ISO 27001 .

- Leitura de literatura - existem muitos livros de segurança da informação disponíveis, além de revistas.

- Participar de fóruns de especialistas na Internet - em alguns deles você pode obter respostas muito concretas para suas perguntas - por exemplo, segurança ISO 27001 .

- Treinamentos internos - ministrados por especialistas internos ou pela contratação de consultores, organismos de certificação ou similares.

Para aumentar a conscientização , você pode usar vários métodos:

- Incluir funcionários no desenvolvimento da documentação

- Apresentações

- Artigos em sua intranet ou boletim informativo

- Discussões através de fóruns internos

- E-learning

- Vídeos

- Mensagens ocasionais por e-mail ou via intranet

- Reuniões

- Comunicação pessoal do dia-a-dia

É necessária uma mudança de pensamento

É verdade que investir em algum software e / ou hardware novo e brilhante parece uma maneira muito mais agradável de resolver problemas de segurança, e lidar com processos e pessoas é uma coisa muito mais difícil de fazer.

Mas o que realmente precisamos é a mudança de pensamento de “resolveremos todos os problemas de segurança comprando tecnologia” para “vamos começar a pensar em como usar nossa tecnologia de maneira segura” - caso contrário, muito dinheiro gasto em tecnologia continuará atingindo o alvo apenas parcialmente, enquanto os incidentes se tornarão cada vez maiores. E mais caro.

Comentários

Postar um comentário