O que é o DoS Attack?

O DOS é um ataque usado para impedir o acesso de usuários legítimos a um recurso, como acessar um site, rede, e-mails, etc., ou torná-lo extremamente lento. Dos é o acrónimo de D enial of S ervice. Esse tipo de ataque geralmente é implementado ao atingir o recurso de destino, como um servidor da Web com muitas solicitações ao mesmo tempo. Isso resulta no servidor não respondendo a todas as solicitações. O efeito disso pode ser travar os servidores ou diminuí-los.

Cortar alguns negócios da Internet pode levar a uma perda significativa de negócios ou dinheiro. A internet e as redes de computadores alimentam muitas empresas. Algumas organizações, como gateways de pagamento, sites de comércio eletrônico dependem totalmente da internet para fazer negócios.

Neste tutorial, apresentaremos a você qual é o ataque de negação de serviço, como ele é executado e como você pode proteger contra esses ataques.

Tópicos abordados neste tutorial

Tipos de ataques

Existem dois tipos de ataques Dos:

- DoS - este tipo de ataque é realizado por um único host

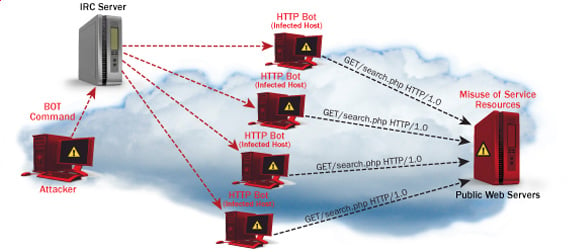

- DoS distribuído - esse tipo de ataque é executado por várias máquinas comprometidas que visam a mesma vítima. Inunda a rede com pacotes de dados.

Como funcionam os ataques de DoS

Vamos ver como os ataques DoS são executados e as técnicas usadas. Vamos analisar cinco tipos comuns de ataques.

Ping da Morte

O comando ping geralmente é usado para testar a disponibilidade de um recurso de rede. Ele funciona enviando pequenos pacotes de dados para o recurso de rede. O ping da morte aproveita isso e envia pacotes de dados acima do limite máximo (65.536 bytes) permitido pelo TCP / IP. A fragmentação TCP / IP divide os pacotes em pequenos trechos enviados ao servidor. Como os pacotes de dados enviados são maiores do que o que o servidor pode manipular, o servidor pode congelar, reinicializar ou travar.

Smurf

Esse tipo de ataque usa grandes quantidades de destino de tráfego de ping do Protocolo de Mensagens de Controle da Internet (ICMP) em um Endereço de Transmissão da Internet. O endereço IP de resposta é falsificado para o da vítima pretendida. Todas as respostas são enviadas para a vítima, em vez do IP usado para os pings. Como um único endereço de difusão na Internet pode suportar um máximo de 255 hosts, um ataque de smurf amplifica um único ping 255 vezes. O efeito disso é diminuir a velocidade da rede a um ponto em que é impossível usá-la.

Estouro de buffer

Um buffer é um local de armazenamento temporário na RAM que é usado para armazenar dados para que a CPU possa manipulá-los antes de gravá-los no disco. Buffers têm um limite de tamanho. Esse tipo de ataque carrega o buffer com mais dados que ele pode conter. Isso faz com que o buffer transborde e corrompa os dados que ele contém. Um exemplo de estouro de buffer é o envio de emails com nomes de arquivos com 256 caracteres.

Lágrima

Esse tipo de ataque usa pacotes de dados maiores. O TCP / IP os divide em fragmentos que são montados no host de recebimento. O atacante manipula os pacotes à medida que são enviados, de forma que eles se sobreponham. Isso pode fazer com que a vítima pretenda travar enquanto tenta reunir os pacotes.

Ataque SYN

O SYN é um formulário curto para Sincronizar. Esse tipo de ataque aproveita o handshake de três vias para estabelecer comunicação usando o TCP. O ataque SYN funciona inundando a vítima com mensagens SYN incompletas. Isso faz com que a máquina vítima aloque recursos de memória que nunca são usados e negue acesso a usuários legítimos.

Ferramentas de ataque DoS

A seguir estão algumas das ferramentas que podem ser usadas para executar ataques DoS.

- Nemesy - esta ferramenta pode ser usada para gerar pacotes aleatórios. Funciona no windows. Esta ferramenta pode ser baixada em http://packetstormsecurity.com/files/25599/nemesy13.zip.html . Devido à natureza do programa, se você tiver um antivírus, ele provavelmente será detectado como um vírus.

- Land e LaTierra - esta ferramenta pode ser usada para falsificação de IP e abertura de conexões TCP

- Blast - esta ferramenta pode ser baixada em http://www.opencomm.co.uk/products/blast/features.php

- Pantera - esta ferramenta pode ser usada para inundar a rede da vítima com pacotes UDP.

- Botnets - estas são multidões de computadores comprometidos na Internet que podem ser usados para executar um ataque distribuído de negação de serviço.

Proteção DoS: Impede um ataque

Uma organização pode adotar a seguinte política para se proteger contra ataques de negação de serviço.

- Ataques como o SYN flooding aproveitam os bugs do sistema operacional. A instalação de patches de segurança pode ajudar a reduzir as chances de tais ataques.

- Sistemas de detecção de intrusão também podem ser usados para identificar e até mesmo impedir atividades ilegais

- Os firewalls podem ser usados para interromper ataques DoS simples, bloqueando todo o tráfego proveniente de um invasor, identificando seu IP.

- Os roteadores podem ser configurados por meio da Lista de controle de acesso para limitar o acesso à rede e eliminar tráfego ilegal suspeito.

Atividade de Hacking: Ping of Death

Vamos supor que você esteja usando o Windows para este exercício. Vamos supor também que você tenha pelo menos dois computadores que estão na mesma rede. Os ataques DOS são ilegais em redes que você não está autorizado a fazer. É por isso que você precisará configurar sua própria rede para este exercício.

Abra o prompt de comando no computador de destino

Digite o comando ipconfig. Você obterá resultados semelhantes aos mostrados abaixo

Para este exemplo, estamos usando detalhes da conexão de banda larga móvel . Anote o endereço IP. Nota: para este exemplo ser mais efetivo, você deve usar uma rede LAN.

Alterne para o computador que você deseja usar para o ataque e abra o prompt de comando

Vamos pingar o computador da vítima com pacotes de dados infinitos de 65500

Digite o seguinte comando

ping 10.128.131.108 –t | 65500

AQUI,

- “Ping” envia os pacotes de dados para a vítima

- "10.128.131.108" é o endereço IP da vítima

- “-T” significa que os pacotes de dados devem ser enviados até que o programa seja interrompido

- “-L” especifica o carregamento de dados a ser enviado para a vítima

Você obterá resultados semelhantes aos mostrados abaixo

Inundar o computador de destino com pacotes de dados não tem muito efeito sobre a vítima. Para que o ataque seja mais eficaz, você deve atacar o computador de destino com pings de mais de um computador.

O ataque acima pode ser usado para atacantes, servidores web, etc.

Se você quiser ver os efeitos do ataque no computador de destino, poderá abrir o gerenciador de tarefas e visualizar as atividades da rede.

- Clique com o botão direito na barra de tarefas

- Selecione o gerenciador de tarefas de início

- Clique na guia de rede

- Você obterá resultados semelhantes aos seguintes

Se o ataque for bem-sucedido, você poderá ver mais atividades na rede.

Atividade de Hacking: Lançar um ataque do DOS

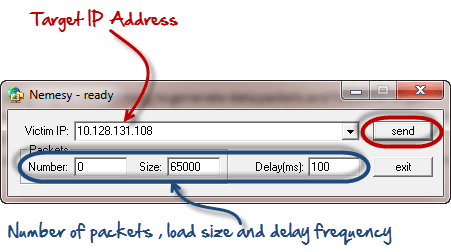

Neste cenário prático, vamos usar o Nemesy para gerar pacotes de dados e inundar o computador, roteador ou servidor de destino.

Como dito acima, Nemesy será detectado como um programa ilegal pelo seu anti-vírus. Você terá que desativar o anti-vírus para este exercício.

Digite o endereço IP de destino, neste exemplo; nós usamos o IP alvo que usamos no exemplo acima.

AQUI,

- 0 como o número de pacotes significa infinito . Você pode configurá-lo para o número desejado se não quiser enviar pacotes de dados infinitos

- O campo size especifica os bytes de dados a serem enviados e o delay especifica o intervalo de tempo em milissegundos.

Clique no botão enviar

Você deve poder ver os seguintes resultados

A barra de título mostrará o número de pacotes enviados

Clique no botão de parada para impedir que o programa envie pacotes de dados.

Você pode monitorar o gerenciador de tarefas do computador de destino para ver as atividades da rede.

Resumo

- A intenção de um ataque de negação de serviço é negar o acesso de usuários legítimos a um recurso, como uma rede, um servidor, etc.

- Existem dois tipos de ataques, negação de serviço e negação de serviço distribuída.

- Um ataque de negação de serviço pode ser realizado usando SYN Flooding, Ping da Morte, Teardrop, Smurf ou estouro de buffer

- Patches de segurança para sistemas operacionais, configuração de roteador, firewalls e sistemas de detecção de invasão podem ser usados para proteger contra ataques de negação de serviço.

Comentários

Postar um comentário