Principais ferramentas para analistas de segurança em 2018

Na última primavera, depois de discutir as ferramentas e a tecnologia usadas por nossa equipe, publicamos uma lista de 51 ferramentas para analistas de segurança . O artigo foi bem recebido, e os comentários ofereceram ótimas sugestões para superar tudo.

No espírito dessa lista gostaríamos de oferecer nossa edição atualizada de 2018, com três top picks da equipe Defiant de ferramentas úteis em cinco categorias: Recolha de Informação e Análise , Teste de Invasão , Forensics & análise de logs , análise de malware e o ilustre Outros categoria.

Com a mesma multifacetada que a esfera da segurança da informação é, você provavelmente notará um pouco de preconceito de nossas raízes na segurança de aplicativos da web. Um pesquisador que gasta seu tempo de engenharia reversa de binários de malware do Windows certamente terá uma opinião diferente sobre as melhores ferramentas para análise de malware. Quais são suas escolhas? Nós adoraríamos ouvi-los nos comentários.

Nota: Enquanto cada categoria contém nossos três principais escolhas, as próprias seleções são apresentadas em uma ordem específica.

Recolha e Análise de Informação

Google

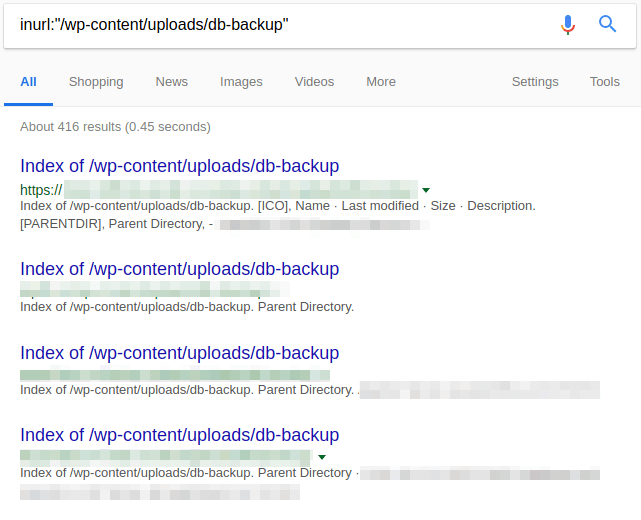

Como o Google é efetivamente a fonte de todo o conhecimento, não é surpresa que o consideremos um dos recursos mais valiosos para encontrar informações na Internet. No escopo da análise de segurança, no entanto, a estrela do Google brilha mais quando é usada para encontrar coisas que não devem ser encontradas.

O Google Dorking (usando operadores de pesquisa avançada para identificar informações confidenciais ou hosts vulneráveis) pode ser uma técnica poderosa para pessoas de boas e más intenções. Os pesquisadores podem aproveitar o Google e outros mecanismos de busca para encontrar arquivos de backup acessíveis pela Web, indicadores de aplicativos da Web inseguros e muito mais. Para exemplos mais específicos, um banco de dados popular de strings idiotas úteis pode ser encontrado no banco de dados do Google Hacking da Exploit-DB .

Shodan

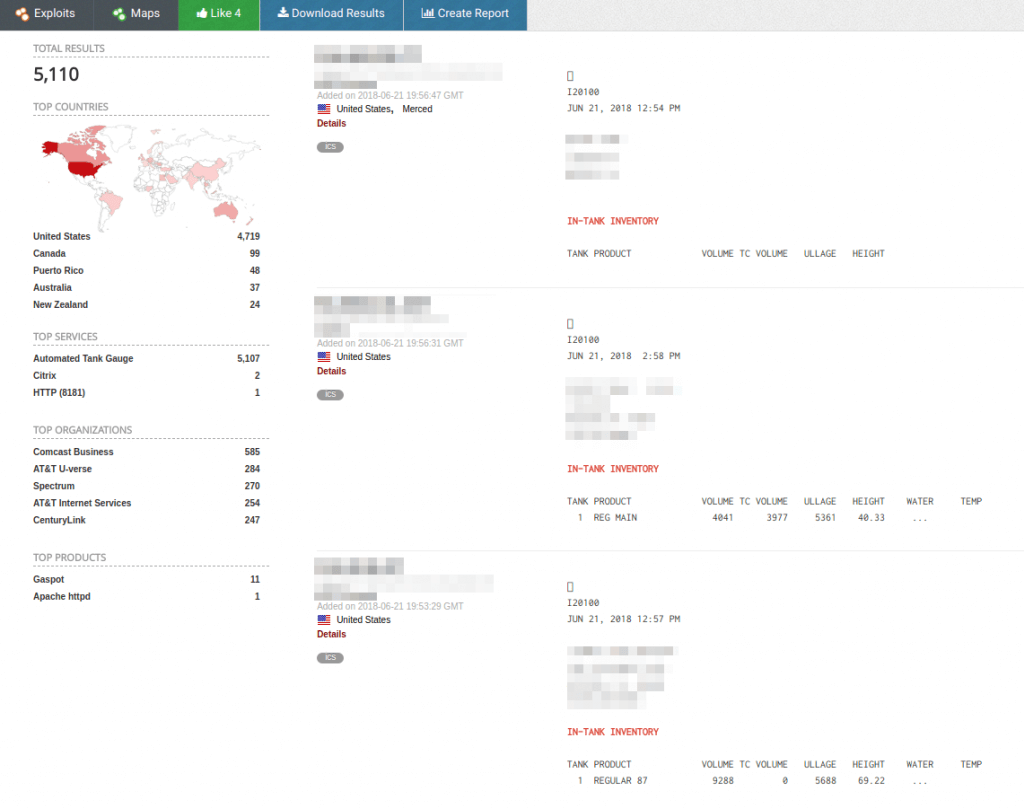

Onde o Google rastreia a internet para criar um índice de sites, a missão da Shodan é indexar os dispositivos conectados à internet. Shodan vende-se como "O Mecanismo de Busca para a Internet das Coisas", e cumpre essa promessa de algumas maneiras interessantes.

Maltego

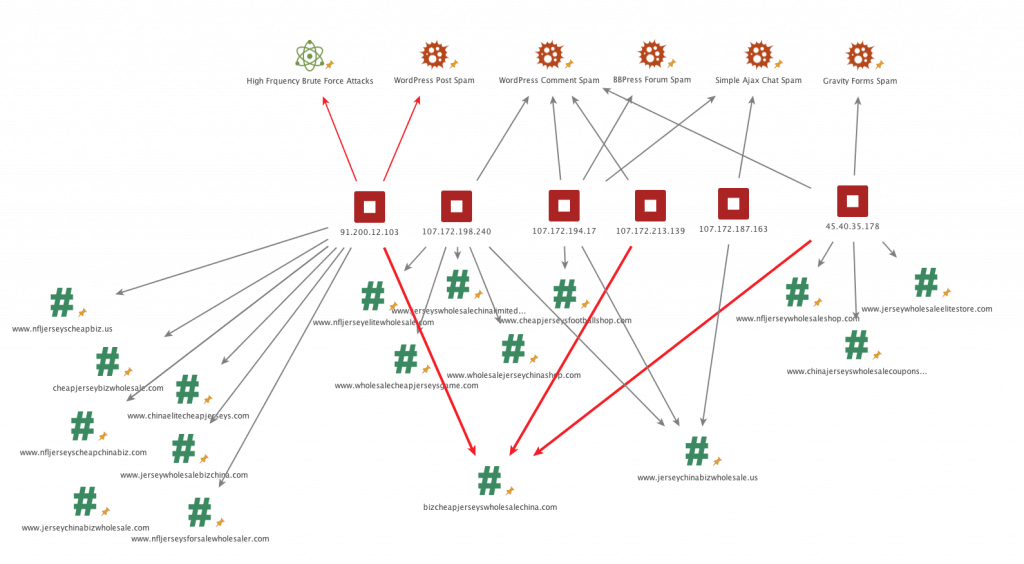

Maltego é um recurso excepcional para investigações e inteligência geral de código aberto (OSINT). Ele fornece uma plataforma sobre a qual agregar e organizar dados para analisar associações entre todos os tipos de entidades, como endereços de e-mail, contas de redes sociais e sites.

“Maltego nos ajuda a explorar a web de malware, atacando hosts, servidores de comando e controle, e-mails relacionados e tudo mais que entra em nossa pesquisa. É uma ótima ferramenta para colaborar na investigação de atividades maliciosas, garantindo ao mesmo tempo que não deixamos quaisquer problemas. ” - Brad Haas, analista sênior de segurança da Defiant

Teste de penetração

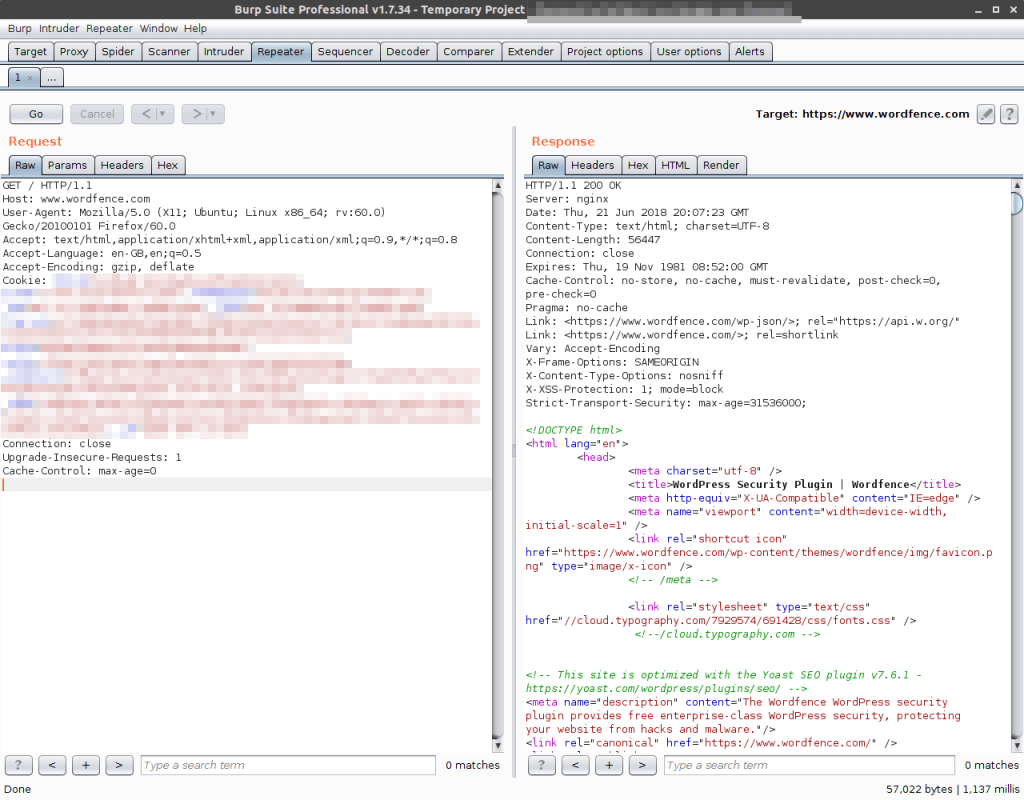

Burp Suite e ZAP

Quando se trata de plataformas de teste de penetração de aplicativos da Web com recursos completos, os dois maiores nomes são o Burp Suite do PortSwigger e o Zed Attack Proxy (ZAP) do OWASP . A maioria dos usuários achará que estes são aproximadamente intercambiáveis, ambas as ferramentas apresentando uma poderosa variedade de recursos como um proxy de interceptação, web spider e fuzzer. O ZAP é totalmente gratuito e de código aberto, enquanto o Burp é um produto comercial com uma edição comunitária gratuita e ligeiramente limitada.

Interceptar e manipular as solicitações enviadas a um alvo pelo navegador é um ótimo primeiro passo para qualquer exercício de teste de penetração, e ferramentas de qualidade de vida como o Repetidor Burp e o Editor de Solicitação Manual do Zap permitem que você ajuste cargas sem interromper seu fluxo de trabalho para fazer alterações de script. No geral, não faz mal para manter os dois à mão.

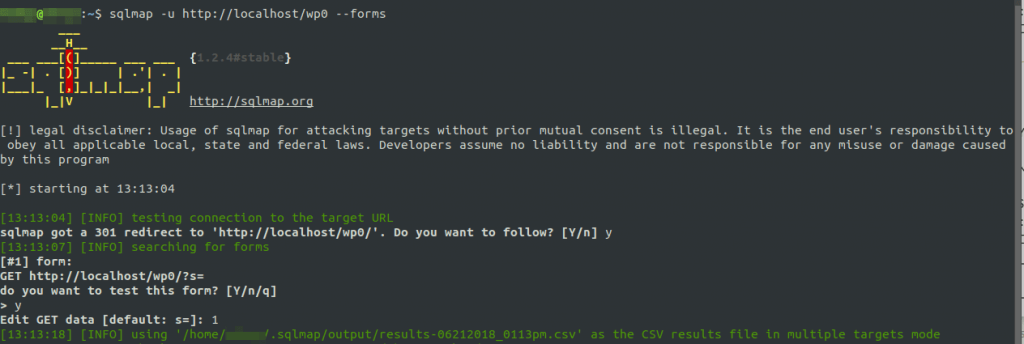

sqlmap

Vulnerabilidades de injeção de SQL podem ser devastadoras se exploradas, e para melhor ou pior, o sqlmap é realmente bom em encontrá-las. Ele apresenta vários testes contra uma variedade de back-end de DBMS do MySQL para o Oracle e pode ser usado para automatizar grande parte do processo de identificação e ataque de pontos injetáveis em um site.

Com base em uma lista de domínios, o sqlmap pode rastrear os sites e executar automaticamente uma série de testes heurísticos em relação a qualquer método de entrada que possa identificar. Uma vez identificado um ponto de injeção, o sqlmap o lembra e pode ser usado para lançar vários ataques. Dependendo das medidas de segurança em vigor no host, o sqlmap pode realizar tarefas de descarregar o banco de dados vulnerável para abrir um shell medidor-contador a ser usado como backdoor.

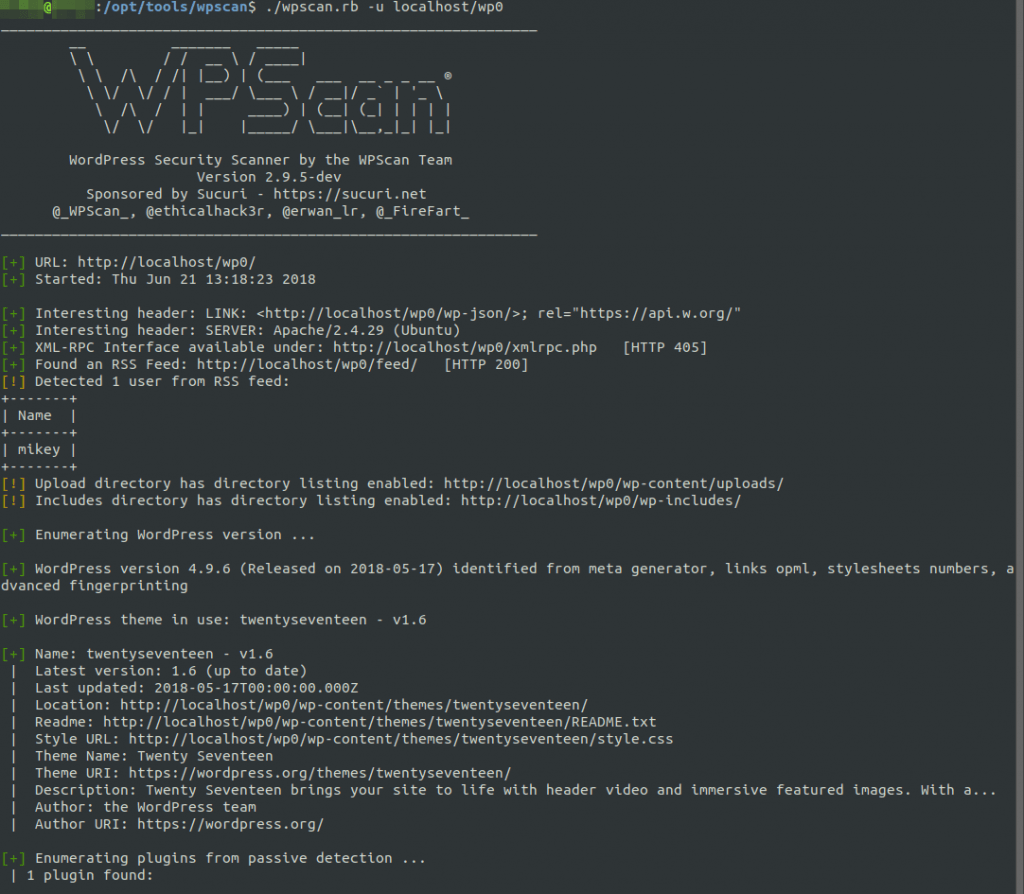

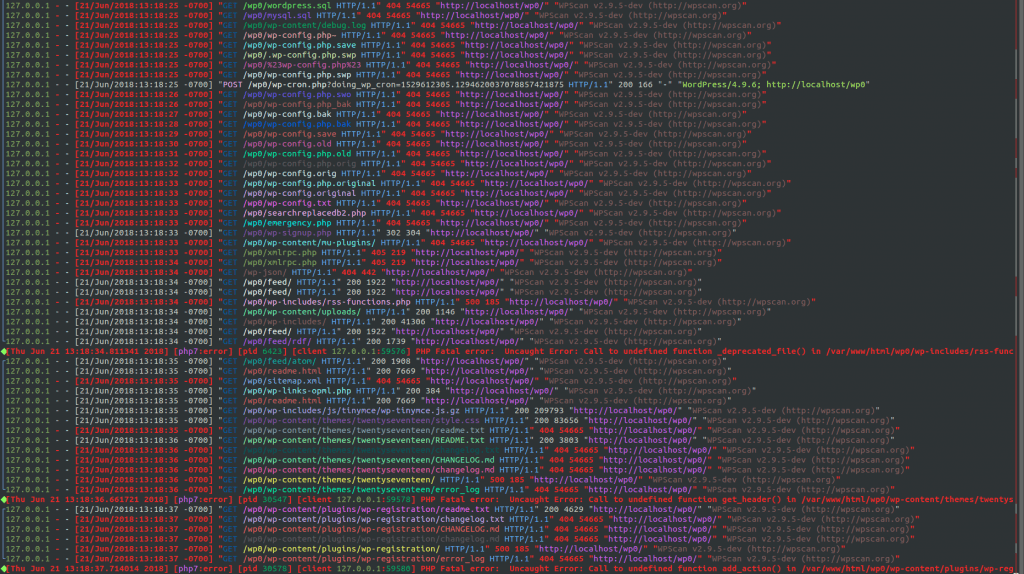

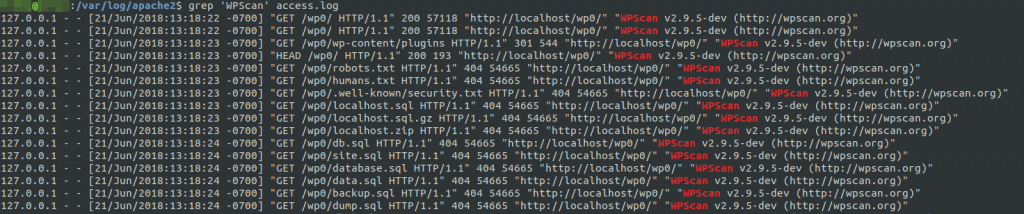

WPScan

Com o WordPress conquistando respeitáveis 59,9% da participação no mercado de CMS , era inevitável que um scanner de vulnerabilidades altamente especializado como o WPScan fosse desenvolvido para ele. O lançamento do WPScan é um primeiro passo comum nas auditorias de caixa preta dos sites do WordPress, devido à sua capacidade de divulgar uma grande quantidade de informações sobre uma instalação típica.

As versões principais do WordPress, assim como as listas de plugins e temas instalados, juntamente com suas versões, podem ser rapidamente enumeradas com o WPScan e, com alguns flags adicionais, podem enumerar de forma confiável uma lista de nomes de usuários presentes no site. O WPScan, em seguida, completa o conjunto com vários recursos para evitar a detecção, incluindo a aleatorização do User-Agent e uma implementação de proxy simples que se dá bem com o roteamento Tor .

Análise Forense e Log

Marcador

Da FireEye Marcador é um utilitário de análise de log graficamente focado que pode ser de grande utilidade para os administradores e pessoal de resposta a incidentes, na sequência de um ataque.

A exibição de um histograma da atividade de registro ao longo do tempo pode fornecer uma perspectiva exclusiva sobre a linha do tempo de uma violação, e a capacidade de identificar palavras-chave e itens permitidos na lista de permissões pode agilizar o processo de análise. Infelizmente, Highlighter não vê um novo lançamento desde 2011 e, portanto, só suporta oficialmente o Windows 7 e versões posteriores, mas certamente lealdade de quem começou a usá-lo há alguns anos.

lnav

Para os revisores de log do Linux e Mac, você não pode vencer o lnav . Ele se apresenta como um visualizador de log de pequena escala, mais adequado para uma revisão rápida de dados específicos em um único host do que ferramentas como o Splunk , que são firmemente em escala corporativa e geralmente exigem sua própria infraestrutura.

Recursos legais, como implementações de consultas SQL e realce de sintaxe fácil de ler, tornam o lnav fácil de implementar nos processos de revisão de logs, especialmente nos casos em que você está realizando uma revisão post-mortem para terceiros e não há agregação formal de logs. antes de você se envolver.

A linha de comando

Este pode ser um pouco trapaceiro, mas não poderíamos deixar para trás todos os write-ins para grep, awk e similares em nossa pesquisa de equipe. Independentemente do seu fluxo de trabalho ou da sua pilha de tecnologia, é crucial conhecer os utilitários comumente construídos nos sistemas com os quais você interage.

Na maioria dos casos, também é importante deixar sua zona de conforto e se familiarizar com os sistemas operacionais que você encontra com menos frequência. Por exemplo, os pesquisadores que usam o Linux podem se encontrar desejando conhecer mais PowerShell quando encontrarem um sistema Windows em um compromisso. Para ajudá-lo a melhorar, o SANS Institute publicou vários materiais de referência facilmente digeríveis, incluindo o Guia de Sobrevivência do Shell do Linux e a Folha de Dicas do PowerShell .

Análise de Malware

UnPHP

O malware baseado na Web é geralmente mascarado por uma ou mais camadas de ofuscação, onde o código é deliberadamente feito para ser difícil ou impossível para os humanos lerem. O UnPHP é uma escolha sólida de primeira execução para analistas que encontram scripts PHP ofuscados sem o tempo ou a experiência para desafiná-los manualmente.

O UnPHP não é uma panacéia, e há uma série de evasões usadas na ofuscação de malware que ele não consegue processar neste momento, mas lida com muitas técnicas comuns com facilidade. De particular interesse é a desofusciação recursiva, pois o UnPHP pode identificar quando uma saída decodificada é ofuscada e processa automaticamente a nova camada. Mesmo que isso não resolva tudo o que você joga, ainda assim é uma valiosa economia de tempo para quem se deparar com um PHP ofuscado.

CyberChef

Onde o design da interface limpa e a mentalidade de “automatizar as coisas chatas” colidem, nós conseguimos o CyberChef . O CyberChef é um aplicativo da Web fácil de usar, criado para acomodar várias tarefas de manipulação de dados, desde codificação e decodificação simples até criptografia e compactação, em um formato repetitivo.

Para este fim, CyberChef permite ao usuário criar e salvar "receitas" de uma série de operações. Conjuntos de instruções como “Gunzip, depois ROT13, depois Base64 decode, e depois ROT13 novamente” podem ser armazenados e recarregados para “assar” novas entradas repetidamente. Essas operações podem ser dimensionadas para concluir uma série de tarefas, especialmente com funções internas para extrair strings úteis, como endereços IP e e-mails da entrada decodificada.

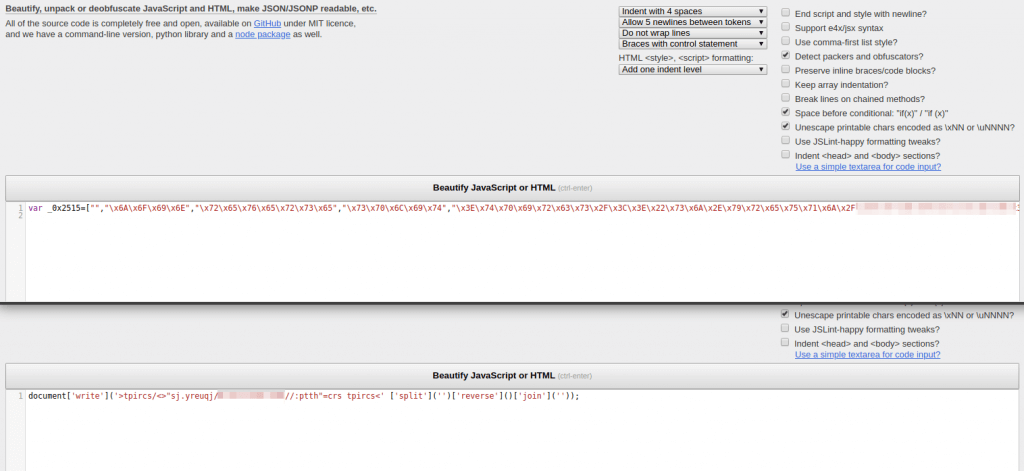

Embelezador JS

A minificação do JavaScript é um processo padrão para praticamente todos os desenvolvedores web front-end no mercado, e os desenvolvedores de malware não são estranhos a isso. O JS Beautifier é uma ferramenta on-line simples usada para automatizar a formatação do JavaScript minimizado e ofuscado em um documento legível por humanos.

Para fins de desofuscação de malware em particular, o JS Beautifier pode detectar e reverter métodos comuns de ofuscação (notavelmente packer, por Dean Edwards), bem como manipular várias codificações de caracteres como hexadecimal. Assim como o UnPHP acima, o JS Beautifier não é uma solução de prata que eliminará todo o trabalho da análise de malware JS, mas é um excelente primeiro passo em quase todos os casos.

De outros

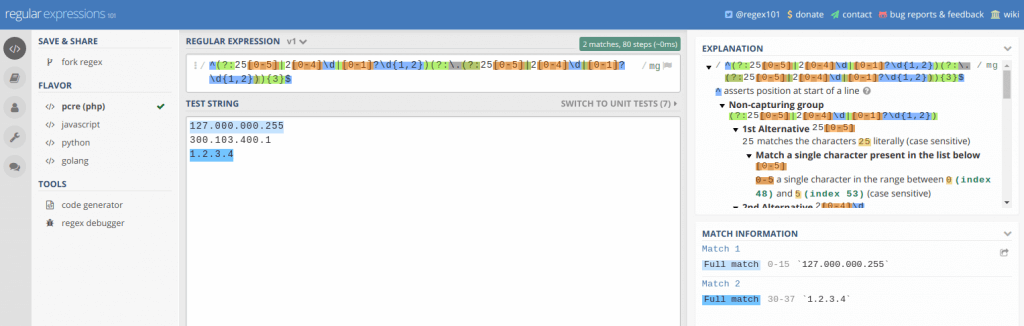

Regex101

Se escrever uma expressão regular é uma tarefa diária ou uma solução ocasional para um problema, o Regex101 certamente será útil. Os usuários inexperientes com o regex apreciarão rapidamente a disponibilidade de materiais de referência rápida e uma visão explícita poderosa, que fornece uma análise do motivo pelo qual sua expressão se comporta da maneira como funciona.

Usuários experientes podem fazer um ótimo uso do Regex101 também. O depurador integrado permite que os desenvolvedores observem sua regex ao executar passo a passo, o que ajuda a identificar melhorias de desempenho. Mesmo simplesmente observando o Regex101 seguir adiante enquanto você escreve uma expressão, destacando o conteúdo correspondente em sua sequência de teste, pode ser de grande ajuda na prevenção de problemas simples em expressões regulares complexas que podem ter sido consideravelmente mais difíceis de depurar se gravadas sem ajuda.

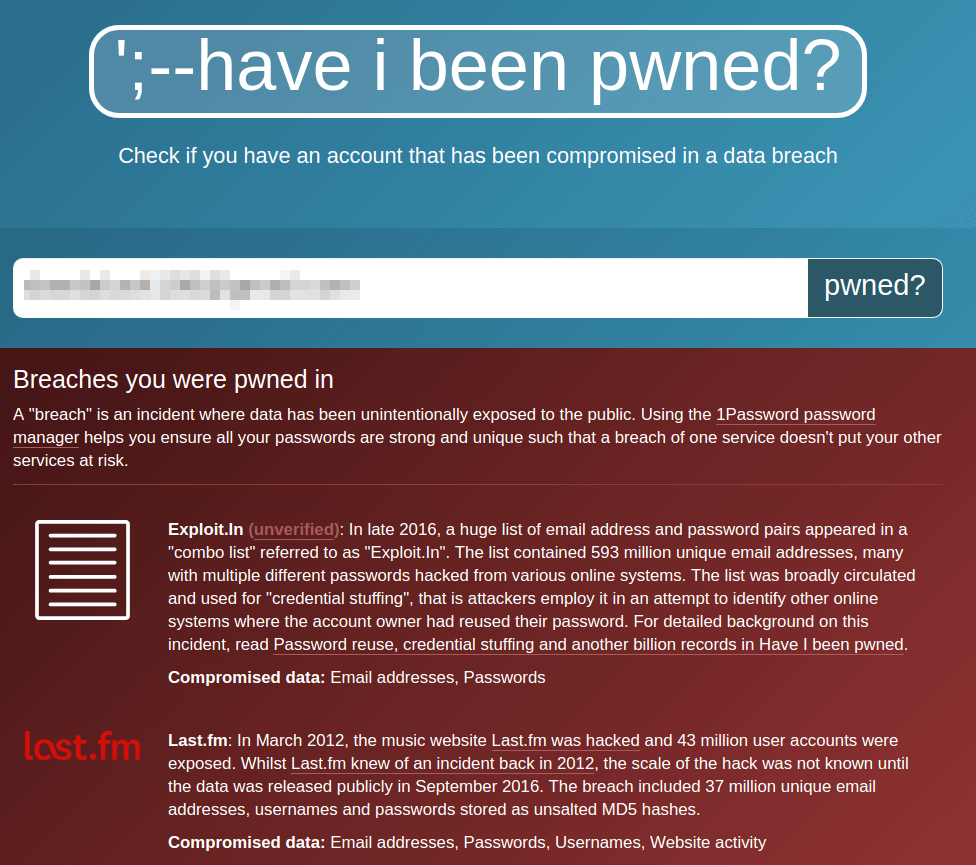

Eu fui Pwned?

O enorme projeto de agregação de dados de violação do Troy Hunt Have I Been Pwned? é um marco nos esforços de conscientização de segurança da informação. O HIBP dá a qualquer pessoa na Internet a chance de saber se os dados pessoais deles estão associados a uma violação de segurança publicamente conhecida. Ele fornece uma análise fácil do usuário de quais dados específicos podem ter sido roubados, bem como a origem de cada violação, se conhecida. Há também uma API separada para verificar se uma determinada senha apareceu em uma violação, que criamos no Wordfence, em um esforço para impedir que os usuários do WordPress usem senhas comprometidas.

Embora o HIBP seja de alguma utilidade como ferramenta de pesquisa, ele é excelente para ajudar os leigos a compreenderem a importância das melhores práticas de segurança. Afinal, não há melhor maneira de convencer seus parentes de que a reutilização de senhas é perigosa do que mostrar a eles que seus dados provavelmente já foram violados.

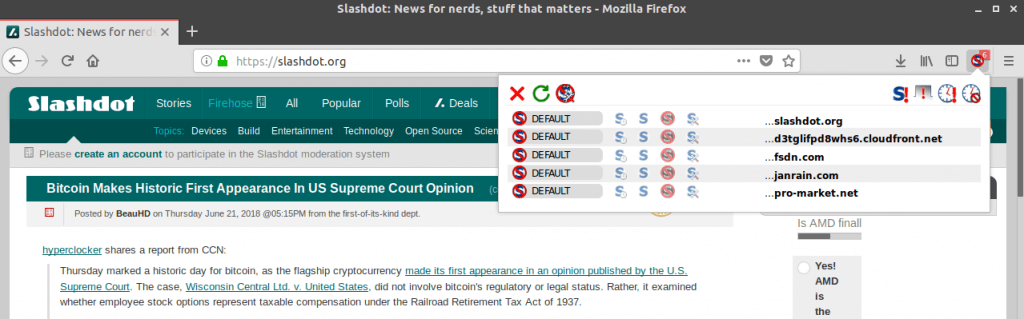

Noscript / uMatrix

Gastar qualquer quantidade de tempo interagindo com sites infectados tem o potencial de ser inseguro ou, no mínimo, irritante. Scripts maliciosos nos sites em questão estarão tentando vários comportamentos, como redirecionamentos de navegador e criptografia, portanto, ter uma extensão de navegador facilmente configurável para se proteger desses scripts é importante.

O NoScript tem sido o gigante nesse mercado desde meados dos anos 2000, oferecendo aos usuários a capacidade de bloquear automaticamente todos os scripts de serem executados até a lista de permissões por domínio ou por script. No entanto, atualmente é compatível apenas com o Firefox e outros softwares da Mozilla, o que pode ser um fator limitante para muitos usuários.

A lacuna do navegador é amplamente preenchida pelo uMatrix , um firewall de navegador desenvolvido pelo criador do popular bloqueador de anúncios uBlock Origin. O uMatrix é compatível com Firefox , Chrome e Opera e oferece funcionalidade semelhante ao NoScript em termos de filtragem de script indesejada. Embora ofereça um pouco mais para o usuário avançado, o uMatrix é definitivamente menos amigável ao usuário do que o NoScript, e você encontrará avisos "Para Usuários Avançados" em suas entradas nos repositórios de complementos do navegador e em seu projeto do GitHub.

Conclusão

Para reiterar, esta lista está longe de ser exaustiva. Existem ferramentas criadas para resolver todos os tipos de problemas, do genérico ao específico, em todas as especializações de segurança de nicho imagináveis. Este post simplesmente serve como uma referência útil para os utilitários que nos encontramos usando mais comumente.

Por fim, não é preciso dizer que várias dessas ferramentas têm o potencial de serem perigosas se usadas de forma antiética. Nunca inicie um teste de penetração contra um sistema que você não tem autoridade explícita para testar. Esses poderes só devem ser usados para o bem.

Comentários

Postar um comentário