Conclusão

O Linux é usado em ambientes comerciais e domésticos e aparece em vários fatores de forma. É uma plataforma preferida nos centros de dados e na nuvem para as empresas, bem como um favorito contínuo quando se trata de uma maioria de servidores de aplicativos e web voltados para a Internet. O Linux também está na base de dispositivos Android e vários outros sistemas embarcados. A proposição de valor do Linux - especialmente quando se trata de seu uso na empresa - pode ser dividida em três benefícios percebidos: menor custo total de propriedade (TCO), segurança e conjunto de recursos. Embora os números e a comparação por si só possam contribuir para a medição do TCO e do conjunto de recursos, a segurança requer uma maior qualificação. A experiência na plataforma Linux é altamente procurada em todas as indústrias para múltiplas disciplinas,

A maioria das empresas ainda mantém ambientes de usuários pesados do Windows, onde certos componentes de infraestrutura principais também operam em servidores Windows (por exemplo, Active Directory, SharePoint, etc.). Isso significa que, de uma perspectiva prática, a maior parte do foco de uma empresa permanece no suporte e proteção de recursos do Windows. O Linux continua sendo um mistério para uma série de especialistas em TI da empresa - o mais crítico para os defensores da rede.Identificar e qualificar incidentes potenciais requer uma familiaridade com o que constitui operação normal para isolar anomalias. O mesmo é verdadeiro para qualquer outro recurso em um ambiente, a operação normal depende inteiramente da função / função de um determinado bem na empresa.

A falta de experiência e visibilidade em plataformas que não sejam do Windows combina em alguns ambientes para apresentar riscos significativos contra a postura de segurança de uma organização. Como uma cautela recente, a vulnerabilidade do Linux descrita no CVE-2016-0728 demonstra ainda a amplitude potencial dos riscos do mundo real para as plataformas associadas. Uma extensão natural desta exposição é o aumento da segmentação por atacantes dedicados e oportunistas em várias motivações de atores mal-intencionados. Apesar da persistente crença (e falsa sensação de segurança), o Linux, de forma intrínseca, produz graus mais altos de proteção contra atores mal-intencionados, malware e vulnerabilidades do Linux existem e estão sendo usados por adversários avançados. Para mitigar os riscos associados requer uma integração personalizada das pessoas, processos e tecnologia em apoio à prevenção,

A detecção e prevenção de malware do Linux não é prevalente neste momento, mas os clientes da Palo Alto Networks são protegidos através da nossa plataforma de segurança de próxima geração:

- A assinatura IPS 14917 foi implantada para identificar e prevenir atividades de comando e controle

- Os domínios C2 e os arquivos mencionados neste relatório estão bloqueados em nosso produto de Prevenção de Ameaças.

Indicadores

| Tipo | Valor |

| MD5 | 364ff454dcf00420cff13a57bcb78467 |

| SHA256 | 8bca0031f3b691421cb15f9c6e71ce193

355d2d8cf2b190438b6962761d0c6bb |

| Ssdeep | 3072: n + 1R4tREtGN4qyGCXdHPYK9l

0H786O26BmMAwyWMn / qwwiHNl: n

+ 1R43QcILXdF0w6IBmMAwwCwwi |

| MD5 | 075b6695ab63f36af65f7ffd45cccd39 |

| SHA-256 | 02c7cf55fd5c5809ce2dce56085ba437

95f2480423a4256537bfdfda0df85592 |

| Ssdeep | 3072: 9ZAxHANuat3WWFY9nqjwbuZf

454UNqRpROIDLHaSeWb3LGmPTrI

W33HxIajF: 9ZAxHANJAvbuZf454UN

+ rv eQLZPTrV3Z |

| MD5 | E107c5c84ded6cd9391aede7f04d64c8 |

| SHA-256 | Fd8b2ea9a2e8a67e4cb3904b49c789d

57ed9b1ce5bebfe54fe3d98214d6a0f61 |

| Ssdeep | 6144: W / D5tpLWtr91gmaVy + mdckn6

BCUdc4mLc2B9: 4D5Lqgkcj + |

| Caminho | / Bin / rsyncd |

| Caminho Desc | Serviço de sincronização e backup |

| Caminho | ~ / .config / dbus-notifier / dbus-inotifier |

| Caminho Desc | Serviço de sistema d-bus notifier |

| Caminho | / Bin / ksysdefd |

| Caminho | ~ / .config / ksysdef / ksysdefd |

| Caminho Desc | Defensor do serviço do kernel do sistema |

| C2 | Azureon-line [.] Com |

| C2 | 198.105.125 [.] 74 |

| C2 | Mozilla-plugins [.] Com |

| C2 | Mozillaplagins [.] Com

|

Introdução

O grupo Sofacy, também conhecido como APT28 e Sednit, é um grupo bastante conhecido de espionagem cibernética que se acredita ter vínculos com a Rússia. Seus objetivos se espalharam em todo o mundo, com foco no governo, organizações de defesa e vários governos da Europa Oriental. Houve inúmeros relatórios sobre suas atividades, na medida em que uma entrada da Wikipedia foi criada para eles.

A partir desses relatórios, sabemos que o grupo usa uma abundância de ferramentas e táticas, variando em exploits de dia zero visando aplicativos comuns como o Java ou o Microsoft Office, o uso intenso de ataques de lança-phishing, comprometendo sites legítimos para organizar ataques com aguadas , E segmentação em uma variedade de sistemas operacionais - Windows, OSX, Linux, até mesmo iOS móveis.

O malware do Linux Fysbis é uma ferramenta preferida do Sofacy, e embora não seja particularmente sofisticado, a segurança do Linux em geral ainda é uma área de maturação, especialmente em relação ao malware. Em suma, é totalmente plausível que essa ferramenta tenha contribuído para o sucesso dos ataques associados por este grupo. Esta publicação do blog foca especificamente nesta ferramenta Linux preferida pelo Sofacy e descreve considerações e implicações quando se trata de malwares Linux.

Avaliação de Malware

O Fysbis é um trojan / backdoor Linux modular que implementa módulos de plug-in e controlador como classes distintas. Para referência, alguns fornecedores categorizam este malware sob a designação de nomeação do grupo de atacadores Sednit. Este malware inclui versões de 32 bits e 64 bits dos binários Executable e Formatação (ELF) . Além disso, o Fysbis pode instalar-se em um sistema de vítimas com ou sem privilégios de root. Isso aumenta as opções disponíveis para um adversário quando se trata de selecionar contas para instalação.

A informação resumida para os três binários que analisamos segue:

| MD5 | 364ff454dcf00420cff13a57bcb78467 |

| SHA-256 | 8bca0031f3b691421cb15f9c6e71ce19335

5d2d8cf2b190438b6962761d0c6bb |

| Ssdeep | 3072: n + 1R4tREtGN4qyGCXdHPYK9l0H786

O26BmMAwyWMn / qwwiHNl: n + 1R43QcIL

XdF0w6IBmMAwwCwwi |

| Tamanho | 141,2 KB (144560 bytes) |

| Tipo | ELF de 64 bits (despojado) |

| Instale como root | / Bin / rsyncd |

| Descrição da instalação do root | Serviço de sincronização e backup |

| Instale como não-raiz | ~ / .config / dbus-notifier / dbus-inotifier |

| Desinção de instalação não-raiz | Serviço de sistema d-bus notifier |

| C2 | Azureon-line [.] Com (TCP / 80) |

| Prazo de utilização | Final de 2014 |

Tabela 1: Amostra 1 - Final de 2014 Sofacy Fisbis de 64 bits

| MD5 | 075b6695ab63f36af65f7ffd45cccd39 |

| SHA-256 | 02c7cf55fd5c5809ce2dce56085ba43795f2

480423a4256537bfdfda0df85592 |

| Ssdeep | 3072: 9ZAxHANuat3WWFY9nqjwbuZf454U

NqRpROIDLHaSbW33LGmPTrIW33HxIajF:

9ZAxHANJAvbuZf454UN + rv eQLZPTrV3Z |

| Tamanho | 175,9 KB (180148 bytes) |

| Tipo | ELF de 32 bits (despojado) |

| Instale como root | / Bin / ksysdefd |

| Descrição da instalação do root | Defensor do serviço do kernel do sistema |

| Instale como não-raiz | ~ / .config / ksysdef / ksysdefd |

| Desinção de instalação não-raiz | Defensor do serviço do kernel do sistema |

| C2 | 198.105.125 [.] 74 (TCP / 80) |

| Prazo de utilização | Início de 2015 |

Tabela 2: Amostras 2 - Primeiras novidades de 2015 em sofcy de 32 bits Fysbis

| MD5 | E107c5c84ded6cd9391aede7f04d64c8 |

| SHA-256 | Fd8b2ea9a2e8a67e4cb3904b49c789d57ed

9b1ce5bebfe54fe3d98214d6a0f61 |

| Ssdeep | 6144: W / D5tpLWtr91gmaVy + mdckn6BCUd

c4mLc2B9: 4D5Lqgkcj + |

| Tamanho | 314,4 KB (321902 bytes) |

| Tipo | ELF de 64 bits (não despojado) |

| Instale como root | / Bin / ksysdefd |

| Descrição da instalação do root | Defensor do serviço do kernel do sistema |

| Instale como não-raiz | ~ / .config / ksysdef / ksysdefd |

| Desinção de instalação não-raiz | Defensor do serviço do kernel do sistema |

| C2 | Mozilla-plugins [.] Com (TCP / 80) |

| Prazo de utilização | Final de 2015 |

Tabela 3: Amostra 3 - Final de 2015 Sofacy Fisbis de 64 bits

Em geral, esses binários são avaliados como baixa sofisticação, mas são efetivos. Eles representam a realidade rancorosa de que os atores avançados de ameaça persistente (APT) muitas vezes não requerem meios avançados para afetar seus objetivos. Em vez disso, esses atores mais frequentemente que não mantêm seu malware avançado e explorações de zero dias em reserva e empregam recursos suficientes para atingir seus objetivos. É justo que os defensores usem atalhos ou truques à disposição para diminuir o tempo necessário para avaliar as ameaças. Em outras palavras, os defensores devem sempre procurar maneiras de trabalhar de forma mais inteligente antes de terem que trabalhar mais.

Tirando o máximo partido das cordas

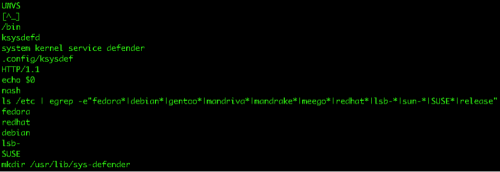

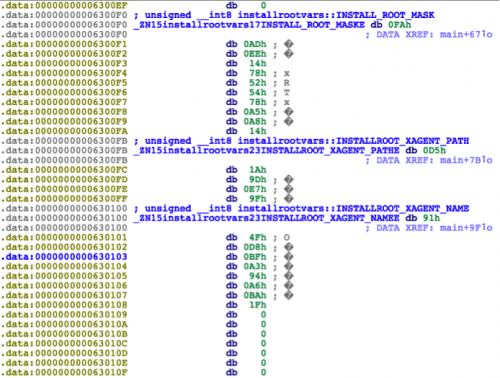

As cordas binárias sozinhas revelaram uma boa quantidade sobre esses arquivos, aumentando a eficácia de atividades como categorização de análise estática (por exemplo, Yara ). Um exemplo disto é a instalação da Fysbis e as informações de segmentação da plataforma para as amostras na Tabela 1 e na Tabela 2.

Figura 1: instalação e plataforma da plataforma Sofacy Fysbis encontradas em strings

Neste caso, podemos ver o caminho de instalação binária e o reconhecimento local para determinar qual o sabor do Linux que o malware está executando. Isto é seguido por uma série de comandos de estilo de comando de shell Linux relacionados ao malware que estabelece a persistência.

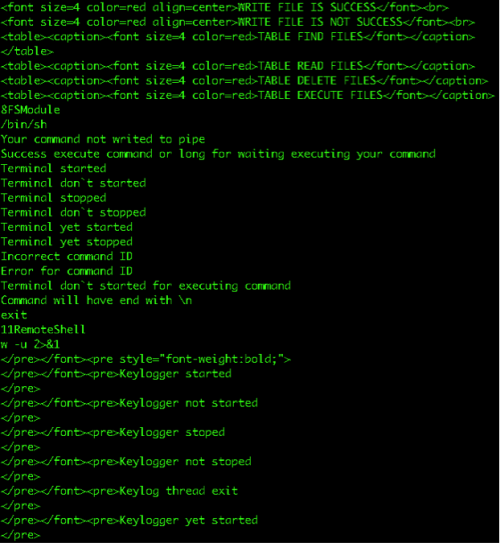

Outro exemplo de informações facilmente obtidas dessas amostras é baseado em capacidades.

Figura 2: Vazamento relacionado à capacidade do Sofys Fysbis através de strings

A Figura 2 mostra os padrões interativos de status / feedback que podem dar ao defensor um perfil inicial de capacidades. Além de contribuir para detecções de análise estática, isso pode ser útil como ponto de partida para a priorização da resposta a incidentes e a qualificação da ameaça.

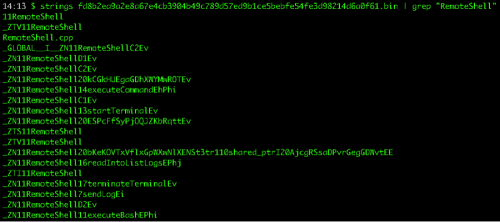

Informações simbólicas podem diminuir o tempo de análise

Curiosamente, o binário ELF mais recente de 64 bits que analisamos (Tabela 3) não foi despojado antes da entrega, o que ofereceu um contexto adicional na forma de informação simbólica. Os defensores mais familiarizados com os binários do Windows Portable Executable (PE) podem equiparar isso com a compilação de uma versão Debug versus uma versão Release. Para comparação, se nós inspecionemos as cadeias associadas Fysbis "RemoteShell" em uma das variantes despojadas, só veríamos o seguinte:

Figura 3: Sofacy Fysbis remiu as referências de seqüência binária à capacidade do RemoteShell

Compare isso com o que está disponível na variante não removida:

Figura 4: As cadeias binárias não-desprovidas de Fysbis do Sofacy referentes à capacidade do RemoteShell

Pequenos conselhos de análise estática como esses podem ajudar a acelerar a enumeração do defensor das capacidades e - mais importante ainda - contribuir ainda mais para a correlação e detecção em amostras relacionadas.

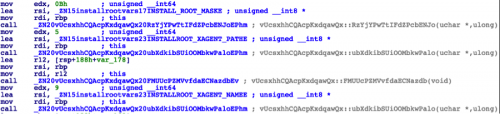

Além disso, esta última amostra demonstrou menor evolução da ameaça, principalmente em termos de ofuscação. Especificamente, ambas as amostras na Tabela 1 e na Tabela 2 vazaram as informações de instalação no espaço livre dentro de cadeias binárias. Este não foi o caso da amostra na Tabela 3. Ao analisar este binário não removido usando um desassimilhador, o seguinte corresponde a descodificação de informações de instalação de malware para uma conta de privilégio de raiz.

Figura 5: Vista de código de montagem da decodificação de instalação da Amostra 3

Nesse caso, a informação simbólica sugere o método usado para decodificação, com referências a matrizes de bytes de máscara, caminho, nome e informações.

Figura 6: Visualização de conjunto de matrizes de bytes relacionadas à instalação raiz da Amostra 3

Quando se verifica, a máscara de bytes referenciada é aplicada às outras matrizes de bytes usando um algoritmo Roll-XOR duplo para construir caminhos de instalação de malware, nomes de arquivos e descrições para uma conta raiz do Linux. Existem matrizes de bytes de instalação correspondentes, que facilitam a instalação não-raiz para o trojan. O mesmo método de mascaramento também é usado pelo binário para decodificar informações de C2 de configuração de malware, mostrando ainda como uma pequena informação simbólica pode percorrer um longo caminho para a completude e maior confiança na avaliação de uma amostra de malware.

Se você quiser saber mais sobre como o Fysbis funciona, as amostras analisadas permanecem bastante consistentes com a análise de amostra encontrada aqui .

Análise de infra-estrutura

Como a Unidade 42 discutiu em profundidade em outros artigos de blog, observamos que os adversários em geral estão aparentemente hesitantes em mudar sua infra-estrutura. Isso pode ser devido a não querer comprometer recursos adicionais, ou simplesmente uma questão de manter a familiaridade em prol da pontualidade. Em ambos os casos, vemos o mesmo tipo de comportamento aqui com as amostras Fysbis em uso pelo Sofacy.

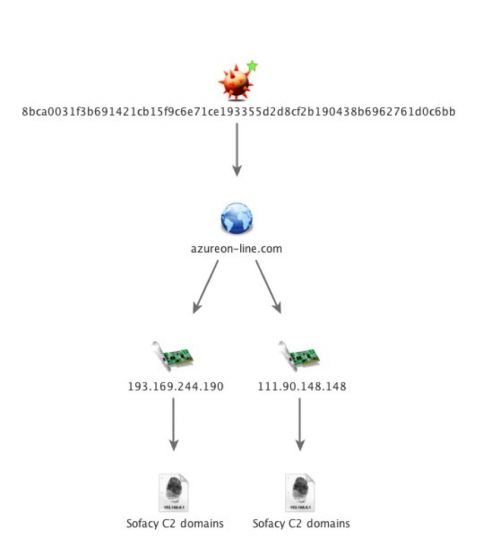

A amostra mais antiga (Tabela 1), foi encontrada para o domínio azureon-line [.] Com, que já havia sido amplamente divulgado como um domínio conhecido de comando e controle para o grupo Sofacy. Usando o DNS passivo, podemos ver que dois dos IP originais que este domínio resolveu, 193.169.244 [.] 190 e 111.90.148 [.] 148 também mapeados para vários outros domínios que estavam sendo usados pelo grupo Sofacy Durante esse período de tempo.

Figura 7: amostras 1 resoluções C2

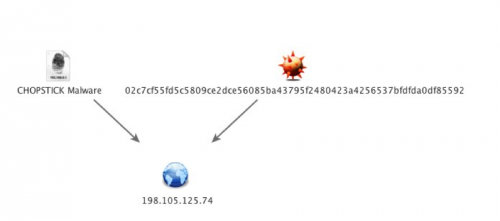

A primeira das amostras mais recentes (Tabela 2), continua a tendência e as balizas para um IP também amplamente associado ao grupo Sofacy, 198.105.125 [.] 74. Este IP foi principalmente associado à ferramenta especificamente conhecida como CHOPSTICK, que pode ser lida aqui .

Figura 8: Amostra 2 resoluções C2

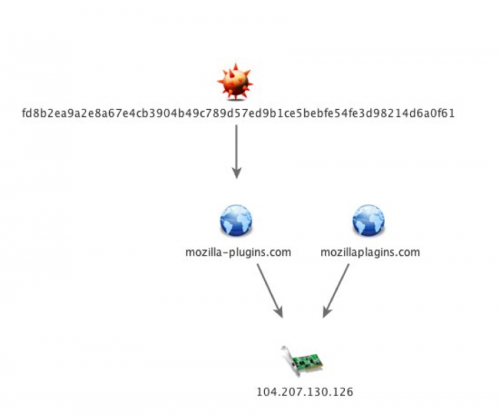

A mais nova amostra (Tabela 3), apresenta um comando e comando anteriormente desconhecido para mozilla-plugins [.] Com. Esta atividade alinha-se com a tática de grupo de Sofacy anteriormente observada de integrar referências de empresas legítimas em sua convenção de nomenclatura de infra-estrutura. Nem este novo domínio nem o IP que resolveu ter sido observado no passado, indicando que a amostra da Tabela 3 pode estar associada a uma campanha mais recente. Comparando o binário desta amostra com os outros dois, no entanto, mostra que há semelhanças significativas no nível de código, bem como em termos de comportamento compartilhado.

Figura 9: Amostra 3 resoluções C2

Comentários

Postar um comentário